I slutningen af 2016 blev verden angrebet afen ikke-triviel trojanske virus, der krypterer brugerdokumenter og multimedieindhold kaldet NO_MORE_RANSOM. Sådan dekrypteres filer efter virkningen af denne trussel vil blive yderligere overvejet. Men straks er det værd at advare alle brugere, der er blevet angrebet, at der ikke findes nogen ensartet metode. Dette er forbundet med en af de mest avancerede krypteringsalgoritmer, og med graden af penetration af virus i computersystemet, eller endda et lokalt netværk (selvom i første omgang på netværkseffekter og er den ikke beregnet).

Generelt er viruset selv klassificeret som en klasseTrojanske som jeg elsker dig, der trænger ind i computersystemet og krypterer brugerens filer (normalt multimedie). Men hvis forfæderen kun adskilte sig i kryptering, tog denne virus meget af en en gang sensationel trussel, der hedder DA_VINCI_COD, der kombinerer ekstortionistens funktioner i sig selv.

Efter infektion er de fleste filer af lyd-, video-, grafik- eller kontortokumenter tildelt et langt navn med udvidelsen NO_MORE_RANSOM, der indeholder en kompleks adgangskode.

Når du prøver at åbne dem, vises en meddelelse på skærmen, der angiver, at filerne er krypterede, og du skal betale noget beløb for dekryptering.

Lad os forlade spørgsmålet om hvordan, eftereksponering NO_MORE_RANSOM dekryptere filer af enhver af de ovennævnte typer, og drej til teknologi til at trænge ind i virus i edb-systemet. Desværre, som corny som det kan lyde, det bruger gammeldags måde: via e-mail kommer med en vedhæftet fil åbnes, brugeren modtager aktivering og skadelig kode.

Originalitet, som vi ser, er denne teknik ikkeanderledes. Beskeden kan dog forklædes som meningsløs tekst. Eller tværtimod, for eksempel, hvis det drejer sig om store virksomheder - under ændring af vilkår for enhver kontrakt. Det er klart, at den ordinære kontorist åbner vedhæftet fil og derefter modtager et beklageligt resultat. Et af de lyseste udbrud var kryptering af databaserne i den populære 1C-pakke. Og dette er seriøs forretning.

Men det er dog nødvendigt at tage fat på hovedspørgsmålet.Sikkert er alle interesserede i, hvordan man dekrypterer filer. Virus NO_MORE_RANSOM har sin egen række handlinger. Hvis brugeren forsøger at dekryptere umiddelbart efter infektion, kan det stadig gøres på en eller anden måde. Hvis truslen er fastgjort i systemet, er det uundværligt uden hjælp fra specialister. Men de er ofte magtesløse.

Hvis truslen blev registreret i tide, stienKun én - gælder for antivirus selskaber support (endnu ikke alle dokumenter er blevet krypteret) til at sende et par utilgængelig for at åbne filer og på grundlag af den oprindelige analyse, lagret på flytbare medier, så prøv at gendanne allerede inficerede dokumenter efter at spare på den samme USB-flashdrev alle som stadig er tilgængelig for opdagelse (selv om der heller ikke er nogen garanti for, at viruset ikke trængte ind i sådanne dokumenter). Derefter skal luftfartsselskabet kontrolleres i det mindste af en antivirus scanner (du ved aldrig hvad).

Separat er det nødvendigt at sige og at virussen forkryptering ved hjælp af RSA-3072 algoritme, der i modsætning til den tidligere anvendte RSA-2048 teknologien er så kompleks, at udvælgelsen af den korrekte adgangskode, selv om det antages, at dette vil beskæftige sig med hele kontingent af anti-virus laboratorier kan tage måneder eller år. Således vil spørgsmålet om hvordan man dekrypterer NO_MORE_RANSOM kræve en hel del tid. Men hvad nu hvis du skal genoprette oplysninger straks? Først og fremmest fjern virusen selv.

Faktisk er det ikke svært at gøre dette. At dømme efter ophavsmændene for viruset, er truslen i computersystemet ikke maskeret. Tværtimod er det endog fordelagtigt for hende at "komme ud" efter afslutningen af handlingerne.

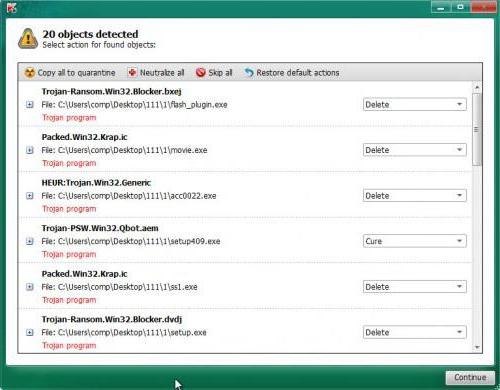

Men i første omgang går efter viruset,det skal stadig neutraliseres. Det første skridt er at bruge bærbare sikkerhedsværktøjer som KVRT, Malwarebytes, Dr. Web CureIt! og lignende. Bemærk: De programmer, der bruges til testning, skal være af bærbar type (uden at installere på en harddisk med en lancering i bedste fald fra flytbare medier). Hvis truslen opdages, skal den straks fjernes.

Hvis sådanne handlinger ikke gives,Du skal først gå til "Task Manager" og fuldføre alle de processer, der er forbundet med virusen, og sortere tjenesterne ved navn (som regel er dette Runtime Broker-processen).

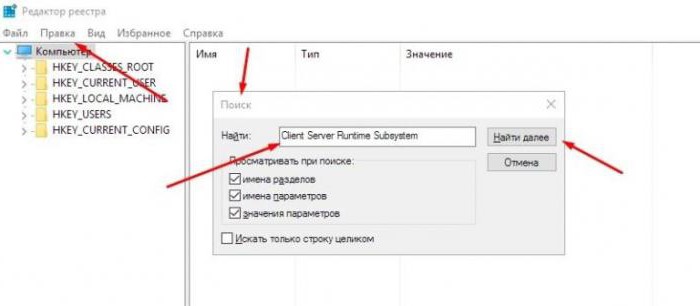

Når du har fjernet opgaven, skal du ringe redaktørensystemregistry (regedit i menuen "Run") og indstil søgningen med navnet "Client Server Runtime System" (uden citater), og brug derefter navigationsmenuen baseret på resultaterne "Find yderligere ...", slet alle fundne elementer. Derefter skal du genstarte computeren og tro på "Task Manager", om der er en søgeproces.

I princippet kan spørgsmålet om, hvordan man dechifrerer NO_MORE_RANSOM virus ved infektionsstadiet, løses ved denne metode. Sandsynligheden for dens neutralisering er naturligvis ikke stor, men der er en chance.

Men der er endnu en teknik, hvoraf få menneskerkender eller endda gæt. Faktum er, at operativsystemet selv konstant opretter sine egne skyggebackups (for eksempel i tilfælde af opsving), eller brugeren med vilje opretter sådanne billeder. Som praksis viser, påvirker viruset ikke sådanne kopier (i sin struktur er det simpelthen ikke angivet, selv om det ikke er udelukket).

Således problemet med at dechiffrereNO_MORE_RANSOM, kommer ned til at bruge dem. Det anbefales dog ikke at bruge standard Windows-værktøjer til dette (og mange brugere vil slet ikke have adgang til skjulte kopier). Derfor skal du bruge værktøjet ShadowExplorer (det er bærbart).

For at gendanne dig skal du bare køreeksekverbar programfil, sorter informationen efter datoer eller sektioner, vælg den ønskede kopi (fil, mappe eller hele systemet) og brug eksportlinjen fra PCM-menuen. Vælg derefter den mappe, hvor den aktuelle kopi vil blive gemt, og brug derefter standardgendannelsesprocessen.

Selvfølgelig til problemet med at dechiffrereNO_MORE_RANSOM, mange laboratorier tilbyder deres egne løsninger. Kaspersky Lab anbefaler for eksempel at bruge sit eget softwareprodukt Kaspersky Decryptor, præsenteret i to versioner - Rakhini og Rector.

Lignende udseende ikke mindre interessant.udvikling som dekoderen NO_MORE_RANSOM fra Dr. Web. Men her er det værd at straks tage højde for, at brugen af sådanne programmer kun er berettiget i tilfælde af en hurtig trusselpåvisning, før alle filer er blevet inficeret. Hvis viruset er fast etableret i systemet (når krypterede filer simpelthen ikke kan sammenlignes med deres ukrypterede originaler), og sådanne programmer kan være ubrugelige.

Faktisk foreslår konklusionen kun en:Det er nødvendigt at bekæmpe denne virus udelukkende på infektionsstadiet, når kun de første filer krypteres. Generelt er det bedst ikke at åbne vedhæftede filer i e-mail-beskeder modtaget fra tvivlsomme kilder (dette gælder kun klienter installeret direkte på computeren - Outlook, Outlook Express osv.). Hertil kommer, at hvis en medarbejder i virksomheden har en liste over adresser på klienter og samarbejdspartnere, bliver åbningen af "venstrefløj" -meddelelser helt uhensigtsmæssig, da flertallet ved ansættelse underskriver aftaler om ikke-afsløring af forretningshemmeligheder og cybersikkerhed.