Οι ίδιοι οι ιοί ως απειλή για τον υπολογιστήσήμερα κανείς δεν εκπλήσσεται. Αλλά αν νωρίτερα επηρέαζαν το σύστημα στο σύνολό του, προκαλώντας δυσλειτουργίες στην απόδοσή του, σήμερα, με την εμφάνιση μιας τέτοιας ποικιλίας ως ιού ransomware, οι ενέργειες μιας διεισδυτικής απειλής αφορούν περισσότερα δεδομένα χρηστών. Είναι ίσως ακόμη πιο απειλή από καταστροφικές εκτελέσιμες εφαρμογές των Windows ή μικροεφαρμογές spyware

Ο ίδιος ο κώδικας, γραμμένος σε αυτο-αντιγραφήΟ ιός, περιλαμβάνει κρυπτογράφηση σχεδόν όλων των δεδομένων χρήστη με ειδικούς κρυπτογραφικούς αλγόριθμους, οι οποίοι δεν επηρεάζουν τα αρχεία συστήματος του λειτουργικού συστήματος.

Στην αρχή, η λογική του αντίκτυπου του ιού δεν ήταν για πολλούςαρκετά κατανοητό. Όλα έγιναν ξεκάθαρα μόνο όταν οι χάκερ που δημιούργησαν τέτοιες μικροεφαρμογές άρχισαν να απαιτούν χρήματα για να αποκαταστήσουν την αρχική δομή αρχείων. Ταυτόχρονα, ο ίδιος ο ιός διείσδυσης κρυπτογράφησης δεν επιτρέπει την αποκρυπτογράφηση αρχείων λόγω των ιδιαιτεροτήτων του. Για να το κάνετε αυτό, χρειάζεστε έναν ειδικό αποκρυπτογράφο, εάν θέλετε, έναν κωδικό, έναν κωδικό πρόσβασης ή έναν αλγόριθμο που απαιτείται για την επαναφορά του επιθυμητού περιεχομένου.

Κατά κανόνα, να «μαζέψω» τέτοια σκουπίδιαΤο Διαδίκτυο είναι αρκετά δύσκολο. Η κύρια πηγή της εξάπλωσης της "μόλυνσης" είναι το ηλεκτρονικό ταχυδρομείο στο επίπεδο των προγραμμάτων που είναι εγκατεστημένα σε ένα συγκεκριμένο τερματικό υπολογιστή όπως το Outlook, το Thunderbird, το Bat κ.λπ. Τα δεδομένα χρήστη είναι δυνατά μόνο στο επίπεδο αποθήκευσης στο cloud.

Ένα άλλο πράγμα είναι μια εφαρμογή σε υπολογιστήτερματικό. Εδώ είναι που το πεδίο δράσης των ιών είναι τόσο ευρύ που είναι αδύνατο να φανταστεί κανείς. Είναι αλήθεια, αξίζει επίσης να κάνετε κράτηση εδώ: στις περισσότερες περιπτώσεις, οι ιοί απευθύνονται σε μεγάλες εταιρείες, από τις οποίες μπορείτε να «αντιγράψετε» χρήματα για την παροχή κωδικού αποκρυπτογράφησης. Αυτό είναι κατανοητό, διότι όχι μόνο στα τοπικά τερματικά υπολογιστών, αλλά και στους διακομιστές τέτοιων εταιρειών, όχι μόνο μπορούν να αποθηκευτούν εντελώς εμπιστευτικές πληροφορίες, αλλά και αρχεία, για παράδειγμα, σε ένα μόνο αντίγραφο, το οποίο δεν πρέπει σε καμία περίπτωση να καταστραφεί. Και μετά η αποκρυπτογράφηση αρχείων μετά τον ιό ransomware γίνεται αρκετά προβληματική.

Φυσικά, ένας απλός χρήστης μπορείυπόκειται σε μια τέτοια επίθεση, αλλά στις περισσότερες περιπτώσεις είναι απίθανο, εάν ακολουθήσετε τις απλούστερες προτάσεις για το άνοιγμα συνημμένων με επεκτάσεις άγνωστου τύπου. Ακόμα κι αν ο πελάτης αλληλογραφίας εντοπίσει ένα συνημμένο με την επέκταση .jpg ως τυπικό αρχείο γραφικών, πρέπει πρώτα να ελεγχθεί με έναν τυπικό σαρωτή προστασίας από ιούς εγκατεστημένο στο σύστημα.

Εάν δεν το κάνετε, όταν το ανοίγετε με διπλόΚάνοντας κλικ (τυπική μέθοδος) θα ξεκινήσει η ενεργοποίηση του κώδικα και θα ξεκινήσει η διαδικασία κρυπτογράφησης, μετά την οποία το ίδιο Breaking_Bad (ιός κρυπτογράφησης) δεν θα είναι μόνο αδύνατο να διαγραφεί, αλλά τα αρχεία δεν θα μπορούν να αποκατασταθούν μετά την εξάλειψη της απειλής.

Όπως ήδη αναφέρθηκε, οι περισσότεροι ιοί αυτούπληκτρολογήστε enter το σύστημα μέσω email. Λοιπόν, ας υποθέσουμε ότι ένας μεγάλος οργανισμός λαμβάνει μια επιστολή σε μια συγκεκριμένη καταχωρισμένη αλληλογραφία με το περιεχόμενο όπως "Αλλάξαμε τη σύμβαση, σάρωση στο συνημμένο" ή "Σας έχει σταλεί τιμολόγιο για την αποστολή αγαθών (υπάρχει αντίγραφο)". Φυσικά, ένας ανυποψίαστος υπάλληλος ανοίγει το αρχείο και ...

Όλα τα αρχεία χρήστη σε επίπεδο γραφείουέγγραφα, πολυμέσα, εξειδικευμένα έργα AutoCAD ή οποιαδήποτε άλλα αρχεία αρχειοθέτησης κρυπτογραφούνται άμεσα και εάν το τερματικό του υπολογιστή βρίσκεται στο τοπικό δίκτυο, ο ιός μπορεί να μεταδοθεί περαιτέρω, κρυπτογραφώντας δεδομένα σε άλλα μηχανήματα (αυτό γίνεται αισθητό αμέσως όταν το σύστημα επιβραδύνεται και παγώνει προγράμματα ή τρέχουσες εφαρμογές).

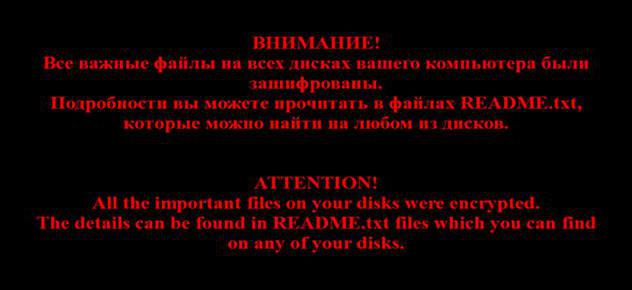

Στο τέλος της διαδικασίας κρυπτογράφησης, ο ίδιος ο ιός,Προφανώς, στέλνει ένα είδος αναφοράς, μετά την οποία η εταιρεία μπορεί να λάβει ένα μήνυμα ότι μια τέτοια απειλή έχει διεισδύσει στο σύστημα, και ότι μόνο αυτός και ένας τέτοιος οργανισμός μπορεί να το αποκρυπτογραφήσει. Αυτό συνήθως αφορά τον ιό [email protected]. Στη συνέχεια έρχεται η απαίτηση για πληρωμή για υπηρεσίες αποκρυπτογράφησης με την πρόταση για αποστολή πολλών αρχείων στο email του πελάτη, το οποίο είναι συνήθως φανταστικό.

Εάν κάποιος δεν έχει καταλάβει ακόμη:Η αποκρυπτογράφηση αρχείων μετά από έναν ιό ransomware είναι μια μάλλον επίπονη διαδικασία. Ακόμα κι αν δεν "οδηγείτε" στις απαιτήσεις των εγκληματιών στον κυβερνοχώρο και προσπαθείτε να χρησιμοποιήσετε επίσημες κυβερνητικές δομές για την καταπολέμηση των εγκλημάτων υπολογιστών και την πρόληψή τους, συνήθως δεν θα προκύψει τίποτα καλό.

Εάν διαγράψετε όλα τα αρχεία, επαναφέρετεσυστήματα και ακόμη και να αντιγράψετε τα αρχικά δεδομένα από αφαιρούμενα μέσα (φυσικά, εάν υπάρχει ένα τέτοιο αντίγραφο), όλα τα ίδια, όταν ενεργοποιείται ο ιός, όλα θα κρυπτογραφούνται ξανά. Επομένως, δεν πρέπει να κολακεύετε τον εαυτό σας, ειδικά επειδή όταν η ίδια μονάδα flash εισάγεται στη θύρα USB, ο χρήστης δεν θα παρατηρήσει καν πώς ο ιός θα κρυπτογραφήσει τα δεδομένα σε αυτό. Τότε σίγουρα δεν θα έχετε προβλήματα.

Τώρα ας δώσουμε προσοχή στο πρώτοιούς ransomware. Πώς να θεραπεύσετε και να αποκρυπτογραφήσετε αρχεία μετά την έκθεση στον εκτελέσιμο κώδικα που περιλαμβάνεται σε συνημμένο email με μια προσφορά γνωριμιών, τη στιγμή της εμφάνισής του, κανείς δεν σκέφτηκε. Η επίγνωση της κλίμακας της καταστροφής ήρθε μόνο με το χρόνο.

Αυτός ο ιός είχε το ρομαντικό όνομα "I LoveΕσείς ". Ένας ανυποψίαστος χρήστης άνοιξε ένα συνημμένο σε ένα ηλεκτρονικό μήνυμα και έλαβε εντελώς αμετάβλητα αρχεία πολυμέσων (γραφικά, βίντεο και ήχο). Τότε, ωστόσο, τέτοιες ενέργειες φαινόταν πιο καταστροφικές (προκαλώντας βλάβη στις βιβλιοθήκες πολυμέσων χρήστη) και κανείς δεν ζήτησε χρήματα για αυτό.

Όπως μπορείτε να δείτε, η εξέλιξη της τεχνολογίας έχει γίνει αρκετήμια κερδοφόρα επιχείρηση, ειδικά όταν θεωρείτε ότι πολλοί ηγέτες μεγάλων οργανισμών τρέχουν αμέσως για να πληρώσουν για ενέργειες αποκρυπτογράφησης, χωρίς να πιστεύουν ότι αυτό μπορεί να χάσει χρήματα και πληροφορίες.

Παρεμπιπτόντως, μην κοιτάς όλα αυτά τα "αριστερά"δημοσιεύσεις στο Διαδίκτυο, λένε, "πλήρωσα / πλήρωσα το απαιτούμενο ποσό, μου έστειλαν έναν κωδικό, όλα αποκαταστάθηκαν." Ανοησίες! Όλα αυτά γράφονται από τους προγραμματιστές του ιού για να προσελκύσουν δυνατότητες, με συγχωρείτε, "κορόιδα". Όμως, σύμφωνα με τα πρότυπα ενός απλού χρήστη, τα ποσά πληρωμής είναι αρκετά σοβαρά: από εκατοντάδες έως αρκετές χιλιάδες ή δεκάδες χιλιάδες ευρώ ή δολάρια.

Τώρα ας δούμε τους τελευταίους τύπους ιών όπωςτύπους που έχουν καταγραφεί σχετικά πρόσφατα. Όλοι τους είναι σχεδόν παρόμοιοι και ανήκουν όχι μόνο στην κατηγορία ransomware, αλλά και στην ομάδα του λεγόμενου ransomware. Σε ορισμένες περιπτώσεις, ενεργούν πιο σωστά (όπως paycrypt), όπως η αποστολή επίσημων επιχειρηματικών προτάσεων ή μηνυμάτων που κάποιος ενδιαφέρεται για την ασφάλεια του χρήστη ή του οργανισμού. Ένας τέτοιος ιός ransomware παραπλανά απλώς τον χρήστη με το μήνυμά του. Εάν λάβει ακόμη και την παραμικρή ενέργεια για να πληρώσει, όλα - το "διαζύγιο" θα είναι πλήρως.

Ο σχετικά πρόσφατος ιός XTBL μπορείανήκουν στην κλασική έκδοση του ransomware. Συνήθως, εισέρχεται στο σύστημα μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου που περιέχουν συνημμένα με τη μορφή αρχείων με την επέκταση .scr, η οποία είναι η τυπική προφύλαξη οθόνης των Windows. Το σύστημα και ο χρήστης πιστεύουν ότι όλα είναι σωστά και ενεργοποιούν την προβολή ή αποθήκευση του συνημμένου.

Δυστυχώς, αυτό οδηγεί σε θλιβερές συνέπειες:Τα ονόματα των αρχείων μετατρέπονται σε ένα σύνολο χαρακτήρων και το .xtbl προστίθεται στην κύρια επέκταση, μετά το οποίο αποστέλλεται ένα μήνυμα στην επιθυμητή διεύθυνση αλληλογραφίας σχετικά με τη δυνατότητα αποκρυπτογράφησης μετά την πληρωμή του καθορισμένου ποσού (συνήθως 5 χιλιάδες ρούβλια).

Αυτός ο τύπος ιού ανήκει επίσης στα κλασικά του είδους.Εμφανίζεται στο σύστημα μετά το άνοιγμα των συνημμένων email και στη συνέχεια μετονομάζει τα αρχεία χρήστη, προσθέτοντας μια επέκταση όπως .nochance ή .perfect στο τέλος.

Δυστυχώς, η αποκρυπτογράφηση του ιού ransomwareΔεν είναι δυνατή η ανάλυση του περιεχομένου αυτού του τύπου ακόμη και στο στάδιο της εμφάνισής του στο σύστημα, αφού μετά την ολοκλήρωση των ενεργειών του, αυτοκαταστρέφεται. Ακόμα και αυτό που πολλοί πιστεύουν ότι είναι ένα καθολικό εργαλείο όπως το RectorDecryptor δεν βοηθά. Και πάλι, ο χρήστης λαμβάνει μια επιστολή που απαιτεί πληρωμή, η οποία δίνεται δύο ημέρες.

Αυτός ο τύπος απειλής λειτουργεί με τον ίδιο τρόπο, αλλά μετονομάζει τα αρχεία ως στάνταρ προσθέτοντας .breaking_bad στην επέκταση.

Η κατάσταση δεν περιορίζεται σε αυτό.Σε αντίθεση με προηγούμενους ιούς, αυτός μπορεί να δημιουργήσει μια άλλη επέκταση -. Heisenberg, οπότε δεν είναι πάντα δυνατό να βρεθούν όλα τα μολυσμένα αρχεία. Έτσι το Breaking_Bad (ιούς ransomware) είναι αρκετά σοβαρή απειλή. Παρεμπιπτόντως, υπάρχουν περιπτώσεις που ακόμη και το πακέτο Kaspersky Endpoint Security 10 επιτρέπει την απειλή αυτού του τύπου.

Εδώ είναι μια άλλη, ίσως η πιο σοβαρή απειλή,που απευθύνεται κυρίως σε μεγάλους εμπορικούς οργανισμούς. Κατά κανόνα, μια επιστολή έρχεται σε κάποιο τμήμα, το οποίο περιέχει φαινομενικά αλλαγές στη συμφωνία προμήθειας ή ακόμη και ένα τιμολόγιο. Το συνημμένο μπορεί να περιέχει ένα κανονικό αρχείο .jpg (όπως μια εικόνα), αλλά πιο συχνά ένα εκτελέσιμο σενάριο .js (Java applet).

Πώς να αποκρυπτογραφήσετε αυτόν τον τύπο ιού ransomware;Κρίνοντας από το γεγονός ότι κάποιος άγνωστος αλγόριθμος RSA-1024 χρησιμοποιείται εκεί, με κανένα τρόπο. Όπως υποδηλώνει το όνομα, είναι ένα σύστημα κρυπτογράφησης 1024-bit. Όμως, αν θυμάται κανείς, σήμερα το AES 256-bit θεωρείται το πιο προηγμένο.

Μέχρι σήμερα, για την αποκρυπτογράφηση απειλών όπωςδεν έχει βρεθεί ακόμη τύπος λύσης. Ακόμα και οι δάσκαλοι στον τομέα της προστασίας από ιούς όπως ο Kaspersky, Dr. Το Web και το Eset, δεν μπορούν να βρουν το κλειδί για την επίλυση του προβλήματος όταν ο ιός ransomware τον έχει κληρονομήσει στο σύστημα. Πώς να απολυμάνετε αρχεία; Στις περισσότερες περιπτώσεις, προτείνεται να στείλετε ένα αίτημα στον επίσημο ιστότοπο του προγραμματιστή προστασίας από ιούς (παρεμπιπτόντως, μόνο εάν το σύστημα διαθέτει άδεια χρήσης αυτού του προγραμματιστή).

Σε αυτήν την περίπτωση, πρέπει να επισυνάψετε πολλά κρυπτογραφημένααρχεία, καθώς και τα "υγιή" πρωτότυπά τους, εάν υπάρχουν. Σε γενικές γραμμές, σε γενικές γραμμές, λίγοι άνθρωποι αποθηκεύουν αντίγραφα δεδομένων, επομένως το πρόβλημα της απουσίας τους επιδεινώνει μόνο την ήδη δυσάρεστη κατάσταση.

Ναι, η σάρωση με συμβατικούς αντι-ιούς εντοπίζει απειλές και ακόμη και τις απομακρύνει από το σύστημα. Τι γίνεται όμως με τις πληροφορίες;

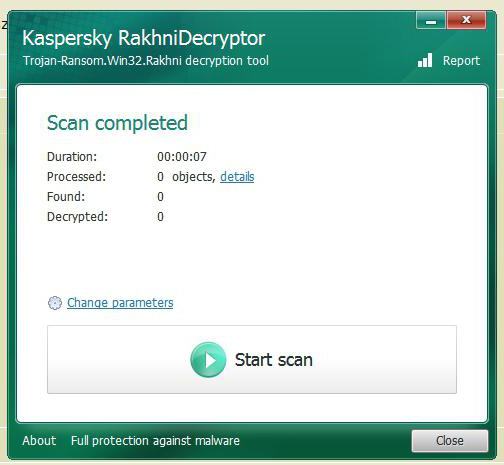

Μερικοί προσπαθούν να χρησιμοποιήσουνπρογράμματα αποκωδικοποιητών όπως το ήδη αναφερθέν βοηθητικό πρόγραμμα RectorDecryptor (RakhniDecryptor). Ας σημειώσουμε αμέσως: αυτό δεν θα βοηθήσει. Και στην περίπτωση του ιού Breaking_Bad, μπορεί να βλάψει μόνο. Και για αυτο.

Το γεγονός είναι ότι οι άνθρωποι που δημιουργούν τέτοιους ιούςπροσπαθώντας να κρατηθούν ασφαλείς και να διδάξουν σε άλλους. Όταν χρησιμοποιείτε βοηθητικά προγράμματα αποκρυπτογράφησης, ο ιός μπορεί να αντιδράσει με τέτοιο τρόπο ώστε ολόκληρο το σύστημα να "πετάξει" και με την πλήρη καταστροφή όλων των δεδομένων που είναι αποθηκευμένα σε σκληρούς δίσκους ή λογικά διαμερίσματα. Αυτό είναι, για παράδειγμα, ένα ενδεικτικό μάθημα για την επιμέλεια όλων εκείνων που δεν θέλουν να πληρώσουν. Μπορούμε να ελπίζουμε μόνο για τα επίσημα εργαστήρια προστασίας από ιούς.

Ωστόσο, εάν τα πράγματα είναι πραγματικά άσχημα, πρέπει να το κάνετεπληροφορίες για δωρεά. Για να απαλλαγείτε εντελώς από την απειλή, πρέπει να μορφοποιήσετε ολόκληρο τον σκληρό δίσκο, συμπεριλαμβανομένων των εικονικών διαμερισμάτων και, στη συνέχεια, να εγκαταστήσετε ξανά το "λειτουργικό σύστημα".

Δυστυχώς, δεν υπάρχει άλλη διέξοδος. Ακόμη και η επαναφορά του συστήματος σε ένα συγκεκριμένο αποθηκευμένο σημείο επαναφοράς δεν θα βοηθήσει. Ο ιός μπορεί να εξαφανιστεί, αλλά τα αρχεία θα παραμείνουν κρυπτογραφημένα.

Εν κατακλείδι, πρέπει να σημειωθεί ότι η κατάσταση έχει ως εξής:Ο ιός ransomware διεισδύει στο σύστημα, κάνει το βρώμικο έργο του και δεν θεραπεύεται με γνωστές μεθόδους. Η προστασία από ιούς δεν προετοιμάστηκε για αυτόν τον τύπο απειλής. Είναι αυτονόητο ότι ο ιός μπορεί να ανιχνευθεί μετά την έκθεση ή να αφαιρεθεί. Αλλά οι κρυπτογραφημένες πληροφορίες θα παραμείνουν αντιαισθητικές. Έτσι, θα θέλαμε να ελπίζουμε ότι τα καλύτερα μυαλά των εταιρειών λογισμικού προστασίας από ιούς θα βρουν ωστόσο μια λύση, αν και, κρίνοντας από τους αλγόριθμους κρυπτογράφησης, θα είναι πολύ δύσκολο να γίνει. Θυμηθείτε, για παράδειγμα, τη μηχανή κρυπτογράφησης Enigma, την οποία είχε το γερμανικό ναυτικό κατά τη διάρκεια του Β 'Παγκοσμίου Πολέμου. Οι καλύτεροι κρυπτογράφοι δεν μπόρεσαν να λύσουν το πρόβλημα του αλγορίθμου για την αποκρυπτογράφηση μηνυμάτων μέχρι να πάρουν τα χέρια τους στη συσκευή. Αυτό συμβαίνει εδώ.