Από το 2014, αρκετά νέα έχουν εμφανιστεί στον Ιστό.ποικιλίες των πιο πρόσφατων ιών ransomware, παρόμοιοι με τον πρόγονό τους - έναν ιό που ονομάζεται I Love You. Δυστυχώς, ο ιός ransomware CBF δεν μπορεί να αποκρυπτογραφηθεί ακόμη και με τις διαθέσιμες μεθόδους που προσφέρονται από τους κορυφαίους προγραμματιστές λογισμικού προστασίας από ιούς. Ωστόσο, εξακολουθούν να υπάρχουν ορισμένες συστάσεις για την ανάκτηση κρυπτογραφημένων πληροφοριών.

Μέχρι σήμερα, τουλάχιστον τρεις είναι γνωστοίιός ransomware. Αυτοί είναι ο ιός CBF καθώς και οι ιοί XTBL και VAULT. Συμπεριφέρονται σχεδόν με τον ίδιο τρόπο, προσφέροντας, μετά την κρυπτογράφηση σημαντικών αρχείων και εγγράφων, να πληρώσουν για έναν κωδικό που θα μπορούσε να αποκρυπτογραφήσει τα δεδομένα (κατά κανόνα, μετά την εμφάνιση ενός μηνύματος στην οθόνη, έρχεται μια επιστολή με αίτημα πληρωμής για αποκρυπτογράφηση Υπηρεσίες).

Αλίμονο, οι αφελείς χρήστες βιάζονται να πληρώσουν το ν-οστό ποσόή ακόμα και να στείλετε παραδείγματα μολυσμένων αρχείων σε εισβολείς. Αλλά αν το κοιτάξετε, τέτοιες πληροφορίες είναι εμπιστευτικές για πολλές εταιρείες και όταν αποστέλλονται γίνονται δημόσιες.

Ο ίδιος ο ιός, στις περισσότερες περιπτώσεις, διεισδύει στο σύστημα μέσω επιστολών που λαμβάνονται μέσω e-mail, λιγότερο συχνά όταν επισκέπτεται αμφισβητήσιμες σελίδες στο Διαδίκτυο.

Δεν μπορούν όλοι να παρατηρήσουν την εμφάνιση μιας απειλής,ακόμα και την πιο ισχυρή σουίτα προστασίας από ιούς. Επιπλέον, σε πολύ πρώιμο στάδιο, δεν ανιχνεύεται ούτε από φορητές επιχειρήσεις κοινής ωφέλειας όπως ο Dr. Web Cure It!. Δεδομένου ότι ο ιός αυτοαναπαράγεται, με την πάροδο του χρόνου καταλαμβάνει ολόκληρο το σύστημα με τα πλοκάμια του.

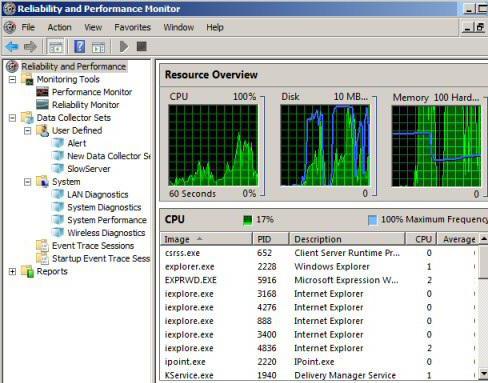

Με τα πρώτα συμπτώματα, μπορεί να εμφανιστεί αμέσωςυπερβολικό φορτίο στον κεντρικό επεξεργαστή, καθώς και μη εξουσιοδοτημένη χρήση της μνήμης RAM. Σε αυτήν την περίπτωση, για παράδειγμα, όταν εισάγετε την ίδια "Διαχείριση εργασιών", μπορείτε να δείτε μια διαδικασία που ονομάζεται Build.exe. Παρεμπιπτόντως, δημιουργείται μια ενότητα αρχείων προγράμματος x86 στον κύριο κατάλογο διαχείρισης ή στον φάκελο του τρέχοντος χρήστη, στον οποίο υπάρχει ένας φάκελος RarLab που περιέχει τα απαιτούμενα αρχεία Build.exe, checkdata.dif και winrar.tmp. Επιπλέον, το αρχείο Build εμφανίζεται και στην επιφάνεια εργασίας. Στη συνέχεια, στο πρόγραμμα περιήγησης που χρησιμοποιείται για την περιήγηση στον Παγκόσμιο Ιστό, ενδέχεται να εμφανιστούν εικόνες που περιέχουν πορνό ή συνδέσμους σε ιστότοπους ερωτικού περιεχομένου.

Ακολουθεί μόλυνση.Συνήθως, τα αρχεία από εφαρμογές γραφείου όπως το Microsoft Excel, η Access και το Word μετονομάζονται. Προβλήματα μπορεί επίσης να προκύψουν με βάσεις δεδομένων με μορφές .db και .dbf (τις περισσότερες φορές "1C: Accounting". .Το Cbf προστίθεται στην κύρια επέκταση, αλλά δεν είναι δυνατό να διαβάσετε (άνοιγμα) τέτοια αρχεία, καθώς ο ίδιος ο ιός ransomware CBF μπορεί να αποκρυπτογραφήσει τα μολυσμένα αντικείμενα δεν μπορεί (απλά δεν μπορεί) Τι πρέπει να κάνετε σε αυτήν την περίπτωση;

Πρώτα, πρέπει να κατανοήσετε ξεκάθαρα τι χρειάζεται εδώ.ενεργήστε όσο πιο σωστά γίνεται. Εάν ο ιός εντοπιστεί από οποιοδήποτε λογισμικό, δεν πρέπει να αφαιρεθεί !!! Πρέπει να βάλετε σε καραντίνα την απειλή, η οποία είναι παρούσα σε όλες σχεδόν τις εφαρμογές αυτού του τύπου.

Η αφαίρεση ή ο καθαρισμός θα έχει ως αποτέλεσμα μόνοτα κύρια εκτελέσιμα στοιχεία θα εξαφανιστούν, αλλά οι κρυπτογραφημένες πληροφορίες θα εξακολουθούν να μην είναι αναγνώσιμες. Αλλά από την καραντίνα θα είναι δυνατή η αποστολή ενός αρχείου για επαλήθευση στο διαδικτυακό εργαστήριο του κατασκευαστή του εγκατεστημένου antivirus στο σύστημα. Αλλά και αυτό δεν λειτουργεί πάντα.

Άρα, ο ιός έχει ήδη εκχωρήσει την επέκταση .cbf στα αρχεία.Ανάλογα με την ημερομηνία λήξης, μπορούν να παρατηρηθούν διάφορες καταστάσεις: είτε τα αρχεία είναι απλώς κρυπτογραφημένα είτε η σύνδεση στα Windows είναι αποκλεισμένη (ακόμη και το "Desktop" δεν είναι διαθέσιμο).

Ας κάνουμε κράτηση αμέσως:δεν μπορεί να τεθεί θέμα μεταφοράς κεφαλαίων. Για αρχή, είναι καλύτερο να αναζητήσετε βάσεις δεδομένων στο Διαδίκτυο από άλλον υπολογιστή, οι οποίες περιέχουν τους περισσότερους από τους γνωστούς κωδικούς για απεμπλοκή πρόσβασης (μπορείτε να χρησιμοποιήσετε τουλάχιστον την ενότητα Unlocker στην επίσημη τοποθεσία Web του Dr.). Είναι αλήθεια ότι δεν είναι γεγονός ότι τέτοιοι κωδικοί θα λειτουργήσουν. Θα πρέπει να αντιμετωπίσουμε το σύστημα με τα χέρια μας.

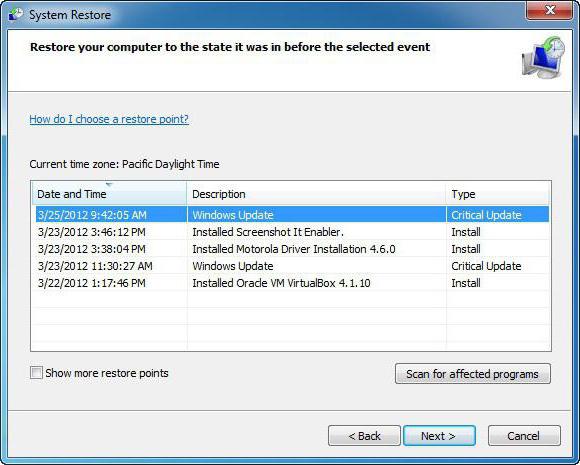

Αποκρυπτογραφήστε τον ιό CBF (ή μάλλον τις συνέπειές τουαντίκτυπο στα αρχεία), δεν θα λειτουργήσει με κάποιο τυπικό τρόπο, επειδή χρησιμοποιεί έναν αλγόριθμο κρυπτογράφησης 1024-bit. Αν κάποιος δεν ξέρει, το σύστημα AES 256-bit είναι σχετικό σήμερα. Μπορείτε να προσπαθήσετε να επαναφέρετε τα αρχικά δεδομένα χρησιμοποιώντας την Επαναφορά των Windows.

Εάν είναι δυνατή η σύνδεση, βρείτε αυτήν την ενότηταμπορεί να γίνει στον "Πίνακα Ελέγχου" και να επιστρέψετε από το σημείο ελέγχου πριν από τη μόλυνση. Εάν η σύνδεση των Windows μπλοκαριστεί από ένα μήνυμα που ζητά τη μεταφορά χρημάτων, μπορείτε να προσπαθήσετε να επανεκκινήσετε αναγκαστικά το τερματικό του υπολογιστή ή του φορητού υπολογιστή πολλές φορές. Αυτό θα πρέπει να γίνει μέχρι να «ωριμάσει» το σύστημα για αυτόματη ανάκτηση. Φυσικά, μπορείτε να δοκιμάσετε να χρησιμοποιήσετε έναν δίσκο ανάκτησης, να δοκιμάσετε ενέργειες γραμμής εντολών και να αντικαταστήσετε πλήρως τους τομείς εκκίνησης, αν και υπάρχουν λίγες πιθανότητες επιτυχίας. Αυτό λειτουργεί μόνο στα αρχικά στάδια, όταν ο ιός ransomware CBF έχει μόλις διεισδύσει στο σύστημα ή στο δίκτυο.

Εάν η επαναφορά συστήματος δεν βοηθήσει, θα πρέπει να χρησιμοποιήσετε τις επιλογές προσβασιμότητας για την επαναφορά προηγούμενων εκδόσεων αρχείων που είναι ενσωματωμένες στο ίδιο το λειτουργικό σύστημα Windows.

Για να το κάνετε αυτό, μεταβείτε στο "Explorer" στοιδιότητες της επιλεγμένης μονάδας δίσκου ή διαμερίσματος και χρησιμοποιήστε την καρτέλα Προηγούμενα αρχεία. Μετά από τέτοιες ενέργειες, πάλι, θα χρειαστεί να επιλέξετε ένα σημείο ελέγχου και, στη συνέχεια, να ανοίξετε και να αντιγράψετε τα απαραίτητα αρχεία σε άλλη τοποθεσία. Σε πολλές περιπτώσεις, αυτή η μέθοδος αποδεικνύεται πιο αποτελεσματική.

Αν λάβουμε υπόψη τις προτεινόμενες μεθόδουςΟι προγραμματιστές λογισμικού προστασίας από ιούς μπορούν να προσπαθήσουν να αφαιρέσουν την επέκταση του ιού CBF χρησιμοποιώντας ειδικές εφαρμογές αποκωδικοποιητή (αλλά μόνο επίσημα, όχι προσαρμοσμένα σχέδια όπως αποκωδικοποιητές άγνωστης προέλευσης).

Ωστόσο, αξίζει να σημειωθεί αμέσως ότι λειτουργούν.μόνο εάν η επίσημη έκδοση του σαρωτή προστασίας από ιούς είναι εγκατεστημένη με το αντίστοιχο κλειδί άδειας χρήσης. Διαφορετικά, μπορείτε μόνο να βλάψετε. Ο ιός απλώς θα αφαιρεθεί, μετά από αυτό δεν θα υπάρχει καν η ευκαιρία να επικοινωνήσετε με τους εισβολείς. Εδώ θα πρέπει να επανεγκαταστήσετε ολόκληρο το σύστημα.

Όπως ήδη γνωρίζετε, ο ιός ransomware CBFδεν μπορεί να αποκρυπτογραφήσει αρχεία που έχουν μολυνθεί με αυτό. Ξεχωριστά, θα πρέπει να δώσετε προσοχή στις ενέργειες που δεν συνιστώνται κατηγορηματικά. Ας σημειώσουμε τα πιο σημαντικά σημεία:

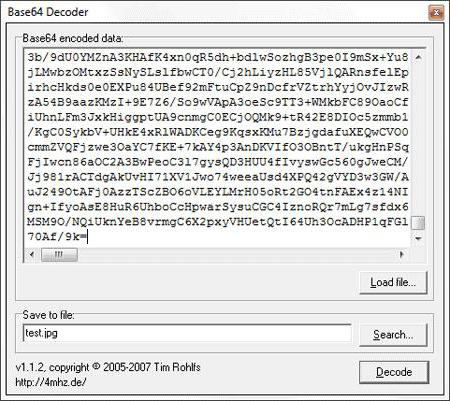

Γενικά, πρέπει να το καταλάβετε ξεκάθαραΕίναι απλά αδύνατο να αποκρυπτογραφηθεί ο ιός ransomware CBF από μόνος του. Είναι καλύτερα να απευθυνθείτε στους επίσημους ιστότοπους των εργαστηρίων προστασίας από ιούς όπως το Kaspersky, όπου μπορείτε να αφήσετε αρχεία προβλημάτων για ανάλυση σε μια ειδική ενότητα ή να στείλετε ένα αρχείο καραντίνας απευθείας από το πρόγραμμα.

Ωστόσο (αυτό έχει εγκριθεί από όλους τους προγραμματιστές)είναι καλύτερο να επισυνάψετε το πρωτότυπο στο μολυσμένο αρχείο, εάν υπάρχει, ας πούμε, ως αντίγραφο σε κάποιο αφαιρούμενο μέσο. Σε αυτή την περίπτωση, η αποκρυπτογράφηση θα γίνει πολύ πιο εύκολη, αν και απέχει πολύ από το γεγονός ότι τα αρχεία που χρειάζεται ο χρήστης θα αποκατασταθούν.

Κατά κανόνα, και αυτό επιβεβαιώνεται από την πλειοψηφίααξιολογήσεις χρηστών, η υπηρεσία υποστήριξης είναι συνήθως αθόρυβη για πολύ μεγάλο χρονικό διάστημα και εάν αποκρυπτογραφεί δεδομένα, αφορά μεμονωμένα αρχεία. Και τι να κάνετε με συστοιχίες δεκάδων ή εκατοντάδων gigabyte; Είναι απλά μη ρεαλιστικό να στείλεις έναν τέτοιο τόμο ακόμα και με τη βοήθεια ειδικών υπηρεσιών «σύννεφου», πόσο μάλλον να ανακτήσεις. Ας ελπίσουμε όμως ότι οι προγραμματιστές θα βρουν ωστόσο ένα μέσο θεραπείας μολυσμένων αρχείων και έναν τρόπο αντιμετώπισης της διείσδυσης απειλών αυτού του τύπου σε συστήματα και δίκτυα υπολογιστών.