L'article explique ce que sont les programmes de piratage pour "Android", ce qu'ils peuvent faire, ce qui est nécessaire pour leur bon fonctionnement.

Chaque année, les technologies informatiques et numériquesse développent de plus en plus rapidement. Ce qui semblait un fantasme il y a quelques années est en train de prendre vie. La réalité virtuelle en est un exemple frappant.

Smartphones, ordinateurs, tablettes, ordinateurs portables -maintenant, vous ne surprendrez personne. Une génération entière a grandi pour qui ces appareils sont familiers, et beaucoup ne peuvent plus imaginer leur vie sans eux. Bien que l'ancienne génération se souvienne de l'époque où les téléphones portables avaient la taille d'une brique.

Et les smartphones modernes ne sont pas pour rien appelés "appelantsordinateur ", car les appels vocaux ont depuis longtemps cessé d'être leur objectif principal. Le système d'exploitation Android a joué un rôle important dans ce domaine, dont la part du marché des appareils portables est d'environ 60%. Il vous permet de développer presque tous les programmes et de tirer le meilleur parti du matériel de l'appareil. Et ce n'est pas surprenant que chaque année, la liste des divers utilitaires de piratage pour ce système s'allonge. Alors, quels programmes de piratage existe-t-il pour "Android"? C'est ce que nous allons découvrir.

Avant de décrire les programmes et leurs capacités,il convient de rappeler qu'ils ne peuvent être utilisés qu'à des fins d'information et uniquement sur des réseaux sans fil personnels ou d'autres appareils appartenant directement à l'utilisateur. Sinon, certaines manipulations avec eux relèvent du code administratif ou même du code pénal. En termes simples, ne les utilisez à la maison ou avec des amis qu'avec leur consentement. Alors, quel type de programmes de piratage pour Android existe-t-il?

Laissez-nous vous rappeler que si vous décidez de transformer votreun smartphone ou une tablette dans un appareil avec lequel vous pouvez blaguer vos amis ou, par souci d'intérêt, vérifier la vulnérabilité de vos réseaux sans fil, vous devez alors utiliser un appareil racine. Sans cela, la plupart des programmes de la liste ci-dessous ne fonctionneront tout simplement pas.

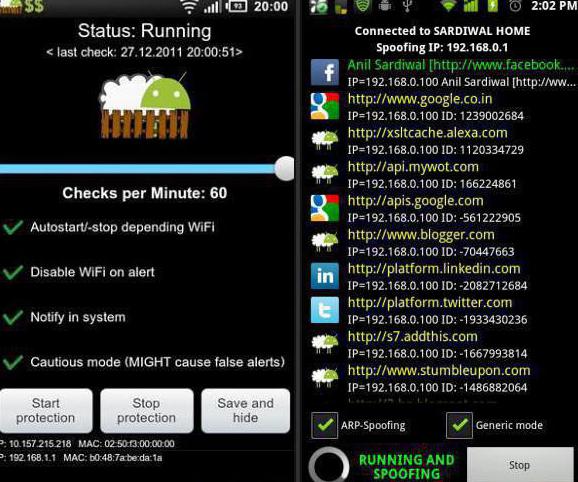

Analysons maintenant les programmes de piratage les plus populaires pour Android, car il existe de nombreux logiciels similaires.

À une certaine époque, cet utilitaire simple faisait beaucoup de bruit et était très populaire parmi les personnes intéressées par la sécurité de l'information. Cependant, comme avec les attaquants.

La signification de ce logiciel est très simple: il est conçu pour «détourner» les sessions Web et les restaurer dans le navigateur intégré. Pour ce faire, vous devez vous connecter à un réseau Wi-Fi, lancer DroidSheep et patienter. Lorsqu'un client apparaît qui a utilisé l'autorisation sur un service sans cryptage, vous verrez l'adresse de ce site et pourrez la saisir en utilisant les données d'autorisation de la «victime». L'inconvénient de ce programme est que le mot de passe ne peut pas être obtenu dans sa forme pure, uniquement des cookies.

Jetons maintenant un coup d'œil au reste des programmes de piratage gratuits pour votre smartphone ou votre tablette.

Cette application est idéale pour les blagues etdessine. Cela signifie que le programme analyse la connexion actuelle au réseau Wi-Fi, et s'il y a d'autres clients là-bas, vous pouvez simplement les désactiver, les laisser sans Internet.

Ce programme est assez largeliste de possibilités et est également parfait pour des blagues sur des amis ou des expériences. S'il existe d'autres appareils sur le Web, qu'il s'agisse d'ordinateurs, de téléphones ou de tablettes, en utilisant dSploit, vous pouvez effectuer les opérations suivantes:

Et ce n'est pas toute la liste des possibilités.

Mais où puis-je trouver des programmes de piratage similaires pourle piratage? En raison du fait que les pirates peuvent les utiliser, il n'y a pas de telles applications dans les magasins officiels, mais chaque programme a son propre site Web où vous pouvez télécharger la dernière version avec des instructions détaillées.