Несомненно, многие пользователи компьютеров, العمل مع الإنترنت (وليس فقط) ، سمعت عن المصطلح ، مثل تشفير بيانات AES. أي نوع من النظام هو ، وما هي الخوارزميات التي يستخدمها ولما يتم استخدامه ، لديه دائرة محدودة من الناس. المستخدم العادي هو على العموم لمعرفة ولا حاجة. ومع ذلك ، سننظر في نظام التشفير هذا ، خاصة دون الدخول في الحسابات والصيغ الرياضية المعقدة ، بحيث يكون مفهوما لأي شخص.

بادئ ذي بدء ، فإن النظام نفسهيمثل مجموعة من الخوارزميات التي تجعل من الممكن إخفاء الشكل الأولي لبعض البيانات التي يتم إرسالها أو استلامها من قبل المستخدم أو تخزينها على جهاز الكمبيوتر. في معظم الأحيان يتم استخدامه في تقنيات الإنترنت ، عندما يكون مطلوبًا لضمان السرية الكاملة للمعلومات ، ويشير إلى ما يسمى خوارزميات التشفير المتماثلة.

يتم استخدام نوع التشفير AES لـتحويل المعلومات إلى طريقة عرض محمية وعكس فك تشفير المفتاح نفسه الذي يعرفه كل من الأطراف المرسلة والمستلمة ، على النقيض من التشفير المتماثل ، والذي يتضمن استخدام مفتاحين - مغلق ومفتوح. وبالتالي ، من السهل الاستنتاج أنه إذا عرف الطرفان المفتاح الصحيح ، فإن عملية التشفير وفك التشفير عملية بسيطة للغاية.

لأول مرة ، تم ذكر التشفير AES مرة أخرى في عام 2000 ، عندما أصبحت خوارزمية Rijndael الفائز في مسابقة الاختيار لخليفة DES ، والتي كانت المعيار في الولايات المتحدة منذ عام 1977.

في عام 2001 ، تم اعتماد نظام AES رسميًا كمعيار فدرالي جديد لتشفير البيانات ومنذ ذلك الحين تم استخدامه عالميًا.

وتضمن تطور الخوارزميات عدةالمراحل المتوسطة ، والتي ارتبطت بشكل رئيسي بزيادة طول المفتاح. اليوم ، هناك ثلاثة أنواع رئيسية: AES-128-encryption و AES-192 و AES-256.

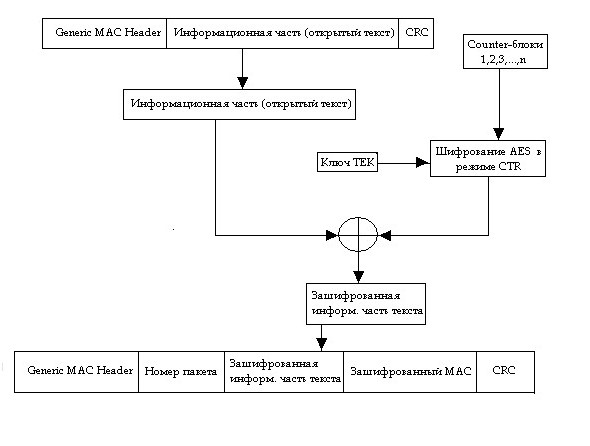

الاسم يتحدث عن نفسه.يقابل التعيين العددي طول المفتاح المستخدم ، معبراً عنه بتات. أيضا، ينطبق AES التشفير لنوع كتلة التي تعمل مباشرة مع وحدات بيانات طول ثابت، ترميز كل واحد منهم، على عكس الخوارزميات في الخط التي تعمل على حرف واحد الرسالة المفتوحة، ترجمتها في شكل مشفر. في AES ، يكون طول الكتلة 128 بت.

في المصطلحات العلمية ، نفس الخوارزميات ،التي تستخدم تشفير AES-256 ، تعني عمليات تعتمد على تمثيل متعدد الحدود للعمليات والرموز عند معالجة المصفوفات ثنائية الأبعاد (المصفوفات).

الخوارزمية معقدة بعض الشيءيتضمن استخدام العديد من العناصر الأساسية. في البداية ، يتم استخدام مصفوفة ثنائية الأبعاد ، ودورات تحويل (جولات) ، ومفتاح مستدير وجداول بدائل أولية وعكسية.

تتكون عملية تشفير البيانات من عدة مراحل:

تتم عملية فك التشفير بالترتيب العكسي ، ولكن بدلاً من جدول S-Box ، يتم تطبيق جدول الإعداد العكسي ، والذي تم ذكره أعلاه.

Если привести пример, при наличии ключа длиной 4 لا يتطلب الأمر سوى 16 مرحلة (جولات) ، أي تحتاج إلى التحقق من جميع التوليفات الممكنة ، بدءًا من 0000 وتنتهي بـ 1111. وبطبيعة الحال ، يتم اختراق هذه الحماية بسرعة كافية. ولكن إذا أخذنا المزيد من المفاتيح ، فمن أجل 65 بت ، يلزم توفير 65566 خطوة ، ول 256 بت - 1.1 × 1077. وكما ذكر الخبراء الأمريكيون ، فإن الأمر سيستغرق حوالي 149 تريليون عام لاختيار التركيبة الصحيحة (مفتاح).

ننتقل الآن إلى استخدام AES-256 عند تشفير البيانات المرسلة والمستلمة في الشبكات اللاسلكية.

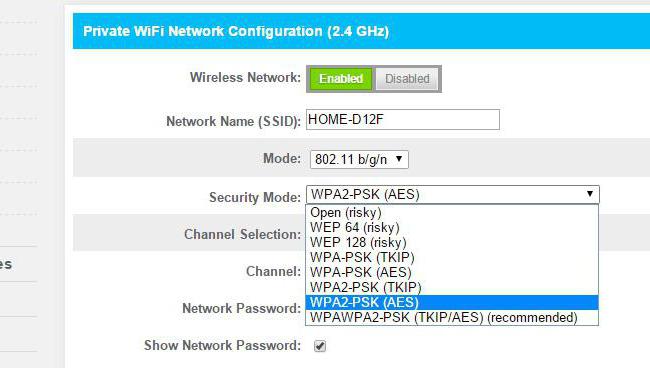

كقاعدة عامة ، في أي جهاز توجيه (جهاز التوجيه)هناك العديد من الخيارات للاختيار من بينها: فقط AES ، فقط TKIP و AES + TKIP. يتم تطبيقها وفقًا للبروتوكول (WEP أو WEP2). ولكن! TKIP قديم لأنه يحتوي على درجة أقل من الحماية ولا يدعم اتصالات 802.11n بمعدلات بيانات تفوق 54 ميغابت في الثانية. وبالتالي ، فإن الاستنتاج حول الاستخدام الأولي للـ AES مع وضع الأمان WPA2-PSK يقترح نفسه ، على الرغم من أنه من الممكن استخدام كلتا الخوارزميتين في أزواج.

على الرغم من تصريحات الخبراء العاليةخوارزميات AES لا تزال من الناحية النظرية ضعيفة ، لأن طبيعة التشفير لها وصف جبري بسيط. هذا ما لاحظه نيلز فيرغسون. وفي عام 2002 ، نشر جوزيف بيبشيك ونيكولس كورتوا مقالًا يبرر هجومًا محتملاً لـ XSL. صحيح أنه تسبب في الكثير من الجدل في العالم العلمي ، واعتبر البعض حساباتهم خاطئة.

في عام 2005 ، كان من المفترض أنيمكن أن يستخدم الهجوم قنوات تابعة لجهات خارجية ، وليس مجرد حسابات رياضية. في نفس الوقت ، قام أحد الهجمات بحساب المفتاح بعد 800 عملية ، والآخر استلمها في 232 العمليات (في الجولة الثامنة).

دون شك ، اليوم هذاالنظام ويمكن اعتبارها واحدة من الأكثر تقدما ، إن لم يكن لواحد ولكن. قبل عدة سنوات ، اجتاحت موجة من الهجمات عبر الإنترنت ، حيث تشفير الفيروسات (وكذلك المبتز) ، اختراق أجهزة الكمبيوتر ، والبيانات المشفرة بالكامل ، مطالبة كمية مرتبة من المال لفك التشفير. في الوقت نفسه ، أشارت الرسالة إلى أن التشفير تم إجراؤه باستخدام خوارزمية AES1024 ، والتي ، كما كان يعتقد حتى وقت قريب ، لا توجد في الطبيعة.

Так это или нет, но даже самые известные كان مطورو برامج مكافحة الفيروسات ، بما في ذلك Kaspersky Lab ، عاجزين عند محاولة فك تشفير البيانات. وقد اعترف العديد من الخبراء بأن فيروس I Love You سيء السمعة ، والذي ضرب الملايين من أجهزة الكمبيوتر في جميع أنحاء العالم ودمر معلومات مهمة عنهم ، تبين أنه حشرة طفولية بالمقارنة مع هذا التهديد. بالإضافة إلى ذلك ، كان I Love You أكثر تركيزًا على ملفات الوسائط المتعددة ، وتلقى الفيروس الجديد وصولًا حصريًا إلى المعلومات السرية الخاصة بالشركات الكبرى. ومع ذلك ، للإشارة مع كل الأدلة على أنه كان التشفير AES-1024 الذي تم استخدامه هنا ، لا يتم أخذ أي شخص.

إذا كنت تلخيص بعض ، على أي حال ، يمكنك ذلكالقول أن تشفير AES هو الأكثر تقدما وتأمينًا ، بغض النظر عن طول المفتاح المستخدم. ليس من المستغرب أن يتم استخدام هذه المواصفة القياسية في معظم أنظمة التشفير ، ولها آفاق واسعة للتطور والتحسين في المستقبل المنظور ، خاصة أنه قد يكون من المحتمل جدا أن يجمع بين عدة أنواع من التشفير في كل واحد (على سبيل المثال ، الاستخدام المتوازي للتناظرات المتماثلة أو غير المتماثلة أو المتدفق). التشفير).