ترميز المعلومات واسع بشكل لا يصدقمجال المعرفة. بالطبع ، يرتبط ارتباطًا مباشرًا بتطوير التكنولوجيا الرقمية. في العديد من المؤسسات التعليمية الحديثة ، الموضوع الأكثر شيوعًا هو ترميز المعلومات. اليوم سوف ندرس التفسيرات الرئيسية لهذه الظاهرة فيما يتعلق بمختلف جوانب تشغيل الكمبيوتر. سنحاول الإجابة على السؤال: "هل تشفير عملية أو طريقة أو أداة أو كل هذه الظواهر في نفس الوقت؟"

تقريبا أي أنواع البيانات التيالمعروضة على شاشة الكمبيوتر ، تمثل بطريقة ما رمز ثنائي يتكون من الأصفار والأخرى. هذه هي أبسط طريقة "منخفضة المستوى" لتشفير المعلومات ، مما يسمح لجهاز الكمبيوتر بمعالجة البيانات. الرمز الثنائي عالمي: يتم فهمه من قبل جميع أجهزة الكمبيوتر دون استثناء (في الواقع ، تم إنشاؤه لهذا الغرض - من أجل توحيد استخدام المعلومات في شكل رقمي).

Базовая единица, которую использует двоичное الترميز قليلا (من عبارة "الرقم الثنائي" - "الرقم المزدوج"). إنه إما 0 أو 1. كقاعدة عامة ، لا يتم استخدام البتات بشكل فردي ، ولكن يتم دمجها في تسلسل مكون من 8 أرقام - بايت. وبالتالي ، يمكن أن يحتوي كل منها على ما يصل إلى 256 مجموعة من الأصفار والأخرى (2 إلى القوة الثامنة). كقاعدة عامة ، لا يتم استخدام بايت واحد لتسجيل كميات كبيرة من المعلومات ، ولكن الكميات الكبيرة مع البادئات "kilo" ، "mega" ، "giga" ، "tera" ، وما إلى ذلك ، كل واحدة أكبر 1000 مرة .

النوع الاكثر شيوعا من البيانات الرقمية هوالنص. كيف يتم تشفيرها؟ هذا هو سهل إلى حد ما شرح العملية. يمكن تشفير حرف أو علامة ترقيم أو رقم أو حرف عن طريق بايت واحد أو عدة بايت ، أي أن الكمبيوتر ينظر إليهم كسلسلة فريدة من الأصفار والأخرى ، ثم يعرضها على الشاشة وفقًا لخوارزمية التعرف. هناك معياران عالميان رئيسيان لـ "تشفير" نص الكمبيوتر - ASCII و UNICODE.

В системе ASCII каждый знак кодируется только بايت واحد. أي أنه من خلال هذا المعيار ، يمكنك "تشفير" ما يصل إلى 256 حرفًا - وهو أكثر من كافٍ لعرض أحرف معظم الحروف الهجائية في العالم. بالطبع ، لن تتوافق جميع أنظمة الحروف الوطنية الحالية مع هذا المورد. لذلك ، لكل الأبجدية إنشاء تشفير "النظام الفرعي" الخاصة به. يتم تشفير المعلومات باستخدام أنظمة تسجيل تتكيف مع أنماط الكتابة الوطنية. ومع ذلك ، يعد كل نظام من هذه الأنظمة ، بدوره ، جزءًا لا يتجزأ من معيار ASCII العالمي المعتمد على المستوى الدولي.

كجزء من نظام ASCII ، هذا المورد نفسه من 256علامات مقسمة إلى قسمين. أول 128 حرفًا محجوزًا للأبجدية الإنجليزية (الحروف من الألف إلى الياء) ، وكذلك الأرقام وعلامات الترقيم الأساسية وبعض الأحرف الأخرى. 128 بايت الثانية محجوزة ، بدورها ، بموجب أنظمة الحروف الوطنية. هذا هو "النظام الفرعي" للحروف الهجائية غير الإنجليزية - الروسية والهندية والعربية واليابانية والصينية وغيرها الكثير.

يتم تقديم كل منهم على حدةجداول الترميز. أي أنه يمكن أن يحدث (وكقاعدة عامة ، يحدث هذا) بحيث يكون تسلسل البتات نفسه مسؤولاً عن الحروف والرموز المختلفة في جدولين "وطنيين" منفصلين. علاوة على ذلك ، نظرًا لخصائص تطور مجال تكنولوجيا المعلومات في مختلف البلدان ، حتى أنها تختلف. على سبيل المثال ، بالنسبة لنظام اللغة الروسية ، يوجد نظامان للترميز هما الأكثر شيوعًا: Windows-1251 و KOI-8. ظهر الأول في وقت لاحق (وكذلك نظام التشغيل نفسه يتوافق معه) ، ولكن الآن العديد من المتخصصين في تكنولوجيا المعلومات يستخدمونه على سبيل الأولوية. لذلك ، يجب أن يتمكن جهاز الكمبيوتر ، حتى يمكن ضمان قراءة النص الروسي عليه ، من التعرف على كلا الجدولين بشكل صحيح. ولكن ، كقاعدة عامة ، لا توجد مشاكل مع هذا (إذا كان هناك نظام تشغيل حديث على الكمبيوتر الشخصي).

طرق ترميز النص في كل وقتتتحسن. بالإضافة إلى نظام ASCII "أحادي البايت" ، القادر على تشغيل 256 قيمة فقط للحروف ، هناك أيضًا نظام UNICODE "ثنائي البايت". من السهل حساب أنه يسمح بترميز النص بمبلغ يساوي 2 إلى الدرجة 16 ، أي 65000 536. وهو بدوره لديه موارد للترميز المتزامن لكل الحروف الهجائية الوطنية الموجودة تقريبًا في العالم. استخدام UNICODE ليس أقل شيوعًا من استخدام معيار ASCII "الكلاسيكي".

أعلاه ، حددنا كيفية "مشفرة"النصوص وكيفية استخدام البايت. ما هو الوضع مع الصور الرقمية والصور؟ أيضا بسيط جدا. كما هو الحال مع النص ، تلعب نفس البايتات دورًا رئيسيًا في ترميز رسومات الكمبيوتر.

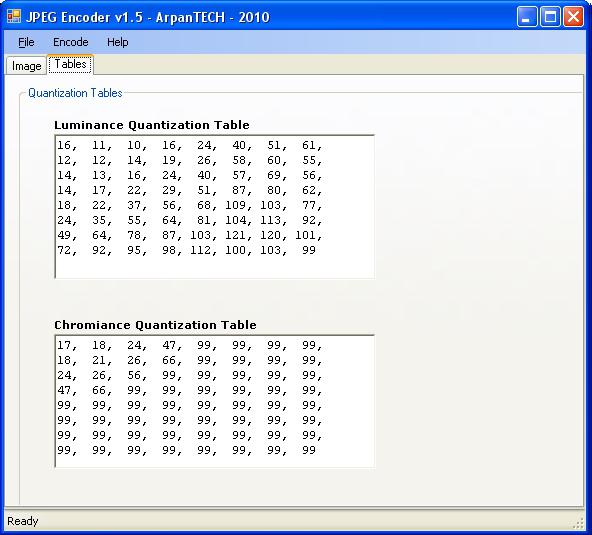

عملية بناء الصور الرقمية بشكل عامعلى غرار الآليات التي يعمل التلفزيون. على شاشة التلفزيون ، إذا نظرت عن كثب ، فإن الصورة تتكون من مجموعة من النقاط الفردية ، والتي تشكل معًا شخصيات يمكن التعرف عليها على مسافة ما من العين. تستقبل المصفوفة التلفزيونية (أو جهاز عرض CRT) الإحداثيات الأفقية والعمودية لكل نقطة من جهاز الإرسال وتقوم ببناء الصورة تدريجياً. مبدأ الكمبيوتر لترميز الرسومات يعمل بنفس الطريقة. تعتمد "تشفير" بايتات الصور على تعيين كل نقطة من نقاط شاشة الإحداثيات المقابلة (وكذلك ألوان كل منها). هذا يتحدث بلغة بسيطة. بالطبع ، يعد ترميز الرسومات عملية أكثر تعقيدًا من نفس العملية النصية.

طريقة تحديد الاحداثيات المقابلة للنقاط وتسمى معلمات اللون "النقطية". تتم تسمية العديد من تنسيقات ملفات رسومات الكمبيوتر بنفس الطريقة. يتم تسجيل إحداثيات كل نقطة من الصورة ، وكذلك لونها ، في واحد أو عدة بايت. على ماذا تعتمد الكمية؟ أساسا على عدد ظلال اللون ل "تشفير". بايت واحد ، كما تعلمون ، هو 256 القيم. إذا كان هذا العدد من الظلال كافياً لبناء صورة ، فإننا نديرها باستخدام هذا المورد. على وجه الخصوص ، يمكن أن يكون لدينا 256 لونًا رماديًا تحت تصرفنا. وسيكون هذا كافياً لترميز أي صورة بالأبيض والأسود تقريبًا. بدوره ، لن يكون من الواضح أن الصور الملونة لهذا المورد غير كافية: فالعين البشرية ، كما تعلم ، يمكن أن تميز ما يصل إلى عشرات الملايين من الألوان. لذلك ، "المخزون" الضروري ليس 256 قيمة ، ومئات الآلاف من المرات أكثر. لماذا ، بالنسبة لنقاط الترميز ، لا يتم استخدام بايت واحد ، ولكن متعددة: وفقًا للمعايير الحالية ، يمكن أن يكون هناك 16 (65،536 لونًا يمكن "تشفيرها") أو 24 (16،777،000 216 لون).

على عكس المعايير النصية ، التنوعوهو ما يمكن مقارنته بعدد لغات العالم ، مع الرسومات ، الأمور أبسط نوعًا ما. يتم التعرف على تنسيقات الملفات الأكثر شيوعًا (مثل JPEG و PNG و BMP و GIF ، وما إلى ذلك) بشكل جيد على قدم المساواة في معظم أجهزة الكمبيوتر.

لا يوجد شيء صعب من أجل فهمهالمبادئ هي ترميز المعلومات الرسومية. كقاعدة عامة ، يشمل الصف التاسع من أي مدرسة ثانوية في روسيا دورة دراسية في علوم الكمبيوتر ، حيث يتم الكشف عن هذه التقنيات بشيء من التفصيل بلغة بسيطة للغاية ومفهومة. هناك أيضًا برامج تدريب متخصصة للبالغين - يتم تنظيمها بواسطة الجامعات أو المدارس الثانوية أو المدارس أيضًا.

لذلك ، فإن الرجل الروسي الحديث لديهحيث لمعرفة المزيد عن الرموز التي لها أهمية عملية من حيث الرسومات الحاسوبية. وإذا كنت ترغب في التعرف على المعرفة الأساسية الخاصة بهم ، يمكنك الحصول على مواد تدريبية ميسورة التكلفة. وتشمل هذه ، على سبيل المثال ، الفصل "تشفير المعلومات الرسومية (الصف التاسع ، كتاب" المعلوماتية وتكنولوجيا المعلومات والاتصالات "تحت تأليف Ugrinovich N. D.)

Компьютер регулярно используется для الاستماع إلى الموسيقى وغيرها من الملفات الصوتية. كما هو الحال مع النصوص والرسومات ، فإن أي صوت على جهاز كمبيوتر هو نفسه بايت. هم ، بدوره ، يتم "فك تشفير" بواسطة بطاقة الصوت وغيرها من الدوائر الصغيرة وتحويلها إلى صوت مسموع. المبدأ هنا هو نفسه كما في حالة سجلات الحاكي. في نفوسهم ، كما تعلمون ، يتوافق كل صوت مع أخدود مجهري على البلاستيك ، والذي يتعرف عليه القارئ ، ثم يتم التعبير عنه بعد ذلك. في الكمبيوتر ، كل شيء يبدو. يتم لعب دور الأخاديد فقط بايت ، في طبيعته ، وكذلك في حالة النص والصور ، يكمن الترميز الثنائي.

إذا في حالة صور الكمبيوترعنصر واحد هو نقطة ، ثم عند تسجيل الصوت ، وهذا هو ما يسمى "العد". في ذلك ، وكقاعدة عامة ، يتم كتابة وحدتي بايت ، مما يولد ما يصل إلى 65 ألف 536 التذبذبات الدقيقة الصوت. ومع ذلك ، على عكس كيفية حدوث ذلك عند إنشاء الصور ، لتحسين جودة الصوت ، لا تضيف وحدات بايت إضافية (من الواضح أنها أكثر من كافية) ، ولكن زيادة في عدد "العينات". على الرغم من أنه في بعض أنظمة الصوت ، يتم استخدام كل من الأرقام الأصغر والأكبر. عند إجراء تشفير الصوت ، تكون وحدة القياس القياسية لـ "كثافة التدفق" هي ثانية واحدة. وهذا هو ، من الواضح أن التذبذبات الدقيقة ، المشفرة بثمانية آلاف عينة في الثانية ، ستكون أقل جودة من تسلسل الأصوات المشفرة بـ 44 ألف "عينة".

التوحيد الدولي للملفات الصوتية ، وكذلك في حالة الرسومات ، تم تطويره بشكل جيد. هناك العديد من تنسيقات الوسائط الصوتية المعتادة - MP3 ، WAV ، WMA ، والتي يتم استخدامها في جميع أنحاء العالم.

وهناك نوع من "مخطط الهجين" الذييتم دمج تشفير الصوت مع تشفير الصور ، المستخدم في فيديوهات الكمبيوتر. عادة ، تتكون الأفلام والمقاطع من نوعين من البيانات - على هذا النحو ، الصوت وتسلسل الفيديو المصاحب. كيف يتم "تشفير" المكون الأول ، فقد وصفنا أعلاه. والثاني هو أكثر تعقيدا قليلا. تختلف المبادئ هنا عن الترميز الرسومي الذي تمت مناقشته أعلاه. ولكن بفضل شمولية "مفهوم" البايتات ، فإن جوهر الآليات مفهوم ومفهوم تمامًا.

أذكر كيف يتم ترتيب الفيلم.إنه ليس أكثر من تسلسل الإطارات الفردية (كقاعدة عامة ، 24). مصنوعة أشرطة الفيديو الكمبيوتر بنفس الطريقة تماما. كل إطار هو صورة. حول كيفية تصميمها بمساعدة البايتات ، لقد حددنا أعلاه. بدوره ، في الفيديو ، هناك مجال معين من التعليمات البرمجية يسمح لك بربط الإطارات الفردية مع بعضها البعض. وهناك نوع من بديل الفيلم الرقمي. تعتبر وحدة قياس منفصلة لدفق الفيديو (على غرار نقاط الصور وعينات الصوت ، كما في تنسيق "الأفلام" للأفلام والمقاطع) ، إطارًا. الأخيرة في ثانية واحدة ، وفقًا للمعايير المقبولة ، يمكن أن تكون 25 أو 50.

كما هو الحال مع الصوت ، هناكمعايير ملفات الفيديو الدولية الشائعة - MP4 ، 3GP ، AVI. يحاول منتجو الأفلام والإعلانات التجارية إنتاج نماذج وسائط متوافقة مع أكبر عدد ممكن من أجهزة الكمبيوتر. تعد تنسيقات الملفات هذه من بين التنسيقات الأكثر شيوعًا ، حيث يتم فتحها على أي جهاز كمبيوتر حديث تقريبًا.

يتم تخزين بيانات الكمبيوتر علىالعديد من الوسائط - الأقراص ومحركات أقراص الفلاش ، إلخ. كما ذكرنا أعلاه ، تتفوق وحدات البايت ، كقاعدة عامة ، على البادئات "mega" أو "giga" أو "tera" ، إلخ. في بعض الحالات ، يكون حجم الملفات المشفرة أنه من المستحيل وضعها مع الموارد المتاحة على القرص. ثم يتم استخدام أساليب مختلفة لضغط البيانات. هم ، في الواقع ، ترميز أيضا. هذا هو تفسير ممكن آخر للمصطلح.

Существует два основных механизма сжатия данных.لأول مرة ، يتم كتابة تسلسل البتات في شكل "معبأة". بمعنى أنه لا يمكن للكمبيوتر قراءة محتويات الملفات (تشغيله كنص أو صورة أو فيديو) إذا كان لا يقوم بإجراء "فك الحزم". يُطلق على البرنامج الذي يقوم بضغط البيانات بهذه الطريقة ملف أرشيفي. مبدأ عملها بسيط جدا. أرشفة البيانات كأحد أكثر الطرق شيوعًا التي يمكن من خلالها تشفير المعلومات ، تتم دراسة علوم الكمبيوتر على مستوى المدرسة دون فشل.

كما نتذكر ، فإن عملية "تشفير" الملفات فيالبايتات موحدة. خذ معيار ASCII. على سبيل المثال ، لتشفير كلمة "مرحبًا" ، نحتاج إلى 6 بايتات ، استنادًا إلى عدد الحروف. هذا هو مقدار المساحة التي يأخذها هذا النص على القرص. ماذا يحدث إذا كتبنا كلمة "مرحبًا" 100 مرة على التوالي؟ لا شيء خاص - لهذا نحتاج إلى 600 بايت ، على التوالي ، نفس مقدار مساحة القرص. ومع ذلك ، يمكننا استخدام ملف أرشيف ، والذي سينشئ ملفًا ، من خلال عدد أقل بكثير من وحدات البايت ، يتم تشفير أمر يشبه هذا: "hello multiply by 100". بعد حساب عدد الأحرف في هذه الرسالة ، نخلص إلى أننا بحاجة فقط إلى 19 بايت لكتابة هذا الملف. وبقدر مساحة القرص. عند "تفريغ" ملف الأرشيف ، يحدث "فك التشفير" ، ويأخذ النص شكله الأصلي بـ "100 تحية". وبالتالي ، باستخدام برنامج خاص يستخدم آلية ترميز خاصة ، يمكننا توفير مساحة كبيرة على القرص.

تعتبر العملية الموضحة أعلاه عملية شاملة: أيا كانت أنظمة الإشارة المستخدمة ، فإن تشفير المعلومات لغرض الضغط يكون ممكنًا دائمًا من خلال أرشفة البيانات.

ما هي الآلية الثانية؟يشبه إلى حد ما ما يستخدم في الأرشيف. لكن الاختلاف الأساسي هو أنه يمكن عرض ملف مضغوط بواسطة الكمبيوتر دون إجراء "فك الضغط". كيف تعمل هذه الآلية؟

كما نتذكر ، في الشكل الأصلي كلمة "مرحبا"يأخذ 6 بايت. ومع ذلك ، يمكننا الذهاب إلى الخدعة وكتابتها مثل هذا: "prvt". خارج 4 بايت. كل ما تبقى يجب القيام به هو "تعليم" الكمبيوتر لإضافة الحروف التي أزلناها في عملية عرض الملف. يجب أن يقال أنه في الممارسة العملية يتم تنظيم العملية "التعليمية" وليست ضرورية. تم العثور على الآليات الأساسية للتعرف على الأحرف المفقودة في معظم برامج الكمبيوتر الحديثة. أي أن الجزء الرئيسي من الملفات التي نتعامل معها كل يوم يتم "تشفيره" بطريقة ما بواسطة هذه الخوارزمية.

بالطبع ، هناك أنظمة "مختلطة"معلومات الترميز للسماح بضغط البيانات أثناء استخدام كلا النهجين أعلاه في نفس الوقت. ومن المحتمل أن تكون أكثر فاعلية من حيث توفير مساحة القرص من كل واحدة على حدة.

بالطبع ، باستخدام كلمة "مرحبًا" ، وضعناهافقط المبادئ الأساسية لآليات ضغط البيانات. في الواقع ، فهي أكثر تعقيدًا بكثير. يمكن أن تقدم أنظمة ترميز المعلومات المختلفة آليات ضغط ملف معقدة بشكل لا يصدق. ومع ذلك ، فإننا نرى كيف يمكن توفير مساحة على القرص ، دون تقويض جودة المعلومات على جهاز الكمبيوتر تقريبًا. هناك أهمية خاصة لدور ضغط البيانات عند استخدام الصور والصوت والفيديو - فهذه الأنواع من البيانات تتطلب موارد القرص بشكل أكبر.

كما قلنا في البداية ، الترميز -هذه ظاهرة معقدة. بعد تناول المبادئ الأساسية لتشفير البيانات الرقمية استنادًا إلى وحدات البايت ، يمكننا التأثير على منطقة أخرى. إنه متصل باستخدام رموز الكمبيوتر بقيم مختلفة قليلاً. هنا ، من خلال "الكود" ، لا نعني سلسلة من الأصفار والرموز ، بل مجموعة من الحروف والرموز المختلفة (والتي ، كما نعلم بالفعل ، مصنوعة من 0 و 1) ، والتي لها أهمية عملية لحياة الشخص المعاصر.

في قلب عمل أي برنامج كمبيوتر -التعليمات البرمجية. إنه مكتوب بلغة يفهمها الكمبيوتر. الكمبيوتر ، فك تشفير الرمز ، ينفذ أوامر معينة. تتمثل الميزة المميزة لبرنامج كمبيوتر من نوع آخر من البيانات الرقمية في أن الكود الموجود في البرنامج قادر على "فك تشفير" نفسه (يحتاج المستخدم فقط لبدء هذه العملية).

ميزة أخرى للبرامج هي نسبيةمرونة الكود المستخدم. أي أنه يمكن لأي شخص إعطاء الكمبيوتر نفس المهام ، باستخدام مجموعة كبيرة بما يكفي من "العبارات" ، وإذا لزم الأمر بلغة مختلفة.

مجال آخر مهم للتطبيقرمز الرسالة - إنشاء وتنسيق الوثائق. كقاعدة عامة ، لا يكفي العرض البسيط للأحرف على الشاشة من حيث الأهمية العملية لاستخدام الكمبيوتر. في معظم الحالات ، يجب إنشاء النص باستخدام خط ذي لون وحجم معين ، مصحوبًا بعناصر إضافية (مثل ، على سبيل المثال ، الجداول). يتم تعيين كل هذه المعلمات ، كما هو الحال مع البرامج ، بلغات خاصة مفهومة لجهاز الكمبيوتر. يعرض الكمبيوتر ، الذي يتعرف على "الأوامر" ، المستندات تمامًا كما يرغب المستخدم. بالإضافة إلى ذلك ، يمكن تنسيق النصوص بنفس الطريقة ، كما هو الحال مع البرامج ، مع مجموعات مختلفة من "العبارات" وحتى في لغات مختلفة.

ومع ذلك ، هناك اختلاف أساسي بين الرموزللمستندات وبرامج الكمبيوتر. إنه يتكون من حقيقة أن السابق غير قادر على فك تشفير نفسه. لفتح الملفات بنصوص منسقة ، تكون برامج الجهات الخارجية مطلوبة دائمًا.

تفسير آخر لمصطلح "كود"لأجهزة الكمبيوتر ، وهذا هو تشفير البيانات. أعلاه ، استخدمنا هذه الكلمة كمرادف لمصطلح "الترميز" ، وهذا مسموح به. في هذه الحالة ، من خلال التشفير ، سوف نفهم نوعًا آخر من الظاهرة. وهي ترميز البيانات الرقمية لحظر وصول الآخرين إليها. حماية ملفات الكمبيوتر - النشاط الأكثر أهمية في مجال تكنولوجيا المعلومات. هذا هو في الواقع تخصص علمي منفصل ، ويشمل أيضًا المعلوماتية المدرسية. تشفير الملفات من أجل منع الوصول غير المصرح به هو مهمة ، وأهميتها المعلنة لمواطني البلدان الحديثة في مرحلة الطفولة بالفعل.

كيف هي الآليات التيهي البيانات المشفرة؟ من حيث المبدأ ، فهي بسيطة ومفهومة مثل جميع السابقة التي درسناها. الترميز هو عملية يمكن شرحها بسهولة من حيث المبادئ الأساسية للمنطق.

لنفترض أننا بحاجة إلى إرسال رسالة"يذهب إيفانوف إلى بتروف" حتى لا يستطيع أحد قراءتها. نحن على ثقة بتشفير الرسالة إلى الكمبيوتر ورؤية النتيجة: "10-3-1-15-16-3-10-5-7-20-11-17-6-20-20-3-21". هذا الكود ، بالطبع ، بسيط للغاية: كل رقم يتوافق مع العدد الترتيبي للحروف من العبارة في الأبجدية. "و" في المرتبة العاشرة ، "B" - في 3 ، "A" - في 1 ، إلخ. لكن أنظمة ترميز الكمبيوتر الحديثة يمكنها تشفير البيانات بحيث يكون من الصعب للغاية اختيار المفتاح لها.