كل واحد منا على الأقل واجه حياتهفيروس الكمبيوتر. حسناً ، إذا كانت الآفة ضعيفة. برنامج مكافحة الفيروسات يمكن بسهولة التعامل مع فيروس بسيط. لكن البرامج الأكثر خطورة ، والتي عادة ما تستخدم من قبل المتسللين ، يمكن أن تسبب أضرارا لا يمكن إصلاحها للنظام بأكمله والبيانات الشخصية.

Что такое компьютерный вирус, знают многие.ولكن ليس الجميع يفهم تماما دورها وقدراتها. يمكن لهذا النوع من البرامج الضارة نسخ نفسه بسهولة ، والتوغل في كود التطبيقات الأخرى ، وتعطيل أداء هياكل نظام قطاعات الذاكرة والتمهيد ، المنتشرة عبر قنوات اتصال مختلفة.

يجد العديد من المستخدمين عديمي الخبرة المهمةفيروس - تلف أو حذف البيانات الشخصية. في الواقع ، الأمر ليس كذلك. بالطبع ، تختلف أنواع فيروسات الكمبيوتر ، ولكن غالبًا ما يكون هدفها الرئيسي هو انتشار البرامج الضارة. لكن الإجراءات المصاحبة هي مجرد حذف المعلومات ، وإتلاف عناصر البيانات ، ومنع الوظائف ، وأكثر من ذلك بكثير.

من المهم أن نفهم أن فيروس الكمبيوتر ليس دائمًاتدار. لذلك ، إذا لم يرغب المخترق في إنشاء عناصر ضارة ، فلا يزال بإمكان البرنامج الإضرار بالنظام بسبب عمليات المراقبة التي تم إجراؤها أثناء التطوير ، وقد لا يقوم نظام التشغيل والتطبيقات الأخرى بتسجيل مثل هذه الأخطاء.

غالبًا ما يطلق المستخدمون عديمو الخبرة على الفيروسات أي برامج ضارة. هذا ليس صحيحًا تمامًا ، نظرًا لأن الفيروسات على وجه التحديد ليست سوى شكل من أشكال هذه البرامج.

عندما طور المتخصصون برامج النسخ الذاتي ، ما هو فيروس الكمبيوتر - لا أحد يعرف. لكن هذه التطورات بالتحديد أصبحت الأساس لتشكيلها.

قبل إنشاء آليات التكاثر الذاتي ، كان من الضروري وضع خوارزميات النظرية. قام بذلك جون فون نيومان. بالفعل في عام 1951 ، اكتشف طرقًا لإنشاء مثل هذا البرنامج.

تم دعم فكرته من قبل العديد من الخبراء وبدأت في نشر نشط ، تم تخصيصه لتطوير نظام التكاثر الذاتي.

في إحدى المقالات الأولىالبناء الميكانيكي من هذا النوع. لذلك تمكن الناس من التعرف على نموذج ثنائي الأبعاد للهياكل التي يمكن أن تنشط وتلتقط وتحرر بشكل مستقل.

كان برنامج التكاثر الذاتي هذا غير كامل بسبب حقيقة أن "المخلوق" الافتراضي قد مات بسبب نقص الإمداد الحالي للمنصة.

محاولة أخرى لتطوير الأولىأصبحت فيروسات الكمبيوتر اختراع لغز غير عادي يسمى "داروين". في أوائل الستينيات ، ابتكر العلماء في شركة أمريكية عددًا من المرافق التي أطلقوا عليها اسم "الكائنات الحية". يجب تنزيل البرنامج إلى أرشيف الكمبيوتر. كان على "الكائنات الحية" التي تم تشكيلها من قبل لاعب واحد أن يمتص "الكائنات" المعادية ويزيل أراضيها. الشخص الذي أخذ كل الذاكرة أو جمع عدد أكبر من النقاط فاز.

يعتقد الكثيرون:لقد تعلم البشر ما هو فيروس الكمبيوتر بحلول السبعينيات من القرن العشرين. ولكن لا يزال من المستحيل تسمية برامج أو ألعاب ذاتية التكاثر مثل فيروسات "داروين". أصبحت "الآفات" الحقيقية معروفة بعد ذلك بكثير وكانت أكثر تأثيرًا وخطورة.

تم إنشاء أول فيروس كمبيوتر في البداية80s. بعد ذلك ، بدأ التطوير النشط للبرامج الضارة. ونتيجة لذلك ، إلى جانب Elk Cloner ، يظهر فيروس Joe Dellinger ، ومشروع Dirty Dozen ، ثم عددًا من أدوات مكافحة الفيروسات.

كان ريتشارد جرانت أول من أظهر للعالمفيروس التمهيد. تم تطوير Elk Cloner خصيصًا لـ Apple II. كان من الممكن العثور على "الآفة" على الفور عندما بدأ النظام: ظهرت رسالة تحتوي على قصيدة صغيرة هدد فيها الفيروس المستخدم بفقدان الملفات الشخصية وتعطيل تشغيل النظام وعدم القدرة على الحذف.

يبدأ John Dellinger أنشطته.كما طور فيروسًا لـ Apple II. أراد المتخصص أن يكون أول من يغيب عن أحد البرامج الضارة. بدأت في "الزحف" في جميع أنحاء الجامعة. اكتشفها أحد قطاعات تحليل الذاكرة بسهولة. على الرغم من أن المستخدم العادي لم يتمكن من العثور على هذا القسم في النظام.

قام فيروس جون ديلينجر بقمع رسومات أحداللغز الشهير. ونتيجة لذلك ، بعد نصف شهر تم "كسر" جميع النسخ "المقرصنة". لإصلاح الخطأ ، أنشأ المطور فيروسًا آخر قام بإصلاح الإصدار السابق.

بحلول عام 1984 ، أصبح العديد من الخبراء بالفعلفهم ماهية فيروس الكمبيوتر. صدر مقال البحث الأول ، الذي أثار قضايا ومشاكل العدوى الجهازية. على الرغم من حقيقة أن المصطلح اقترحه القيم على كاتب المقال ، فإن الباحث كوهين هو الذي يطلق عليه مؤلف هذا المصطلح.

عندما بدأ الكثير يفهمون ماذافيروس كمبيوتر ، اتضح أن هناك حاجة لإنشاء حماية النظام منه. أول برنامج لمكافحة الفيروسات كان تطوير أندي هوبكنز. منذ عام 1984 ، قامت أداة مماثلة بتحليل نص ملف التمهيد ، مشيرة إلى جميع العناصر المشبوهة للرموز والإشعارات.

في وقت واحد ، اتضح أنه أبسط وفعال. يمكن للبرنامج إعادة توجيه عمليات التسجيل والتنسيق التي حدثت من خلال BIOS. في الوقت نفسه ، سمحت للمستخدم بالتدخل في العملية.

بحلول نهاية الثمانينيات ، تم إصدار جهاز كمبيوتر IBM رخيص. كان ظهوره الدافع لتطوير فيروسات أكبر. لذلك ، في فترة قصيرة كانت هناك ثلاث كوارث نظامية كبرى.

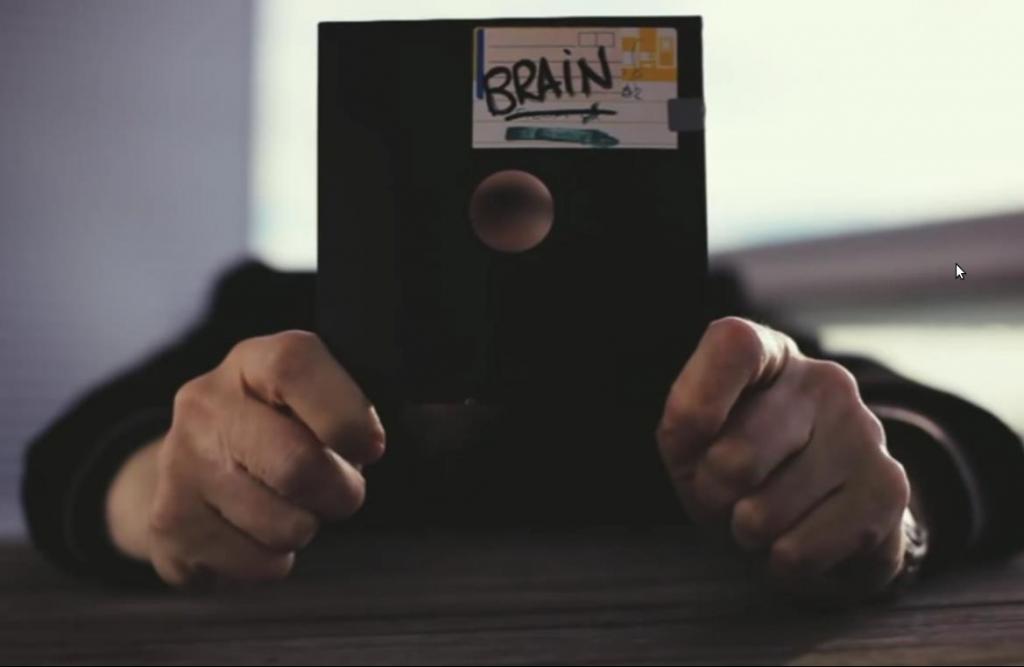

بطبيعة الحال ، وباء فيروس الكمبيوتر من قبلهذا لم يحدث. لذلك ، لم يكن القتال ضدهم سهلاً. كان الهجوم الأول بسبب فيروس الدماغ ، الذي طوره شقيقان في عام 1986. وفي العام التالي تم إطلاقه على جميع أجهزة الكمبيوتر.

من الصعب تحديد الحجمالوباء. من المعروف فقط أن الفيروس أصاب أكثر من 18 ألف جهاز. كما اتضح فيما بعد ، لم يرغب الإخوة في إيذاء أي شخص. كان من المفترض أن يعاقب الفيروس "القراصنة" الذين سرقوا البرنامج. ولكن حدث خطأ ، ولم يمس الدماغ فقط باكستان نفسها ، ولكن أيضًا المستخدمين حول العالم. تعرّف العديد من الخبراء على أول فيروس خفي ، والذي غيّر القطاع المصاب إلى أصله الكلي.

الآفة التيتعرف باسم القدس. في أواخر الثمانينيات ، تأثرت بها العديد من الشركات والجامعات. قام الفيروس على الفور بحذف البيانات عند تنشيطها. في وقت لاحق أصبح من المعروف أن هذه واحدة من أكبر الآفات التي أثرت على المستخدمين من أوروبا وأمريكا والشرق الأوسط.

على هذا ، لا إصابة الفيروستوقف. سرعان ما علم العالم بدودة موريس. كانت هذه أول آفات الشبكة التي تستهدف هجوم يونكس. كان من المخطط أن تدخل الأداة إلى نظام الكمبيوتر ويتم حفظها هناك ، دون إمكانية الكشف عنها. أراد مؤلف الفيروس أن يجعله مخفيًا وغير ضار ، لكن كل شيء حدث خطأ. كان سبب الانتشار الذاتي للفيروس الأخطاء التي ارتكبت أثناء التطور.

وباء دودة موريسوظائف النظام. في وقت لاحق اتضح أن الضرر بلغ 96 مليون دولار. على الرغم من أنه إذا أراد المؤلف الإضرار بنظام التشغيل عن عمد ، فسيكون المبلغ أكبر بكثير.

أدى هذا التطور الفاشل موريس إلى المحكمة ، حيث تم تعيينه تحت المراقبة لمدة ثلاث سنوات ، وأرسل إلى خدمة المجتمع وأجبر على دفع مبلغ "مستدير".

حتى بدأ الخبراء في فهم الأنواعفيروسات الكمبيوتر ، حدثت الأوبئة الجهازية في كثير من الأحيان. لذلك في عام 1989 أصبح DATACRIME معروفًا. لم يكن مجرد فيروس ، ولكن سلسلة كاملة. في بضعة أشهر فقط ، تمكنت من ضرب أكثر من 100 ألف نظام.

هذه المشكلة لا يمكن أن يمر بها المبرمجون ، وسرعان ما تم إصدار الأدوات المساعدة التي فحصت الخطوط الخاصة بهذا الفيروس.

عندما كانت مع هذه السلسلة من برامج الفيروساتانتهى على الفور ظهور أول "حصان طروادة" يسمى الإيدز. لذلك عرف المستخدمون عن برامج الفدية التي حظرت الوصول إلى البيانات الموجودة على القرص الصلب وأظهرت معلومات فقط على الشاشة. طلب الإيدز 189 دولارًا في عنوان محدد. بطبيعة الحال ، دفع العديد من المستخدمين برنامج الفدية. ولكن سرعان ما ألقي القبض عليه ، وتم القبض عليه في صرف الشيكات.

اتضح أن يعرف ما الكمبيوترالفيروس لا يكفي. كان من الضروري التمييز بطريقة ما بين "الآفات" من أجل تطوير مرافق الحماية بعد ذلك. بالإضافة إلى ذلك ، أثر تطوير جهاز الكمبيوتر على تصنيف فيروسات الكمبيوتر.

يمكن للبرامج الخبيثة الآنمصنفة حسب أساليب "التكاثر" والوظيفة. قبل التطور الواسع للإنترنت ، يمكن تخزين الفيروسات على الأقراص المرنة والوسائط الأخرى. الآن تنتقل بشكل رئيسي من خلال الشبكات المحلية والعالمية. إلى جانب ذلك ، نمت وظائفهم.

لسوء الحظ ، لم يتم وضع تصنيف واضح حتى الآن. ومع ذلك ، يمكن تقسيم الفيروسات إلى تلك التي:

يتضمن هذا الأنواع التالية من فيروسات الكمبيوتر: الملف ، التمهيد ، البرنامج النصي ، انتهاك كود المصدر ، فيروسات الماكرو.

على سبيل المثال ، تؤثر آفة الملف على آفة الملف.نظام الكمبيوتر ل "التكاثر". يتم تضمينه في أي مستند قابل للتنفيذ لنظام التشغيل تقريبًا. عادة ، مع "ضحيته" ، يمكنه اختيار الملفات الثنائية ذات الامتداد ".exe" أو ".com" ، ويمكنه التأثير على مكتبة ديناميكية أو حطب أو ملفات دفعية.

عادة ما "يستقر" Macrovirus في حزم التطبيقات مثل Microsoft Office. بمساعدة اللغات الكلية ، يمكن أن تنتقل "الآفات" من ملف إلى آخر.

هناك فيروسات في هذه المجموعة يمكنها ذلكتطفل ، أضف نفسك إلى الملف القابل للتنفيذ. هناك برامج ضارة تستبدل المعلومات وتفسدها بشكل لا يمكن إصلاحه. يمكن أيضًا تضمين الملفات المقدمة كوثيقة منفصلة هنا.

هناك فيروسات يمكن أن تصيب أيًا منهانظام التشغيل. ولكن ليست كل البرامج الضارة مصممة "للتعاون" مع كل نظام أساسي. لذلك ، يقوم القراصنة بتطوير الفيروسات لنظام التشغيل الفردي. وهذا يشمل DOS و Windows و Linux و Unix وغيرها الكثير.

خصوصية فيروسات الكمبيوتر هي أنهاقد تستخدم تقنيات خاصة. على سبيل المثال ، تستخدم الفيروسات متعددة الأشكال تقنية تقلل من معدل اكتشافها. ونتيجة لذلك ، لا تستطيع أبسط تطبيقات مكافحة الفيروسات الكشف عن الآفة.

تترجم فيروسات التخفي على أنها "غير مرئية". يخفي مثل هذا البرنامج وجوده كليًا أو جزئيًا. للقيام بذلك ، يعترض الفيروس المكالمات على نظام التشغيل.

تتضمن هذه المجموعة الجذور الخفية.يمكن تمثيلها بملفات قابلة للتنفيذ ، ومخطوطات ، ووثائق تهيئة. مهمتهم هي توفير التمويه للأشياء ، لإدارة الأحداث التي تحدث في النظام ، لجمع البيانات.

منذ ظهور الفيروسات ومضادات الفيروسات ، مر الكثير من الوقت. في سنوات مختلفة ، ظهرت آفات خاصة ، والتي تم تذكرها في جميع أنحاء العالم بسبب تأثيرها الكارثي.

على سبيل المثال ، CIH هو فيروس مخصص لهمأساة في محطة تشيرنوبيل للطاقة النووية. في لحظة التنشيط ، شلت "الآفة" عمل جميع الأنظمة. ثبت أن نيميدا هو أسرع فيروس استغرق ربع ساعة لإصابة مليون جهاز كمبيوتر.

تم استدعاء Slammer الأكثر عدوانية لحقيقة ذلكقام الفيروس بحذف معلومات من 75 ألف نظام خلال 10 دقائق فقط. يعتبر Conficker من أخطر "الآفات". هاجمت الدودة أنظمة Windows وألحقت الضرر بـ 12 مليون جهاز كمبيوتر في 3 أشهر.

في 2000s ، تم تسجيل فيروس ILOVEYOU.في وقت لاحق ، دخل موسوعة جينيس للأرقام القياسية ، حيث حصل على لقب "فيروس الكمبيوتر الأكثر تدميراً في العالم". أصابت هذه الدودة 15 مليون جهاز كمبيوتر ، وبلغت الأضرار التي لحقت بالاقتصاد العالمي ، وفقًا لتقديرات مختلفة ، 10-15 مليار دولار.

هجمات الفيروسات لا تزال تحدث الآن ، ولكن معيتم التعامل معها أحيانًا بواسطة برامج قوية لمكافحة الفيروسات. هناك منظمة دولية مستقلة تحلل أداء المرافق الأمنية. قدمت AV-TEST قائمة بأفضل برامج مكافحة الفيروسات لعام 2017:

هذه هي أكثر المرافق كفاءة في الوقت الحالي. في حين أن جميعهم يتلقون مدفوعات ، فإن لكل منهم فترة تجريبية وتكلفة سنوية منخفضة نسبيًا.