Dans cet article, nous nous concentrerons sur le concept"Ingénierie sociale". Une définition générale du terme sera discutée ici. Nous découvrirons également qui a été le fondateur de ce concept. Parlons séparément des principales méthodes d'ingénierie sociale utilisées par les cybercriminels.

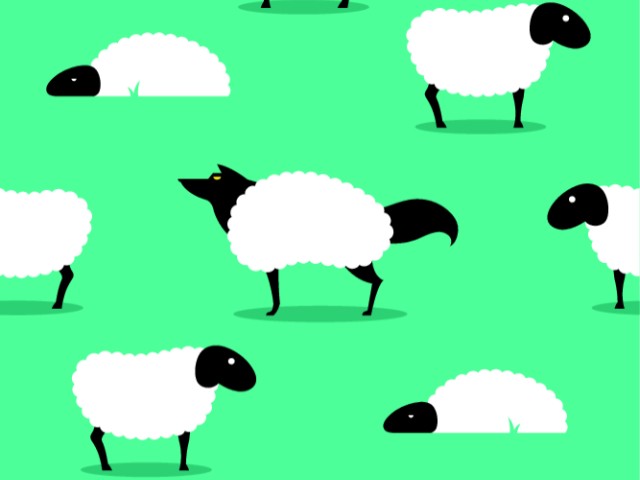

Méthodes de correction du comportementune personne et gérer ses activités sans l'utilisation d'un ensemble technique d'outils, forment le concept général de l'ingénierie sociale. Toutes les méthodes sont basées sur l'affirmation que le facteur humain est la faiblesse la plus destructrice de tout système. Souvent, ce concept est considéré au niveau de l'activité illégale, à travers laquelle un criminel effectue une action visant à obtenir des informations d'une victime de manière malhonnête. Par exemple, il peut s'agir d'un certain type de manipulation. Cependant, l'ingénierie sociale est également utilisée par les humains dans les activités juridiques. Aujourd'hui, il est le plus souvent utilisé pour accéder à des ressources contenant des informations classifiées ou précieuses.

Le fondateur de l'ingénierie sociale estKevin Mitnick. Cependant, le concept même nous est venu de la sociologie. Il désigne un ensemble commun d'approches utilisées par les médias sociaux appliqués. les sciences se sont concentrées sur le changement de la structure organisationnelle capable de déterminer le comportement humain et d'en exercer un contrôle. Kevin Mitnick peut être considéré comme l'ancêtre de cette science, puisque c'est lui qui a popularisé le social. l'ingénierie dans la première décennie du 21e siècle. Kevin lui-même était auparavant un pirate informatique qui est entré illégalement dans une grande variété de bases de données. Il a fait valoir que le facteur humain est le point le plus vulnérable d'un système de tout niveau de complexité et d'organisation.

Si nous parlons de méthodes d'ingénierie sociale commesur la méthode d'obtention des droits (le plus souvent illégaux) d'utiliser des données confidentielles, on peut dire qu'elles étaient déjà connues depuis très longtemps. Cependant, c'est K. Mitnik qui a su transmettre l'importance de leur signification et des fonctionnalités de leur application.

Toute technique d'ingénierie sociale est basée surla présence de biais cognitifs. Les erreurs de comportement deviennent un «outil» entre les mains d'un ingénieur qualifié, qui à l'avenir peut créer une attaque visant à obtenir des données importantes. Parmi les méthodes d'ingénierie sociale, on distingue le phishing et les liens inexistants.

Le phishing est une arnaque en ligne conçue pour obtenir des informations personnelles, telles qu'un nom d'utilisateur et un mot de passe.

Lien inexistant - utilisation d'un lien,qui attirera le destinataire avec certains avantages qui peuvent être obtenus en cliquant dessus et en visitant un site spécifique. Le plus souvent, les noms des grandes entreprises sont utilisés, apportant de subtils ajustements à leur nom. La victime, en suivant le lien, transférera «volontairement» ses données personnelles à l'attaquant.

L'ingénierie sociale utilise également des techniques frauduleuses impliquant des marques bien connues, un logiciel antivirus défectueux et une fausse loterie.

"Fraud and Branding" est une façon de tricherappartient également à la section hameçonnage. Cela inclut les e-mails et les sites Web contenant le nom d'une grande entreprise et / ou "promue". Des messages sont envoyés à partir de leurs pages pour annoncer la victoire dans une certaine compétition. Ensuite, vous devez entrer des informations de compte importantes et les voler. De plus, cette forme de fraude peut être effectuée par téléphone.

Une loterie frauduleuse est une méthode par laquelle un message est envoyé à la victime indiquant qu'il a gagné à la loterie. Le plus souvent, la notification est masquée par l'utilisation des noms de grandes entreprises.

Les faux antivirus sont une arnaqueLogiciel. Il utilise des programmes qui sont extérieurement similaires aux antivirus. Cependant, en réalité, ils conduisent à la génération de fausses notifications concernant une menace particulière. Ils essaient également d'attirer les utilisateurs dans le domaine transactionnel.

En parlant d'ingénierie sociale pour les débutants, il convient également de mentionner le vishing, le phreaking et le pré-SMS.

Souhaiter est une forme de tromperie qui utiliseréseaux téléphoniques. On utilise ici des messages vocaux préenregistrés dont le but est de recréer «l'appel officiel» d'une structure bancaire ou de tout autre système IVR. Le plus souvent, il leur est demandé de saisir un nom d'utilisateur et / ou un mot de passe afin de confirmer toute information. En d'autres termes, le système doit être authentifié par l'utilisateur à l'aide de codes PIN ou de mots de passe.

Le phreaking est une autre forme d'escroquerie téléphonique. C'est un système de piratage utilisant des manipulations sonores et une numérotation par tonalité.

Le prétexte est une attaque utilisant un plan prémédité, dont l'essence est la présentation par un autre sujet. Une méthode de tromperie extrêmement difficile, car elle nécessite une préparation minutieuse.

Théorie de l'ingénierie sociale - une base multiformedata, qui comprend à la fois des méthodes de tromperie et de manipulation, et des méthodes pour y faire face. En règle générale, la tâche principale des attaquants est de rechercher des informations précieuses.

D'autres types d'escroqueries comprennent: Quid-Pro-Quo, la méthode de la «pomme de la route», le surf à l'épaule, l'utilisation de sources ouvertes et le social inversé. ingénierie.

Quid-pro-quo (de lat.- "alors pour cela") - une tentative d'extraire des informations d'une entreprise ou d'une entreprise. Cela se produit en la contactant par téléphone ou en lui envoyant des messages par e-mail. Le plus souvent, les attaquants se présentent comme du personnel technique. soutien qui signalent la présence d'un problème spécifique sur le lieu de travail du travailleur Ils suggèrent ensuite des moyens de résoudre ce problème, par exemple en installant un logiciel. Le logiciel s'avère défectueux et promeut le crime.

Une pomme de route est une méthode d'attaque quiest basé sur l'idée d'un cheval de Troie. Son essence réside dans l'utilisation d'un support physique et la substitution d'informations. Par exemple, ils peuvent fournir une carte mémoire avec une certaine "aubaine" qui attirera l'attention de la victime, lui donnera envie d'ouvrir et d'utiliser le fichier, ou de suivre les liens indiqués dans les documents du lecteur flash. L'objet de la «pomme de route» est déposé dans les lieux sociaux et est attendu jusqu'à ce que le plan de l'attaquant soit mis en œuvre par un sujet.

Collecte et recherche d'informations à partir de sources ouvertestype est une arnaque dans laquelle l'acquisition de données est basée sur les méthodes de la psychologie, la capacité de remarquer de petites choses et l'analyse des données disponibles, par exemple une page d'un réseau social. C'est une manière relativement nouvelle d'ingénierie sociale.

Le surf à l'épaule se définit commeobserver le sujet vivre au sens littéral. Avec ce type d'extraction de données, l'attaquant se rend dans des lieux publics, par exemple, un café, un aéroport, une gare et espionne les gens.

Ne sous-estimez pas cette méthode carDe nombreuses enquêtes et études montrent qu'une personne attentive peut recevoir de nombreuses informations confidentielles simplement en étant attentive.

Ingénierie sociale (en tant que niveauconnaissances sociologiques) est un moyen de «capturer» des données. Il existe des moyens d'obtenir des données, dans lesquelles la victime elle-même offrira à l'attaquant les informations nécessaires. Cependant, cela peut également servir le bénéfice de la société.

Social inversél'ingénierie est une autre méthode de cette science. L'utilisation de ce terme devient appropriée dans le cas que nous avons évoqué ci-dessus: la victime elle-même offrira à l'attaquant les informations nécessaires. Ne considérez pas cette affirmation comme absurde. Le fait est que les sujets dotés d'autorité dans certains domaines d'activité ont souvent accès aux données d'identification à la discrétion du sujet. La confiance est le fondement.

Important à retenir! Le personnel d'assistance ne demandera jamais à l'utilisateur, par exemple, un mot de passe.

La formation en ingénierie sociale peut être dispensée par un individu à la fois sur la base d'une initiative personnelle et sur la base d'aides utilisées dans des programmes éducatifs spéciaux.

Les criminels peuvent utiliser le plusdivers types de tromperies, allant de la manipulation à la paresse, à la crédulité, à la courtoisie de l'utilisateur, etc. Diverses entreprises et entreprises évaluent souvent des informations générales pour protéger leurs données à ce niveau de risque. Ensuite, les mesures de protection nécessaires sont intégrées dans la politique de sécurité.

Un exemple d'ingénierie sociale (son acte) sur le terrainLa voie des e-mails de phishing mondiaux est un événement qui s'est produit en 2003. Au cours de cette escroquerie, les utilisateurs d'eBay ont reçu des e-mails à leur adresse e-mail. Ils ont affirmé que les comptes leur appartenant avaient été bloqués. Pour annuler le blocage, il était nécessaire de ressaisir les données du compte. Cependant, les lettres étaient fausses. Ils ont traduit une page identique à la page officielle, mais fausse. Selon les estimations d'experts, la perte n'était pas très importante (moins d'un million de dollars).

Pour l'application de l'ingénierie sociale peutprévoir des sanctions dans certains cas. Dans un certain nombre de pays, par exemple aux États-Unis, le prétexte (tromperie en se faisant passer pour une autre personne) équivaut à une atteinte à la vie privée. Cependant, cela peut être puni par la loi si les informations obtenues au cours du prétexte étaient confidentielles du point de vue du sujet ou de l'organisation. L'enregistrement d'une conversation téléphonique (en tant que méthode d'ingénierie sociale) est également prévu par la loi et entraîne une amende de 250 000 $ ou une peine d'emprisonnement pouvant aller jusqu'à dix ans pour les particuliers. personnes. Les personnes morales sont tenues de payer 500 000 $; le terme reste le même.