2016年の終わりに、世界はNO_MORE_RANSOMと呼ばれるユーザー文書とマルチメディアコンテンツを暗号化する重要なトロイの木馬ウイルスです。この脅威の影響を受けた後にファイルを復号化する方法についてさらに検討する予定です。ただし、攻撃を受けたすべてのユーザーに一貫した方法論がないことを警告する価値があります。これは、最先端の暗号化アルゴリズムの1つと、コンピュータシステムへのウイルス侵入の程度、またはローカルネットワークへのウイルスの浸透の程度によるものです(ただし、最初はネットワークへの影響を考慮して設計されていませんでした)。

一般に、ウイルス自体はクラスとして分類されますI Love Youなどのトロイの木馬は、コンピュータシステムに侵入し、ユーザーのファイル(通常はマルチメディア)を暗号化します。しかし、元祖が暗号化だけに違いがあった場合、このウイルスは脅威主義者自身の機能を組み合わせて、DA_VINCI_CODという名前の脅威から大いに奪取されました。

感染後、オーディオ、ビデオ、グラフィックス、またはオフィスのドキュメントのほとんどのファイルには、複雑なパスワードを含む拡張子NO_MORE_RANSOMの長い名前が割り当てられます。

それらを開こうとすると、ファイルが暗号化されていることを示すメッセージが画面に表示され、解読のためにある程度の金額を支払う必要があります。

どのようにして、効果NO_MORE_RANSOMは、上記の種類のファイルを復号化し、コンピュータシステムにウイルスが侵入する技術に変わります。残念ながら、それが聞こえるかもしれませんが、古い証明された方法が使用されます:電子メールアドレスは添付ファイル付きの手紙を受け取ります。

独創性は、わかるように、この技法は異なる。しかし、そのメッセージは無意味なテキストとして偽装される可能性があります。あるいは、逆に、例えば、それが大企業の問題である場合 - 契約の条件が変更された場合。普通の店員が添付ファイルを開き、嘆かわしい結果を受け取ることは明らかです。最も顕著なアウトブレイクの1つは、一般的な1Cパッケージのデータベースの暗号化でした。そしてこれは深刻なビジネスです。

それにもかかわらず、主な質問に対処する必要があります。確かに誰もがファイルを解読する方法に興味があります。ウイルスNO_MORE_RANSOMには、独自の一連の処理があります。ユーザーが感染直後に解読しようとすると、何らかの形でこれを行うことができます。脅威がシステムにしっかりと定着していれば、ここでは専門家の助けを借りずに悲しいことです。しかし、彼らはしばしば無力です。

Если угроза была обнаружена своевременно, путь 一つだけ - リムーバブルメディアに保存されたファイルを開くため、元の分析に基づいて、アクセス不能のペアを、送信するために(すべての文書が暗号化されていないまだ)ウイルス対策企業のサポートに適用される、すべて同じUSBフラッシュドライブに保存した後、すでに感染した文書を復元しよう他に何(ウイルスは、このような文書には広がっていないことを、完全な保証もなしですが)開くことがありません。その後、キャリアの忠誠心のためには、少なくともウィルススキャナ(何を知っている)を確認する必要があります。

それとは別に言えば、正しいパスワードの選択が、でもこれは数ヶ月または数年を取ることができ、アンチウイルス研究室の全体偶発的に対処することを仮定していることを、非常に複雑である以前に使用したRSA-2048技術とは対照的に、RSA-3072のアルゴリズムを使用して暗号化。したがって、NO_MORE_RANSOMを解読する方法についての質問は、非常に時間のかかるが必要です。しかし、あなたはすぐに情報を復元する必要がある場合は?まず第一に - ウイルス自体を削除します。

実際には、これを行うことは難しくありません。ウイルスの作成者の襲撃によると、コンピュータシステムの脅威は隠されていない。それどころか、彼女が行動の終わりの後に「出る」ことさえ有利です。

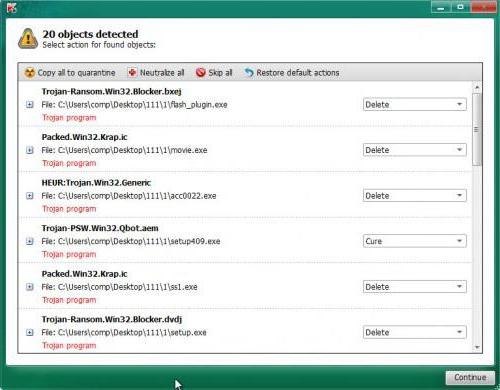

それにもかかわらず、最初は、ウイルスについては、それにもかかわらず、中和されるべきである。まず、KVRT、Malwarebytes、Dr.Sc.のようなポータブル防御ユーティリティを使用する必要があります。 Web CureIt!等が挙げられる。ご注意:チェックに使用するプログラムは、ポータブルタイプでなければなりません(リムーバブルメディアから最適な起動でハードディスクにインストールする必要はありません)。脅威が検出された場合は、直ちに削除する必要があります。

アクションが提供されない場合、タスクマネージャーに移動して、名前でサービスをソートすることでウイルスに関連するすべてのプロセスを完了する必要があります(これは、通常、これはランタイムブローカープロセスです)。

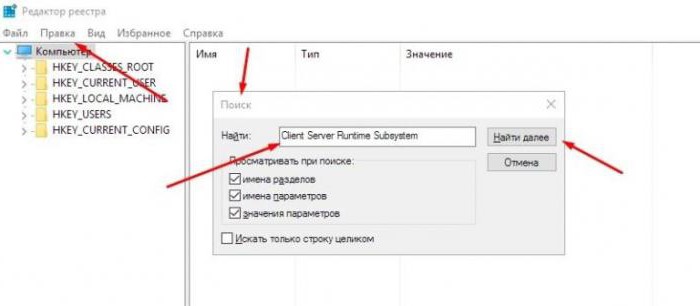

タスクを削除した後、エディタを呼び出す必要がありますシステムレジストリ( "実行"メニューのregedit)をクリックし、 "Client Server Runtime System"(引用符なし)という名前で検索を設定し、検索結果に基づいてナビゲーションメニューを使用して "Find more ..."次に、コンピュータを再起動し、検索プロセスがあるかどうか、 "タスクマネージャ"を信じる必要があります。

原則として、感染の段階でNO_MORE_RANSOMウイルスを解読する方法の問題もこの方法で解決できます。もちろん、その中立化の確率は小さいが、チャンスがある。

しかし、いくつかの方法についてもう一つのテクニックがあります知っているか、あるいは推測している。事実、オペレーティングシステム自体がシャドウバックアップを常に作成している(たとえば、リカバリの場合)か、ユーザーが故意にそのようなイメージを作成するということです。練習が示すように、ウイルスはそのようなコピーに正確に影響を与えません(その構造において、これは可能ですが、これは単に提供されません)。

だから、解読する方法の問題NO_MORE_RANSOM、それはそれらを使用することになる。ただし、通常のWindowsツールを使用することはお勧めできません。多くのユーザーは隠しコピーにアクセスできません。したがって、ShadowExplorerユーティリティ(ポータブル)を使用する必要があります。

復元するには、実行する必要があります(ファイル、フォルダ、またはシステム全体)を選択し、PCMメニューからエクスポートメニュー行を使用してください。次に、現在のコピーを保存するディレクトリを選択し、標準の復元処理を使用します。

もちろん、解読する方法の問題NO_MORE_RANSOM、多くの研究所が独自のソリューションを提供しています。たとえば、Kaspersky Labでは、RakhiniとRectorの2つのバージョンで提供される独自のソフトウェア製品Kaspersky Decryptorの使用を推奨しています。

Не менее интересно выглядят и аналогичные 博士のデコーダNO_MORE_RANSOMのような開発Web。しかし、ここでは、すべてのファイルが感染する前に、迅速な脅威の検出の場合にのみ、そのようなプログラムの使用が正当であることをすぐに考慮する価値があります。ウイルスがシステム内にしっかり確立されている場合(暗号化されたファイルと暗号化されていないオリジナルを単純に比較できない場合)、そのようなアプリケーションは役に立たない可能性があります。

実際には、結論は1つだけです。最初のファイルだけが暗号化されている場合は、感染の段階でこのウイルスを排除する必要があります。一般に疑わしいソースから受信した電子メールメッセージに添付ファイルを開かないことが最善です(これはコンピュータに直接インストールされたクライアント(Outlook、Outlook Expressなど)にのみ適用されます)。さらに、会社の従業員がクライアントとパートナーのアドレスのリストを持っている場合、営業秘密とサイバーセキュリティの非公開でサイン契約を結ぶ際に過半数を占める「左翼」メッセージを開くことは完全に不適切になります。