W ostatnich latach zyskała anonimowość w siecijakieś specjalne znaczenie. Coraz częściej w społeczeństwie zaczęły pojawiać się oznaki, że wolność w Internecie to tylko iluzja narzucona zwykłym użytkownikom. W rzeczywistości zarówno ze strony Twojego dostawcy Internetu, jak i odwiedzanych witryn istnieje ogromny zbiór różnych informacji o Twoim zachowaniu. Ktoś to ignoruje, ale komuś nie podoba się, że może za nim podążać. Rozwiązaniem dla tych ostatnich może być specjalne oprogramowanie znane jako przeglądarka „Tor”. Recenzje na ten temat, a także opis zasad programu zostaną podane w tym artykule.

Zacznijmy od definicji.Oprogramowanie Tor to system, który umożliwia anonimowość użytkowników online poprzez przekierowywanie ruchu przez sieć serwerów na całym świecie. Z tego powodu śledzenie, jakie zasoby odwiedza użytkownik, staje się prawie niemożliwe.

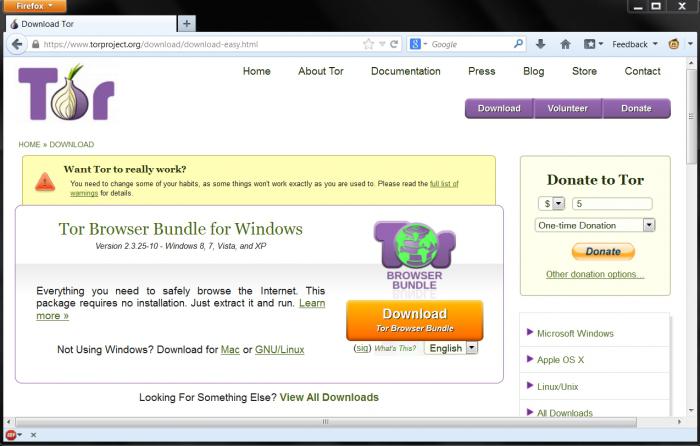

Rozwój tego projektu rozpoczął się na początku2000s w USA. Później autorom systemu udało się zebrać środki na realizację programu. Dziś przeglądarka Tor jest prezentowana w formie programu, który każdy może pobrać. Po skonfigurowaniu tego oprogramowania, użytkownik może być ukryty przed inwigilacją na wiele sposobów. Co dokładnie robi program, czytaj dalej.

A więc, jak już wspomniano, pierwszy cel podróżyto oprogramowanie ma zapewnić anonimowość. Prawie niemożliwe jest śledzenie, jakie zasoby odwiedza użytkownik, jakie strony przegląda. Dokładnie tak, jak niemożliwe jest zrozumienie kraju pochodzenia tej osoby poprzez szyfrowanie ruchu przez różne serwery, z którymi współpracuje przeglądarka Tor.

Informacje zwrotne i dyskusja na temat programu pokazują coś innego.korzystanie z tego oprogramowania to możliwość dostępu do zabronionych zasobów. W świetle ostatnich wydarzeń politycznych na świecie kwestia ta jest szczególnie istotna. Ograniczenie ustalone na poziomie dostawcy dotyczące wejścia do niektórych zasobów jest naruszane ze względu na niemożność ustalenia faktu wizyty. A strony, które są blokowane z tego czy innego powodu, mogą być przeglądane przez osobę korzystającą z samych serwerów, które są czymś w rodzaju ogniwa w tym łańcuchu transmisji ruchu.

Nie martw się, że przeglądarka Tor, recenzjeco nas interesuje jest czymś złożonym, wymagającym specjalnej wiedzy, umiejętności programistycznych i tym podobnych. Nie, w rzeczywistości praca w tym programie jest maksymalnie uproszczona i jak tylko go pobierzesz, przekonaj się sam. Kiedyś surfowanie po Internecie za pośrednictwem protokołu Tor było znacznie trudniejsze. Dziś programiści mają gotową przeglądarkę Tor. Po zainstalowaniu możesz odwiedzać swoje ulubione witryny, tak jak robiłeś to wcześniej.

Wiele osób nigdy nie słyszało o takim rozwiązaniu programowym. Ktoś wręcz przeciwnie, tylko wie o istnieniu tego produktu, ale nie wie, jak skonfigurować „Tor” (przeglądarkę). Właściwie to bardzo proste.

Gdy uruchomisz program po raz pierwszy, zobaczysz okno z:dwie alternatywne opcje, które musisz wybrać w zależności od sytuacji z twoim połączeniem internetowym. To bardzo proste: jeśli uważasz, że dostawca śledzi Twoje działania i chciałbyś z tym walczyć, musisz dokonać minimalnych ustawień parametrów sieci.

Jeśli masz pewność, że nie ma kontroli ze stronyadministrator sieci nie jest za tobą, a dostawca nie dba o to, jakie strony przeglądasz, powinieneś wybrać pierwszą metodę - „Chcę połączyć się bezpośrednio z siecią Tor”.

Jak zobaczysz później, witryny, któreokreślić swoją lokalizację, nie będzie już w stanie dokładnie pokazywać Twojego miasta i kraju pochodzenia. Będzie to główny wskaźnik działania przeglądarki Tor. Opinie wskazują, że dostęp do stron zabronionych w Twoim kraju w ten sposób jest łatwiejszy niż kiedykolwiek.

W Internecie krąży wiele plotek o tym, co się dziejew rzeczywistości jest to sieć „Thor”. Ktoś twierdzi, że to wytwór amerykańskiego wojska, które chciało w ten sposób zapanować nad światem cyberprzestępczości. Inni nazywają sieć Tor królestwem handlarzy narkotyków, broni i różnych terrorystów.

Jeśli jednak pracujesz z tą przeglądarkąaby pobierać z ulubionego narzędzia do śledzenia torrentów, prawdopodobnie nie zostaniesz terrorystą, podobnie jak tysiące innych użytkowników tego oprogramowania. Recenzje pracujących z nim konsumentów potwierdzają, że jest to łatwy sposób na pozbycie się monitorowania ruchu lub ominięcie zakazu odwiedzania zasobu. Dlaczego więc tego nie wykorzystać?

Oczywiście, jeśli nie chcesz zadzierać z czymś nowym dla siebie, nie musisz wybierać przeglądarki "Tor" jako metody ochrony swoich danych osobowych.

Recenzje wskazują, że anonimowość w sieci można uzyskać w inny sposób, na przykład poprzez połączenie VPN. Jest to łatwiejsze, a dla niektórych nawet bardziej niezawodne niż praca z wątpliwym protokołem „Top”.

W każdym razie wybór należy do Ciebie.