Niewątpliwie wielu użytkowników komputerów,Internauci (i więcej) słyszał o perspektywie, takie jak szyfrowanie danych AES. Jaki system jest to, co algorytmy używa i co się go stosuje, to dość ograniczony krąg osób ma pomysł. Zwykły użytkownik, w zasadzie, nie musi o tym wiedzieć. Niemniej jednak, uważamy ten system kryptograficzny, nie zagłębiając się szczególnie skomplikowanych obliczeń matematycznych i wzorów, tak że może być zrozumiane przez każdą osobę.

Na początek sam systemreprezentuje zestaw algorytmów, które pozwalają ukryć początkową formę niektórych przesyłanych, odbieranych przez użytkownika lub przechowywanych na danych komputerowych. Najczęściej jest stosowany w technologiach internetowych, gdy jest to wymagane w celu zapewnienia całkowitej poufności informacji i odnosi się do tak zwanych algorytmów szyfrowania symetrycznego.

Typ szyfrowania AES obejmuje użycie dlakonwertowanie informacji do postaci chronionej i odwrotne dekodowanie tego samego klucza, co jest znane zarówno stronom wysyłającym, jak i odbierającym, w przeciwieństwie do szyfrowania symetrycznego, które przewiduje użycie dwóch kluczy - prywatnego i publicznego. Dlatego nietrudno dojść do wniosku, że jeśli obie strony znają właściwy klucz, proces szyfrowania i deszyfrowania jest dość prosty.

Po raz pierwszy szyfrowanie AES zostało wspomniane w 2000 roku, gdy algorytm Rijndael stał się zwycięzcą w konkursie na wybór następcy DES, który jest standardem w USA od 1977 roku.

W 2001 r. System AES został oficjalnie przyjęty jako nowy federalny standard szyfrowania danych i od tego czasu jest powszechnie stosowany.

Ewolucja algorytmów obejmowała kilkaetapy pośrednie, które były związane głównie ze wzrostem długości klucza. Obecnie istnieją trzy główne typy: szyfrowanie AES-128, AES-192 i AES-256.

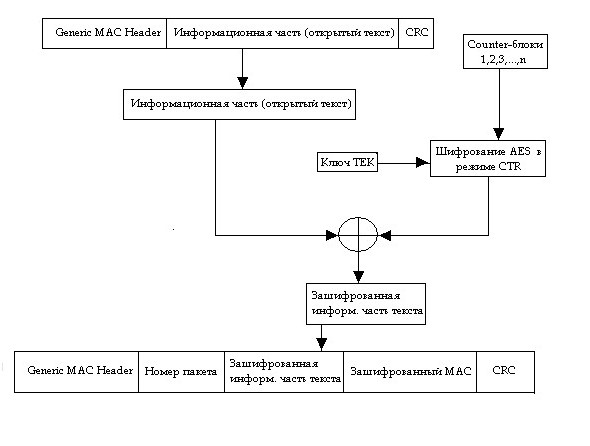

Nazwa mówi sama za siebie.Oznaczenie numeryczne odpowiada długości zastosowanego klucza, wyrażonej w bitach. Ponadto szyfrowanie AES odnosi się do typu bloku, który działa bezpośrednio z blokami informacji o stałej długości, szyfrując każdy z nich, w przeciwieństwie do algorytmów strumieniowych, które działają z pojedynczymi znakami otwartej wiadomości, tłumacząc je na postać zaszyfrowaną. W AES długość bloku wynosi 128 bitów.

Mówiąc w języku naukowym, te same algorytmy,który wykorzystuje szyfrowanie AES-256, oznacza operacje oparte na wielomianowej reprezentacji operacji i kodów podczas przetwarzania dwuwymiarowych tablic (macierzy).

Algorytm pracy jest jednak dość skomplikowanyobejmuje użycie kilku podstawowych elementów. Początkowo stosuje się macierz dwuwymiarową, cykle transformacji (rundy), okrągły klucz oraz tabele podstawień początkowych i odwrotnych.

Proces szyfrowania danych składa się z kilku etapów:

Deszyfrowanie odbywa się w odwrotnej kolejności, ale zamiast tabeli S-Box używana jest odwrotna tabela ustawień, o której wspomniano powyżej.

Jeśli podasz przykład, z kluczem o długości 4iteracje będą wymagały tylko 16 etapów (rund), co oznacza, że konieczne jest sprawdzenie wszystkich możliwych kombinacji, zaczynając od 0000, a kończąc na 1111. Oczywiście taka ochrona jest dość szybko łamana. Ale jeśli weźmiesz więcej kluczy, dla 65 bitów zajmie to 65 536 etapów, a dla 256 bitów - 1,1 x 1077. Jak twierdzą amerykańscy eksperci, wybór właściwej kombinacji (klucza) zajmie około 149 bilionów lat.

Teraz przejdźmy do korzystania z AES-256 podczas szyfrowania przesyłanych i odbieranych danych w sieciach bezprzewodowych.

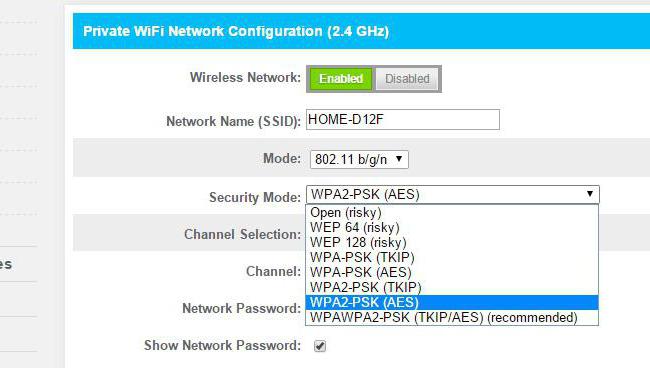

Z reguły w dowolnym routerze (routerze)Do wyboru jest kilka opcji: tylko AES, tylko TKIP i AES + TKIP. Obowiązują one w zależności od protokołu (WEP lub WEP2). Ale! TKIP to przestarzały system, ponieważ ma niższy stopień ochrony i nie obsługuje połączeń 802.11n o szybkości przesyłania danych przekraczającej 54 Mb / s. Zatem wniosek dotyczący priorytetowego użycia AES wraz z trybem bezpieczeństwa WPA2-PSK jest oczywisty, chociaż można używać obu algorytmów w parach.

Pomimo głośnych wypowiedzi ekspertówAlgorytmy AES są nadal teoretycznie wrażliwe, ponieważ sama natura szyfrowania ma prosty opis algebraiczny. Zauważył to Niels Ferguson. W 2002 r. Joseph Pepshik i Nicolas Courtois opublikowali artykuł uzasadniający potencjalny atak XSL. To prawda, że wywołało to wiele kontrowersji w świecie naukowym, a niektórzy uważali, że ich obliczenia są błędne.

W 2005 r. Zasugerowano, żeatak może wykorzystywać kanały innych firm, a nie tylko obliczenia matematyczne. W tym przypadku jeden z ataków obliczył klucz po 800 operacjach, a drugi otrzymał go po 232 operacje (w ósmej rundzie).

Bez wątpienia dziś tosystem można uznać za jeden z najbardziej zaawansowanych, jeśli nie jeden, ale. Kilka lat temu fala ataków wirusowych przetoczyła się przez Internet, w którym wirus kryptograficzny (a także oprogramowanie ransomware), przenikający do komputerów, całkowicie zaszyfrowanych danych, wymagał pokaźnej kwoty pieniędzy na odszyfrowanie. Jednocześnie w komunikacie zauważono, że szyfrowanie przeprowadzono przy użyciu algorytmu AES1024, który, jak uważano do niedawna, nie istnieje w naturze.

Czy ci się to podoba, czy nie, ale nawet najbardziej znanyTwórcy oprogramowania antywirusowego, w tym Kaspersky Lab, byli bezsilni podczas próby odszyfrowania danych. Wielu ekspertów przyznało, że znany wirus I Love You, który kiedyś zainfekował miliony komputerów na całym świecie i zniszczył ważne informacje na ich temat, okazał się bełkotliwy w porównaniu z tym zagrożeniem. Ponadto I Love You był bardziej skoncentrowany na plikach multimedialnych, a nowy wirus uzyskał dostęp wyłącznie do poufnych informacji dużych korporacji. Jednak, aby kłócić się ze wszystkimi dowodami, że zastosowano tutaj szyfrowanie AES-1024, nikt się nie podejmuje.

Podsumowując, w każdym razie możeszpowiedzmy, że szyfrowanie AES jest zdecydowanie najbardziej zaawansowane i najbezpieczniejsze, niezależnie od użytej długości klucza. Nic dziwnego, że ten konkretny standard jest stosowany w większości kryptosystemów i ma dość szerokie perspektywy rozwoju i poprawy w dającej się przewidzieć przyszłości, tym bardziej, że może okazać się bardzo możliwe połączenie kilku rodzajów szyfrowania w jedną całość (na przykład równoległe stosowanie symetrycznego i asymetrycznego lub blokowania i przesyłania strumieniowego szyfrowanie).