コンピュータの脅威としてのウイルス自体今日、誰も驚いていません。しかし、以前にそれらがシステム全体に影響を及ぼし、そのパフォーマンスに誤動作を引き起こした場合、今日では、ランサムウェアウイルスなどのさまざまなものが出現し、侵入する脅威のアクションはより多くのユーザーデータに関係します。これはおそらく、Windowsの破壊的な実行可能アプリケーションやスパイウェアアプレットよりもさらに脅威です。

自己コピーで書かれたコード自体ウイルスは、オペレーティングシステムのシステムファイルに影響を与えない特別な暗号化アルゴリズムを使用して、ほとんどすべてのユーザーデータを暗号化することを含みます。

当初、ウイルスの影響の論理は多くの人にとってではありませんでしたかなり理解できます。そのようなアプレットを作成したハッカーが最初のファイル構造を復元するためにお金を要求し始めたときだけ、すべてが明らかになりました。同時に、その特殊性のために、侵入されたランサムウェアウイルス自体はファイルの復号化を許可しません。これを行うには、必要に応じて、目的のコンテンツを復元するために必要なコード、パスワード、またはアルゴリズムを備えた特別な復号化機能が必要です。

原則として、そのような泥を「拾う」ことインターネットは十分に難しいです。 「感染」の蔓延の主な原因は、Outlook、Thunderbird、The Batなどの特定のコンピュータ端末にインストールされているプログラムのレベルでの電子メールです。すぐに注意してください。これはインターネットメールサーバーには適用されません。それらは十分に高度な保護を備えており、ユーザーデータへのアクセスはクラウドストレージのレベルでのみ可能です。

もう一つは、コンピューター上のアプリケーションですターミナル。ウイルスの作用の分野が広すぎて想像もできないのはここです。確かに、ここで予約する価値もあります。ほとんどの場合、ウイルスは大企業を対象としており、そこから復号化コードを提供するためのお金を「ぼったくり」することができます。これは、ローカルコンピュータ端末だけでなく、そのような企業のサーバーにも、完全に機密情報を保存できるだけでなく、ファイル、いわば1つのコピーに保存でき、どのような場合でも破棄できないため、理解できます。 。そして、ランサムウェアウイルスの後にファイルを復号化することは非常に問題になります。

もちろん、普通のユーザーでもできますこのような攻撃を受ける可能性がありますが、ほとんどの場合、タイプが不明な拡張子を持つ添付ファイルを開くための最も簡単な推奨事項に従うと、ほとんどありません。メールクライアントが.jpg拡張子の付いた添付ファイルを標準のグラフィックファイルとして検出した場合でも、最初にシステムにインストールされている標準のウイルス対策スキャナーで確認する必要があります。

そうでない場合は、ダブルで開くと(標準的な方法)をクリックすると、コードのアクティブ化が開始され、暗号化プロセスが開始されます。その後、同じBreaking_Bad(暗号化ウイルス)を削除できないだけでなく、脅威の後にファイルを復元できなくなります。削除されました。

すでに述べたように、これのほとんどのウイルスは「電子メールでシステムに入る」と入力します。さて、大規模な組織が、「契約を変更しました。添付ファイルをスキャンします」または「商品の発送に関する請求書が送信されました(コピーがあります)」などの内容の手紙を特定の書留郵便で受け取ったとします。郵便物。当然、無防備な従業員がファイルを開いて...

オフィスレベルのすべてのユーザーファイルドキュメント、マルチメディア、特殊なAutoCADプロジェクト、またはその他のアーカイブデータは即座に暗号化され、コンピューター端末がローカルネットワークにある場合は、ウイルスがさらに送信され、他のマシンのデータが暗号化されます(これは、システムの速度が低下し、プログラムまたは現在実行中のアプリケーションをフリーズします)。

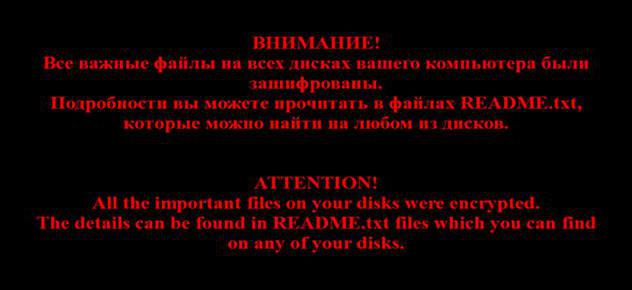

暗号化プロセスの最後に、ウイルス自体、どうやらそれは一種のレポートを送信し、その後会社はそのような脅威がシステムに侵入し、そのような組織だけがそれを解読できるというメッセージを受け取るかもしれません。これは通常、paycrypt @ gmail.comウイルスに関係します。次に、クライアントの電子メールに複数のファイルを送信するという提案とともに、復号化サービスの料金を支払う必要があります。これは、ほとんどの場合架空のものです。

まだ理解していない人がいる場合:ランサムウェアウイルスの後にファイルを復号化することは、かなり骨の折れるプロセスです。サイバー犯罪者の要求に「リード」せず、政府の公式構造を使用してコンピューター犯罪と戦い、それらを防止しようとしても、通常は何も起こりません。

すべてのファイルを削除した場合は、復元しますシステムやリムーバブルメディアから元のデータをコピーすることもできます(もちろん、そのようなコピーがある場合)。同じように、ウイルスがアクティブ化されると、すべてが再び暗号化されます。したがって、特に同じフラッシュドライブがUSBポートに挿入されている場合、ユーザーはウイルスがそのデータをどのように暗号化しているかに気付かないため、自分を甘やかす必要はありません。そうすれば、間違いなく問題を回避できなくなります。

今、最初に注意を払いましょうランサムウェアウイルス。日付のオファーが付いた電子メールの添付ファイルに含まれている実行可能コードにさらされた後、ファイルを修復および復号化する方法は、その出現時に誰も考えていませんでした。災害の規模の認識は時間とともにやって来ました。

そのウイルスは「ILove」というロマンチックな名前を持っていました君は "。疑いを持たないユーザーが電子メッセージの添付ファイルを開き、完全に再生できないマルチメディアファイル(グラフィック、ビデオ、およびオーディオ)を受信しました。しかし、その後、そのような行動はより破壊的に見え(ユーザーメディアライブラリに害を及ぼす)、誰もこれにお金を要求しませんでした。

ご覧のとおり、テクノロジーの進化は十分になっています特に、大規模な組織の多くのリーダーが、この方法でお金と情報の両方を失う可能性があるという事実をまったく考えずに、復号化アクションの支払いをすぐに実行することを考えると、収益性の高いビジネスです。

ちなみに、これらすべての「左派」を見ないでくださいインターネットへの投稿によると、「必要な金額を支払った/支払った、コードを送ってくれた、すべてが復元された」とのことです。ナンセンス!これはすべて、ウイルスの開発者自身が潜在能力を引き付けるために書いたものです。すみません、「吸盤」。しかし、一般ユーザーの基準では、支払う金額は非常に深刻です。数百から数千または数万ユーロまたはドルです。

それでは、次のような最新の種類のウイルスを見てみましょう。比較的最近記録されたタイプ。それらはすべて実質的に類似しており、ランサムウェアのカテゴリだけでなく、いわゆるランサムウェアのグループにも属しています。場合によっては、ユーザーや組織の安全を気にかけている正式なビジネス提案やメッセージを送信するなど、より正確に動作します(paycryptなど)。このようなランサムウェアウイルスは、単にユーザーをそのメッセージで誤解させるだけです。彼が支払うために少しでも行動を起こせば、すべて-「離婚」は完全になります。

比較的最近のXTBLウイルスはランサムウェアのクラシックバージョンに属しています。通常、標準のWindowsスクリーンセーバーである.scr拡張子の付いたファイル形式の添付ファイルを含む電子メールメッセージを介してシステムに入ります。システムとユーザーは、すべてが正常であると考え、添付ファイルの表示または保存をアクティブにします。

悲しいかな、これは悲しい結果につながります:ファイル名は文字のセットに変換され、.xtblがメイン拡張子に追加されます。その後、指定された金額(通常は5000ルーブル)の支払い後に復号化の可能性についてメッセージが目的のメールアドレスに送信されます。

このタイプのウイルスは、このジャンルの古典にも属しています。電子メールの添付ファイルを開いた後にシステムに表示され、ユーザーファイルの名前を変更して、最後に.nochanceや.perfectなどの拡張子を追加します。

残念ながら、ランサムウェアウイルスの復号化システムに出現した段階でもコードの内容を分析するこのタイプのコードは、アクションの完了後に自己破壊するため、不可能です。多くの人がRectorDecryptorのような普遍的なツールであると信じているものでさえ助けにはなりません。この場合も、ユーザーは支払いを要求する手紙を受け取り、その2日間が与えられます。

このタイプの脅威は同じように機能しますが、拡張子に.breaking_badを追加することにより、ファイルの名前を標準として変更します。

状況はこれに限定されません。以前のウイルスとは異なり、これは別の拡張子(.Heisenberg)を作成する可能性があるため、感染したすべてのファイルを常に見つけることができるとは限りません。したがって、Breaking_Bad(ランサムウェアウイルス)はかなり深刻な脅威です。ちなみに、ライセンスされたKaspersky Endpoint Security 10パッケージでも、このタイプの脅威を通過させる場合があります。

これがもう1つの、おそらく最も深刻な脅威です。これは主に大規模な商業組織を対象としています。原則として、手紙は、供給契約の変更、または単なる請求書が含まれているように見えるいくつかの部門に届きます。添付ファイルには、通常の.jpgファイル(画像など)を含めることができますが、多くの場合、実行可能な.jsスクリプト(Javaアプレット)を含めることができます。

このタイプのランサムウェアウイルスを復号化する方法は?いくつかの未知のRSA-1024アルゴリズムがそこで使用されているという事実から判断すると、方法はありません。名前が示すように、それは1024ビットの暗号化システムです。しかし、誰かが覚えているなら、今日、256ビットAESは最も先進的であると考えられています。

今日まで、そのような脅威を解読するためにソリューションタイプはまだ見つかりません。 Kaspersky、Dr。のようなアンチウイルス保護の分野のマスターでさえ。 WebとEsetは、ランサムウェアウイルスがシステムに問題を継承した場合、問題を解決するための鍵を見つけることができません。ファイルを駆除するにはどうすればよいですか?ほとんどの場合、ウイルス対策開発者の公式Webサイトにリクエストを送信することをお勧めします(ちなみに、システムがこの開発者のソフトウェアのライセンスを取得している場合のみ)。

この場合、いくつかの暗号化されたものを添付する必要がありますファイル、およびそれらの「正常な」オリジナル(存在する場合)。一般に、概して、データのコピーを保存する人はほとんどいないため、彼らの不在の問題は、すでに不快な状況を悪化させるだけです。

はい、従来のアンチウイルスでスキャンすると脅威が検出され、システムから削除されます。しかし、情報はどうですか?

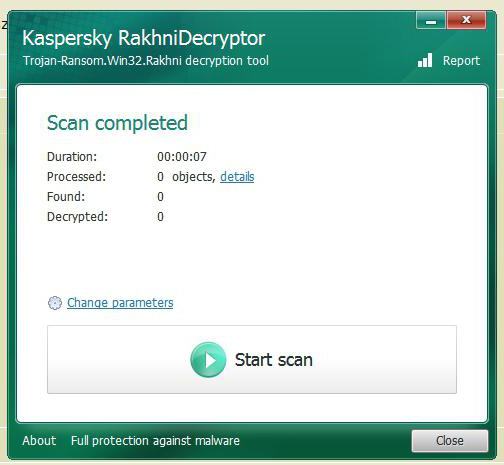

使用しようとする人もいますすでに述べたRectorDecryptorユーティリティ(RakhniDecryptor)のようなデコーダプログラム。すぐに注意しましょう:これは役に立ちません。そして、Breaking_Badウイルスの場合、それは害を及ぼすだけです。そしてそれが理由です。

事実、そのようなウイルスを作成する人々は自分自身を守り、他人に指導を与えようとしています。復号化ユーティリティを使用すると、ウイルスはシステム全体が「飛び去る」ように反応し、ハードドライブまたは論理パーティションに保存されているすべてのデータを完全に破壊する可能性があります。これは、いわば、支払いを望まないすべての人々の啓蒙のための指標となる教訓です。信頼できるのは、公式のウイルス対策研究所だけです。

しかし、物事が本当に悪い場合は、寄付する情報。脅威を完全に取り除くには、仮想パーティションを含むハードドライブ全体をフォーマットしてから、「オペレーティングシステム」を再インストールする必要があります。

残念ながら、他に方法はありません。システムを特定の保存された復元ポイントにロールバックしても、役に立ちません。ウイルスは消える可能性がありますが、ファイルは暗号化されたままになります。

結論として、状況は次のとおりであることに注意する必要があります。ランサムウェアウイルスはシステムに侵入し、その汚い行為を行い、既知の方法では修復されません。アンチウイルス防御は、このタイプの脅威に対応する準備ができていませんでした。言うまでもなく、曝露後にウイルスを検出したり、ウイルスを除去したりすることができます。しかし、暗号化された情報は見苦しいままになります。したがって、ウイルス対策ソフトウェア会社の最高の頭脳が解決策を見つけることを望んでいますが、暗号化アルゴリズムから判断すると、それを行うのは非常に困難です。たとえば、第二次世界大戦中にドイツ海軍が持っていたエニグマ暗号化マシンを思い出してください。最高の暗号学者は、デバイスを手に入れるまで、メッセージを復号化するためのアルゴリズムの問題を解決できませんでした。これはここでも当てはまります。