Hoje, muito é dito sobre hackers estranhoscomputadores. No entanto, de acordo com muitos especialistas neste campo, seria mais correto dizer não "como invadir o" computador de outra pessoa, mas "como obter acesso não autorizado a ela". Nesse caso, não se pode falar de ações destrutivas. Vamos tentar considerar os métodos mais simples com os quais você pode resolver o problema de como entrar no "computador" de outra pessoa.

Infelizmente, muitos usuários hojecomeça a surgir um medo crescente de que seus terminais de computador possam invadir ou "invadir". Francamente, isso é um absurdo completo. De quem você precisa? Também fica claro quando informações confidenciais são armazenadas em computadores ou servidores. Então sim. Muitos não são avessos a lucrar com isso.

Os sistemas de computadores domésticos invademprincipalmente amantes de hooligan que simplesmente não têm nada para fazer. Às vezes, no entanto, também existem pessoas que podem roubar senhas de acesso a sites ou códigos de cartões bancários (desde que estejam armazenadas no terminal doméstico de forma não criptografada). Mas isso é uma raridade.

Lidando com como entrar no "computador" de outra pessoa,podemos dizer (por incrível que pareça isso), mesmo uma criança pode fazer isso se tiver os utilitários apropriados e a capacidade de usá-los. Considere as maneiras mais primitivas.

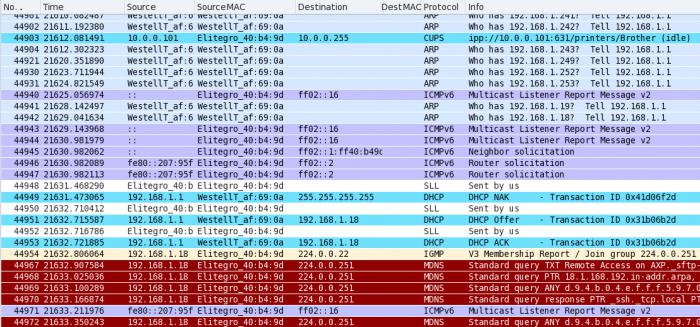

Na maioria dos casos, o mais simples é usado, maso método mais eficaz. Em princípio, o problema em si, como entrar no “computador” de outra pessoa, resume-se apenas à obtenção do endereço IP do terminal do computador e de uma das portas abertas da vítima. O mais interessante é que, na maioria dos casos, muitos amadores não escolhem alguém especificamente, mas simplesmente analisam um intervalo predeterminado de endereços IP de sistemas de computadores vulneráveis, apenas por interesse ou por testar suas habilidades.

Portanto, para aqueles que têm muito medo de seus dados, é melhor cuidar da segurança com antecedência instalando o software apropriado.

Então, você se perguntou como fazer login no "computador" de outra pessoa. Para iniciantes, você pode usar um dos métodos mais simples, que consiste em usar o utilitário Shared Resource Scanner 6.2.

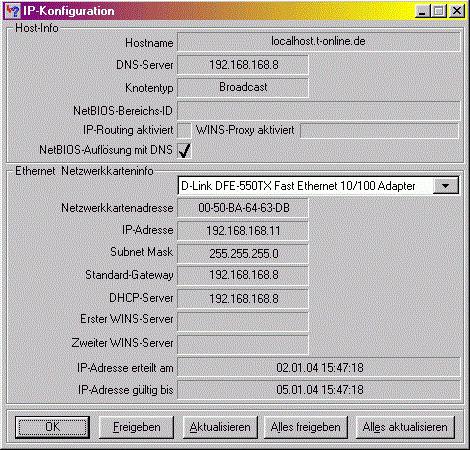

Antes de começar o trabalho, na equipelinha (o menu Executar), por exemplo, no Windows XP, você precisa digitar o comando winipcfg para descobrir seu próprio endereço IP. Uma janela aparecerá com seu endereço. Isso deve ser lembrado.

Abra o programa e entre no campo superiorpróprio IP com os últimos dois dígitos mudando para "1". No campo inferior, escreva o mesmo IP, apenas os dois últimos dígitos mudamos para 255. A linha TimeOut (time out) deve conter o valor "80". Resta pressionar o botão Iniciar da digitalização.

No final do processo, a janela do aplicativo começaráos computadores aparecem em fontes diferentes. Terminal fino protegido por fonte, negrito - fracamente protegido, negrito vermelho - sem proteção. Resta selecionar o computador marcado em vermelho e negrito e clique no botão "Abrir". Oh pa! Na tela do seu "computador" apareceram discos e partições lógicas de outro computador.

Um pouco mais complexo, mas mais eficazo método é usar um sniffer online. Para fazer isso, você precisa se registrar em um site específico (por razões éticas, não é indicado em qual), após o qual, por exemplo, enviamos algum tipo de imagem. Depois disso, um link é emitido para o sniffer com o conteúdo do redirecionamento (redirecionamento) para a imagem baixada (aqui você deve marcar a caixa "Gravar IP no log").

Agora, no site ou em uma caixa de correio eletrônica anônima, envie à vítima uma carta com o conteúdo como “Fulano foi enviado ao seu e-mail. Clique aqui para ver. ”

Agora a vítima pode apenas seguir o link e você terá o IP necessário em suas mãos.

No scanner XSpider 7.5 crie um novo perfil e vá para a guia "Port Scanner". Na parte inferior ao lado da inscrição "default.prt", clique em outro botão à direita e, na nova janela, clique no botão "Novo". Abaixo está a linha "Adicionar portas". Aqui nós adicionamos "4889" e "3389".

Então, como descrito acima, outro é criadoperfil. Depois disso, o valor "23" é adicionado às portas. Agora digite o IP recebido da vítima e comece a digitalizar. Se pelo menos uma das portas estiver aberta, tente conectar-se. Se uma senha for solicitada, digite "12345678" por padrão. Tudo no computador da vítima pode fazer tudo. o que você quiser.

Para referência: 4889 - Porta Radmin, 3389 - Área de trabalho remota, 23 - Telnet.

Agora, algumas palavras sobre outra maneira,permitindo que você aprenda a entrar no "comp" de outra pessoa. Primeiro, o programa VNC-scanner GUI 1.2 é usado para a presença de endereços IP com uma porta aberta 4899 ou 3389.

Agora, no aplicativo Lamescan, inserimos os endereços desejadose selecione a senha. Você pode pensar por si mesmo, pode baixar da Internet uma lista das senhas mais usadas. Uma vez que uma correspondência é encontrada, pode-se alegrar.

Concluindo, quero observar que este artigonão é um incentivo à ação. Pelo contrário, é um material educacional geral, de forma alguma prejudicando os usuários. E quem vai fazer isso deve pensar na legalidade de tais ações e considerações éticas.