No final de 2016, o mundo foi atacado porum vírus Trojan não trivial que criptografa documentos de usuário e conteúdo multimídia chamado NO_MORE_RANSOM. Como descriptografar arquivos depois que o impacto dessa ameaça será considerado. No entanto, vale a pena avisar imediatamente a todos os usuários que foram atacados que não existe uma metodologia uniforme. Isso se deve ao uso de um dos mais avançados algoritmos de criptografia e ao grau de penetração de vírus no sistema do computador ou até mesmo na rede local (embora inicialmente não tenha sido projetado para impacto na rede).

Em geral, o próprio vírus é classificado como uma classeTrojans como I Love You, que penetram no sistema do computador e criptografam os arquivos do usuário (geralmente multimídia). No entanto, se o progenitor diferisse apenas na criptografia, então esse vírus consumia muito de uma ameaça outrora sensacional chamada DA_VINCI_COD, combinando as funções do extorsionador em si.

Após a infecção, a maioria dos arquivos de áudio, vídeo, gráficos ou documentos de escritório recebe um nome longo com a extensão NO_MORE_RANSOM contendo uma senha complexa.

Quando você tenta abri-los, aparece uma mensagem na tela indicando que os arquivos estão criptografados e você precisa pagar uma quantia para descriptografar.

Vamos deixar a questão de como, depoisexposição NO_MORE_RANSOM descriptografar arquivos de qualquer dos tipos acima, e vire à tecnologia para penetrar o vírus para o sistema de computador. Infelizmente, como brega que isso possa soar, ele usa maneira antiga: via e-mail vem com um anexo é aberto, o usuário recebe a ativação e código malicioso.

Originalidade, como vemos, essa técnica não édifere. No entanto, a mensagem pode ser disfarçada como texto sem sentido. Ou, pelo contrário, por exemplo, se é uma questão de grandes empresas, - sob alteração de condições de qualquer contrato. É claro que o funcionário comum abre o anexo e depois recebe um resultado lamentável. Um dos surtos mais brilhantes foi a criptografia dos bancos de dados do popular pacote 1C. E isso é um negócio sério.

Mas no entanto é necessário dirigir à pergunta principal.Certamente todo mundo está interessado em como descriptografar arquivos. O vírus NO_MORE_RANSOM tem sua própria sequência de ações. Se o usuário tentar descriptografar imediatamente após a infecção, isso ainda pode ser feito de alguma forma. Se a ameaça se instalou no sistema com firmeza, infelizmente, sem a ajuda de especialistas aqui, é indispensável. Mas eles geralmente são impotentes.

Если угроза была обнаружена своевременно, путь Apenas um - aplicam-se a apoiar as empresas de antivírus (ainda não todos os documentos foram criptografados) para enviar um par inacessível para abrir arquivos e na base da análise original, armazenados em mídia removível, tente restaurar documentos já infectadas depois de salvar na unidade flash mesmo USB tudo o que mais está disponível para abrir (embora uma garantia total de que o vírus não se espalhou para tais documentos também não é). Depois disso, por uma lealdade transportadora é necessário verificar, pelo menos, um scanner de vírus (que sabe o que).

Отдельно стоит сказать и о том, что вирус для O algoritmo usa o RSA-3072, que, diferente da tecnologia RSA-2048 usada anteriormente, é tão complexo que pode levar meses e anos para encontrar a senha correta, mesmo que todo o contingente de laboratórios antivírus o faça. Assim, a questão de como descriptografar o NO_MORE_RANSOM irá requerer bastante tempo. Mas e se você precisar restaurar as informações imediatamente? Primeiro de tudo, remova o vírus em si.

Na verdade, não é difícil fazer isso. A julgar pela impudência dos criadores do vírus, a ameaça no sistema de computador não é mascarada. Pelo contrário, é até mesmo vantajoso para ela "sair" após o término das ações.

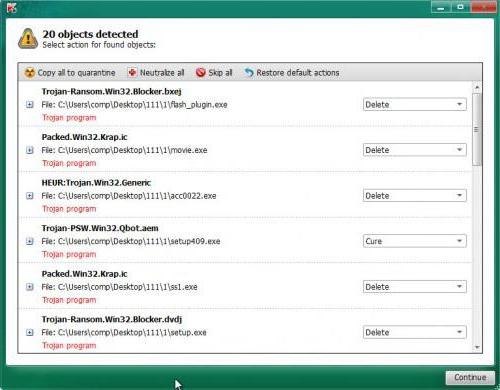

Тем не менее поначалу, идя на поводу у вируса, Deve, no entanto, ser neutralizado. Antes de mais nada, é necessário usar utilitários de proteção portáteis como KVRT, Malwarebytes, Dr.Sc. Web CureIt! e assim por diante. Atenção: os programas usados para verificação devem ser do tipo portátil sem falhas (sem instalá-lo no disco rígido com a inicialização ideal a partir de mídia removível). Se uma ameaça for detectada, ela deve ser removida imediatamente.

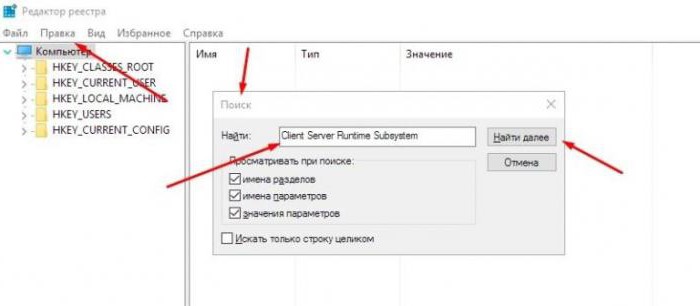

Если таковые действия не предусмотрены, você deve primeiro ir ao "Gerenciador de Tarefas" e completar todos os processos associados ao vírus, classificando os serviços pelo nome (como regra, este é o processo do Broker de Tempo de Execução).

Depois de remover a tarefa, você precisa chamar o editoro registro (regedit no menu "Run") e procurar o título «Client Server Runtime Sistema» (sem as aspas) e, em seguida, usando os resultados de mover o menu "Localizar seguinte ..." para remover todos os itens encontrados. Em seguida, você precisa reiniciar o computador e acreditar no "Gerenciador de Tarefas", se houver um processo de pesquisa.

Em princípio, a questão de como descriptografar o vírus NO_MORE_RANSOM no estágio da infecção também pode ser resolvida por este método. A probabilidade de sua neutralização, claro, é pequena, mas existe uma chance.

Mas há outro método, sobre o qual poucosconhece ou adivinha. O fato é que o próprio sistema operacional cria constantemente seus próprios backups de sombra (por exemplo, no caso de recuperação), ou o usuário cria intencionalmente essas imagens. Como mostra a prática, o vírus não afeta precisamente essas cópias (em sua estrutura, isso simplesmente não é fornecido, embora seja possível).

Então, o problema de como decifrarNO_MORE_RANSOM, tudo se resume a usá-los. No entanto, não é recomendável usar ferramentas comuns do Windows para isso (e muitos usuários não terão acesso a cópias ocultas). Portanto, você precisa usar o utilitário ShadowExplorer (é portátil).

Para restaurar você só precisa executararquivo executável do programa, classifique as informações por datas ou seções, selecione a cópia desejada (arquivo, pasta ou todo o sistema) e use a linha do menu de exportação através do PCM. Em seguida, basta escolher o diretório no qual a cópia atual será salva e, em seguida, usar o processo de recuperação padrão.

Claro, para o problema de como decifrarNO_MORE_RANSOM, muitos laboratórios oferecem suas próprias soluções. Por exemplo, a Kaspersky Lab recomenda a utilização de seu próprio produto de software, o Kaspersky Decryptor, apresentado em duas versões - Rakhini e Rector.

Similar parece não menos interessante.desenvolvimento como o decodificador NO_MORE_RANSOM do Dr. Web Mas aqui vale a pena levar em conta imediatamente que o uso de tais programas é justificado apenas no caso de uma rápida detecção de ameaças, antes que todos os arquivos tenham sido infectados. Se o vírus estiver firmemente estabelecido no sistema (quando os arquivos criptografados simplesmente não puderem ser comparados com seus originais não criptografados), e esses aplicativos podem ser inúteis.

Na verdade, a conclusão sugere apenas um:É necessário combater esse vírus exclusivamente no estágio de infecção, quando apenas os primeiros arquivos são criptografados. Em geral, é melhor não abrir anexos em mensagens de email recebidas de fontes questionáveis (isso se aplica somente a clientes instalados diretamente no computador - Outlook, Outlook Express, etc.). Além disso, se um funcionário da empresa tiver uma lista de endereços de clientes e parceiros, a abertura de mensagens “de esquerda” se tornará completamente inadequada, já que a maioria contrata contratos de sinalização sobre não divulgação de segredos comerciais e segurança cibernética.