В последнее время наблюдается всплеск активности en ny generation skadliga datorprogram. De verkade för ganska länge sedan (för 6-8 år sedan), men takten för genomförandet har nått sitt högsta just nu. I allt högre grad kan du stöta på att viruset har krypterade filer.

Det är redan känt att dessa inte bara är primitivaskadlig programvara, till exempel, blockering av datorn (orsakar utseendet på en blå skärm) och allvarliga program som syftar till att skada redovisningsdata som regel. De krypterar alla tillgängliga filer som är inom räckhåll, inklusive 1C-bokföringsdata, docx, xlsx, jpg, doc, xls, pdf, zip.

Det består i det faktum att en RSA-nyckel används, som är knuten till en specifik dator för användaren, vilket resulterar i att en universalavkodare (decryptor) är frånvarande. Virus som aktiveras på en dator kanske inte fungerar på den andra.

Опасность также еще в том, что уже более года в Färdiga byggprogram (byggare) publiceras på Internet som gör att även kulhackers (individer som anser sig vara hackare men inte lär sig programmering) kan utveckla denna typ av virus.

För närvarande har mer kraftfulla modifieringar dykt upp.

Distributionen av viruset sker på ett målmedvetet sätt, somvanligtvis till företagets redovisningsavdelning. Först samlas e-postmeddelanden till personalavdelningar, redovisningsavdelningar från databaser som till exempel hh.ru. Sedan skickas breven. De innehåller oftast en begäran om accept för en viss position. En fil med ett CV är bifogad ett sådant brev, inuti vilket är ett riktigt dokument med ett implanterat OLE -objekt (en pdf -fil med ett virus).

I situationer där redovisningsavdelningen omedelbart lanserade detta dokument hände följande efter omstarten: viruset bytte namn på och krypterade filerna och förstörde sedan sig själv.

Denna typ av skrift är vanligtvis tillräckligskriven och skickad från en postlåda som inte är skräppost (namnet matchar signaturen). En ledig tjänst begärs alltid baserat på företagets kärnverksamhet, så inga misstankar uppstår.

Varken licensierad "Kaspersky" (antivirusprogram), eller "Virus Total" (en onlinetjänst för att kontrollera bilagor för virus) kan inte säkra datorn i det här fallet. Ibland ger vissa antivirusprogram vid skanning ut att bilagan innehåller Gen: Variant.Zusy.71505.

Varje fil som tas emot bör kontrolleras. Särskild uppmärksamhet ägnas åt Word -dokument som har inbäddade PDF -filer.

Det finns många av dem. De vanligaste alternativen för hur viruskrypterade filer presenteras nedan. I alla fall tas följande dokument emot via e-post:

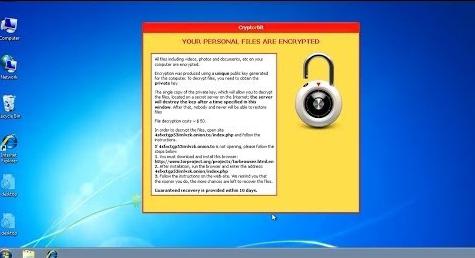

Efter infektion visas den i rotmappenenhet C. Ibland placeras filer av typen CHTO_DOE.txt, CONTACT.txt i alla kataloger med skadad text. Där informeras användaren om krypteringen av sina filer, som utförs med tillförlitliga kryptografiska algoritmer. Och han varnas också för att det är olämpligt att använda tredjepartsverktyg, eftersom detta kan leda till permanent skada på filer, vilket i sin tur kommer att leda till omöjligheten av deras efterföljande dekryptering.

Meddelandet rekommenderar att du lämnar din dator kloförändrat tillstånd. Den anger lagringstiden för den medföljande nyckeln (som regel är det 2 dagar). Det exakta datumet föreskrivs, varefter någon form av överklagande kommer att ignoreras.

I slutet tillhandahålls ett e-postmeddelande. Det står också att användaren måste tillhandahålla sitt ID och att någon av följande åtgärder kan leda till att nyckeln tas bort, nämligen:

Denna typ av kryptering är mycket kraftfull:filen är tilldelad en sådan tillägg som perfekt, nochance, etc. Det är helt enkelt omöjligt att hacka, men du kan försöka ansluta kryptanalytiker och hitta ett kryphål (i vissa situationer hjälper Dr. WEB).

Det finns ytterligare ett sätt att återställafiler som är krypterade av ett virus, men det är inte lämpligt för alla virus, dessutom måste du dra ut den ursprungliga exen tillsammans med detta skadliga program, vilket inte är lätt att göra efter självförstörelse.

Virusförfrågan angående införandet av en särskild kod- mindre kontroll, eftersom filen redan har en dekrypterare vid denna tidpunkt (koden från så att säga inkräktare kommer inte att krävas). Kärnan i denna metod är att ange tomma kommandon i det penetrerade viruset (i stället för att jämföra den inmatade koden). Resultatet är att det skadliga programmet i sig börjar dekryptera filer och därigenom helt återställer dem.

Varje individuellt virus har sin egen specialitetkrypteringsfunktion, vilket innebär att det inte kommer att vara möjligt att dekryptera en tredjeparts körbar fil (exe-formatfil), eller så kan du försöka välja ovanstående funktion, för vilken du måste utföra alla åtgärder på WinAPI.

För att utföra dekrypteringsproceduren behöver du:

Det är värt att veta det i en situation där virusetkrypterade filerna, kommer det att ta tid att dekryptera dem. En viktig punkt är att det finns ett fel i den ovannämnda skadliga programvaran som gör att du kan spara några av filerna om du snabbt stänger av datorn (dra ur nätkontakten, stäng av överspänningsskyddet, ta bort batteriet i en bärbar dator ) så snart ett stort antal filer med det tidigare angivna tillägget visas ...

Återigen bör det betonas att det viktigaste ärskapa hela tiden en säkerhetskopia, men inte till en annan mapp, inte till ett flyttbart media som sätts in i datorn, eftersom denna modifiering av viruset når dessa platser. Det är värt att spara säkerhetskopior på en annan dator, på en hårddisk som inte är permanent ansluten till datorn och i molnet.

Alla borde vara misstänksammadokument som kommer till posten från okända personer (i form av ett CV, faktura, resolutioner från Ryska federationens högsta skiljedomstol eller skattemyndigheter etc.). Du behöver inte köra dem på din dator (för detta ändamål kan du välja en netbook som inte innehåller viktiga data).

I en situation där ovanstående viruskrypterade filer cbf, doc, jpg, etc., finns det bara tre alternativ för utveckling av händelsen:

Ibland är ett extra alternativ också effektivt. Om ett virus krypterade filer (paycrypt @ gmail_com eller annan skadlig kod) kan det hjälpa att återställa systemet för några dagar sedan.

Om viruset krypterade jpg-, doc-, cbf -filer etc., då kan ett speciellt program hjälpa. För att göra detta måste du först gå till start och inaktivera allt utom antivirusprogrammet. Därefter måste du starta om datorn. Visa alla filer, markera misstänkta filer. Fältet "Kommando" anger platsen för en specifik fil (uppmärksamhet bör ägnas åt applikationer som inte har en signatur: tillverkare - inga data).

Alla misstänkta filer måste raderas, varefter du måste rengöra webbläsarens cacheminne, tillfälliga mappar (CCleaner är lämplig för detta).

För att starta dekryptering måste du ladda nerovanstående program. Kör sedan den och klicka på "Start scan" -knappen, som anger de modifierade filerna och deras tillägg. I moderna versioner av detta program kan du bara ange själva den infekterade filen och klicka på "Öppna" -knappen. Filerna kommer då att dekrypteras.

Därefter fungerar verktyget automatisktkontrollerar alla datordata, inklusive filer som finns på den mappade nätverksenheten, och dekrypterar dem. Denna återställningsprocess kan ta flera timmar (beroende på mängden arbete och datorns hastighet).

Som ett resultat kommer alla skadade filer att dekrypteras.till samma katalog där de ursprungligen fanns. I slutändan återstår bara att radera alla befintliga filer med ett misstänkt tillägg, för vilket du kan markera rutan "Ta bort krypterade filer efter framgångsrik dekryptering" genom att trycka på knappen "Ändra skanningsinställningar". Det är dock bättre att inte installera det, eftersom filerna kan raderas vid misslyckad dekryptering, och senare måste du först återställa dem.

Så om viruset har krypterade doc-, cbf-, jpg -filer, etc., ska du inte skynda dig att betala för koden. Kanske kommer han inte behövas.

När du försöker eliminera alla skadade filergenom en vanlig sökning och efterföljande borttagning kan datorn frysa och sakta ner. I detta avseende är det värt att använda en speciell kommandorad för detta förfarande. När du har startat den anger du följande: del "<drive>: *. <Tillägg av den infekterade filen>" / f / s.

Var noga med att radera filer som "Read-me.txt", för vilka du i samma kommandorad ska ange: del "<drive>: *. <filnamn>" / f / s.

Således kan det noteras att omviruset bytte namn på och krypterade filerna, då ska du inte omedelbart lägga pengar på att köpa en nyckel från angripare, först ska du försöka lista ut problemet själv. Bättre att investera i att köpa ett speciellt program för att dekryptera skadade filer.

Slutligen är det värt att påminna om att den här artikeln diskuterade frågan om hur man dekrypterar filer som är krypterade av ett virus.