2016 sonunda, dünya saldırıya uğradıNO_MORE_RANSOM adlı kullanıcı belgeleri ve multimedya içeriğini şifreleyen önemsiz bir Trojan virüsü. Bu tehdidin etkisinden sonra dosyaların şifresi nasıl çözülecektir. Ancak, hemen saldırıya uğrayan tüm kullanıcıları tekdüze bir metodoloji olmadığı konusunda uyarmaya değer. Bu, en gelişmiş şifreleme algoritmalarından birinin ve bilgisayar sistemine veya hatta yerel ağa virüs penetrasyonunun (başlangıçta ağ etkisi için tasarlanmamış olmasına rağmen) kullanılmasından kaynaklanmaktadır.

Genel olarak, virüs kendisi bir sınıf olarak sınıflandırılırBilgisayar sistemini delen ve kullanıcı dosyalarını (genellikle multimedya) şifreleyen Seni Seviyorum gibi Truva atları. Ancak, eğer progenitör sadece şifrelemede farklıysa, o zaman bu virüs, DA_VINCI_COD adlı bir kez-sansasyonel tehditten çok şey aldı ve gaspçıların işlevlerini kendi içinde birleştirdi.

Enfeksiyondan sonra, ses, video, grafik veya ofis belgelerinin çoğu dosyaları karmaşık bir parola içeren NO_MORE_RANSOM uzantısı ile uzun bir ad verilir.

Açmaya çalıştığınızda, dosyaların şifrelenmiş olduğunu belirten bir mesaj görüntülenir ve şifre çözme için bir miktar ödemeniz gerekir.

Оставим пока в покое вопрос о том, как после etkiler NO_MORE_RANSOM yukarıdaki türlerin herhangi birindeki dosyaların şifresini çözer ve virüsün bilgisayar sistemine girme teknolojisine dönüşür. Ne yazık ki, körü körüne gelebilir, eski kanıtlanmış bir yöntem kullanılır: bir e-posta adresi, eklendiğinde, kullanıcının kötü amaçlı kod tetiklemesi aldığı bir ek içeren bir harf alır.

Özgünlük, gördüğümüz gibi, bu teknik değilFarklı. Ancak, mesaj anlamsız bir metin olarak gizlenebilir. Ya da tam tersine, örneğin, eğer büyük şirketler söz konusu ise, - herhangi bir sözleşmenin koşullarının değişmesi halinde. Sıradan katipin eki açtığı ve daha sonra lamine edilebilir bir sonuç aldığı açıktır. En parlak salgınlardan biri, popüler 1C paketinin veritabanlarının şifrelenmesiydi. Ve bu ciddi bir iş.

Ama yine de ana soruyu ele almak gerekiyor.Tabii ki herkes dosyaların şifresini çözmekle ilgileniyor. NO_MORE_RANSOM virüsü kendi işlem sırasına sahiptir. Kullanıcı enfeksiyondan hemen sonra şifresini çözme girişiminde bulunursa, bu yine de bir şekilde yapılabilir. Tehdit sisteme sıkıca yerleşmiş olsaydı, alas, uzmanların yardımı olmadan burada vazgeçilmezdir. Ama genellikle güçsüzler.

Tehdit zamanında tespit edildiyse, yolSadece bir - taşınabilir ortamlarda dosyaları açmak için ve orijinal analiz temelinde ulaşılmaz bir çift göndermek (tüm belgeler şifreli almamış henüz) antivirüs şirketleri desteği için geçerli, hepsi aynı USB flash sürücüye kaydettikten sonra zaten bulaşmış dokümanlarını geri yüklemeyi denemek başka ne (virüs bu belgelerin yayılmış olmadığını tam garanti hiçbir da olsa) açmak için kullanılabilir. Bundan sonra, bir taşıyıcı sadakati için (kim bilir ne), en az bir virüs tarayıcı kontrol etmek gereklidir.

Ayrı ayrı söylemek ve virüs içinAlgoritma, daha önce kullanılan RSA-2048 teknolojisinden farklı olarak, anti-virüs laboratuarlarının tüm koşulu olsa bile, doğru şifreyi bulmak için aylar ve yıllar alabilecek kadar karmaşık olan RSA-3072'yi kullanır. Böylece, NO_MORE_RANSOM'un nasıl çözüleceği sorusu oldukça fazla zaman gerektirecektir. Ama ya hemen bilgi geri yüklemeniz gerekiyorsa? Her şeyden önce, virüsün kendisini kaldırın.

Aslında bunu yapmak zor değil. Virüsün yaratıcılarının küstahlıklarına bakarak, bilgisayar sistemindeki tehdit maskelenmez. Aksine, eylemlerin sona ermesinden sonra “çıkmak” için bile avantajlıdır.

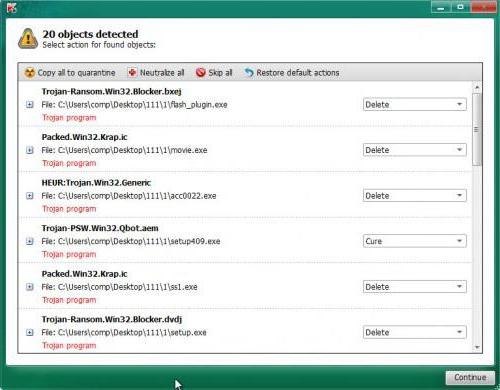

Yine de, ilk başta, virüs hakkındaYine de nötralize edilmelidir. Her şeyden önce KVRT, Malwarebytes, Dr.Sc. Web CureIt! ve benzerleri. Lütfen dikkat: kontrol için kullanılan programlar, hata içermeyen taşınabilir tipte olmalıdır (çıkarılabilir medyadan en uygun başlatma ile sabit diske kurmadan). Bir tehdit tespit edilirse, derhal kaldırılmalıdır.

Eğer bu tür eylemler sağlanmazsa,ilk önce "Görev Yöneticisi" ne gidip virüsten kaynaklanan tüm işlemleri tamamlamanız, hizmetleri ada göre sıralamanız gerekir (kural olarak, bu Runtime Broker işlemidir).

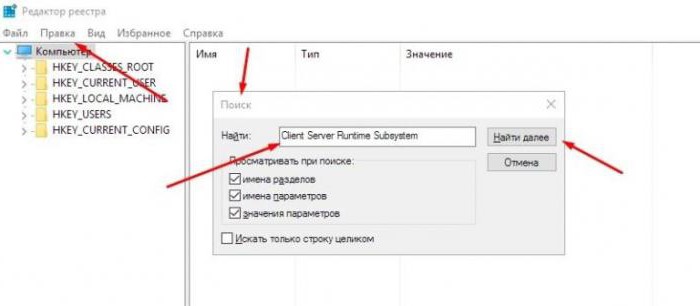

После снятия задачи нужно вызвать редактор sistem kayıt defteri ("Çalıştır" menüsünde regedit) ve "İstemci Sunucu Çalışma Zamanı Sistemi" (tırnak işaretleri olmadan) ismine göre arama yapın, daha sonra "Daha fazla bul ..." sonuçlarına göre navigasyon menüsünü kullanın, bulunan tüm öğeleri silin. Ardından, bilgisayarı yeniden başlatmanız ve bir arama işlemi olup olmadığını "Görev Yöneticisi" ne inmeniz gerekir.

Prensip olarak, enfeksiyon aşamasında NO_MORE_RANSOM virüsünün nasıl çözüleceği sorusu bu yöntemle çözülebilir. Nötralizasyon olasılığı, elbette, büyük değil, ama bir şans var.

Ama bir kaç teknik var, bunlardan az insanbilir, hatta tahmin eder. Gerçek şu ki, işletim sisteminin kendisinin sürekli olarak kendi gölge yedeklerini (örneğin kurtarma durumunda) yaratması ya da kullanıcının bu tür görüntüleri kasıtlı olarak yaratmasıdır. Pratikte görüldüğü gibi, virüs bu tür kopyaları etkilemez (yapısı dışlanmamakla birlikte, basit bir şekilde sağlanmamıştır).

Böylece, nasıl çözüleceği sorunuNO_MORE_RANSOM, bunları kullanmak için aşağı geliyor. Bununla birlikte, bunun için standart Windows araçlarını kullanmanız önerilmez (ve birçok kullanıcının gizli kopyalara erişimi olmayacaktır). Bu nedenle, ShadowExplorer programını kullanmanız gerekir (taşınabilir).

Для восстановления нужно просто запустить yürütülebilir dosya, tarih veya başlığa göre sıralama bilgisi, istenilen kopya (dosyalar, klasörler veya tüm sistemi) seçin ve PCM menü aracılığıyla ihracat hattını kullanmak. Geçerli kopyalama sonra saklanacaktır alabileceği başka basitçe seçilen dizin standart kurtarma işlemi kullanır.

Elbette, nasıl çözüleceğine dair problemNO_MORE_RANSOM, birçok laboratuar kendi çözümlerini sunar. Örneğin, Kaspersky Lab, iki versiyonda sunulan kendi yazılım ürünü Kaspersky Decryptor'ı kullanmanızı tavsiye etmektedir - Rakhini ve Rector.

Aynı derecede ilginç olan benzerdekoderden NO_MORE_RANSOM gelişimi Web. Ancak burada, bu tür programların kullanılmasının, yalnızca tüm dosyaların virüs bulaşmadığı sürece, tehdidin hızlı bir şekilde algılanması durumunda haklı görülebileceği düşünülmelidir. Virüs sistemde sıkı bir şekilde kurulmuşsa (şifreli dosyalar şifrelenmemiş orijinalleriyle karşılaştırılamazsa) ve bu tür uygulamalar işe yaramamaktadır.

Собственно, вывод напрашивается только один:Sadece ilk dosyalar şifrelendiğinde bu virüsü yalnızca enfeksiyon aşamasında ele almak gerekir. Genel olarak, şüpheli kaynaklardan alınan e-posta iletilerindeki ekleri açmamak en iyisidir (bu yalnızca doğrudan bilgisayara yüklenen istemciler için geçerlidir; Outlook, Outlook Express, vb.). Buna ek olarak, eğer bir şirketin çalışanı müşteri ve ortakların bir adres listesi içeriyorsa, “sol-kanat” mesajlarının açılması tamamen uygunsuz hale gelir, çünkü çoğunluğu ticari sırların ve siber güvencenin ifşası hakkında imza anlaşmaları imzaladıktan sonra.