З 2014 року в Мережі з'явилося кілька новихрізновидів новітніх вірусів-шифрувальників, подібних їх предку - вірусу під назвою I Love You. На жаль, CBF-вірус-шифрувальник розшифрувати навіть доступними способами, пропонованими провідними розробниками антивірусного, ПО сьогодні не вдається. Однак деякі рекомендації по відновленню зашифрованої інформації все-таки є.

На сьогоднішній день відомо як мінімум тривірусу-здирника. Це вірус CBF, а також віруси XTBL і VAULT. Ведуть вони себе практично однаково, пропонуючи після зашифровуваної важливих файлів і документів заплатити за отримання коду, який би зміг зробити дешифрування даних (як правило, після виникнення повідомлення на моніторі приходить лист з вимогою оплати послуг по розшифровці).

На жаль, наївні юзери поспішають заплатити n-ну сумуабо навіть відправляють приклади заражених файлів зловмисникам. Але ж якщо розібратися, така інформація для багатьох компаній є конфіденційною, а при відправці стає надбанням громадськості.

Сам вірус в більшості випадків проникає в систему через листи, що отримуються за допомогою електронної пошти, рідше - при відвідуванні сумнівних сторінок в Мережі.

Помітити появу загрози може далеко не кожен,навіть найпотужніший антивірусний пакет. Більш того, на самій ранній стадії він не визначається навіть портативними утилітами начебто Dr. Web Cure It !. Оскільки вірус є самокопіри, з часом він своїми щупальцями захоплює всю систему.

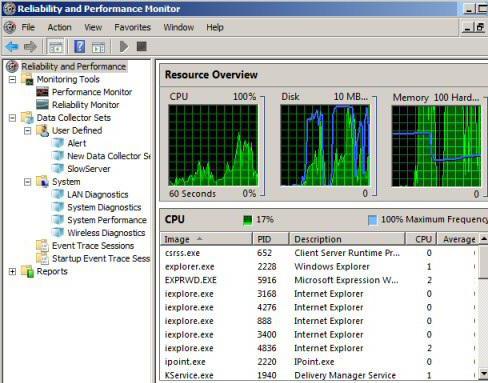

При перших симптомах може відразу ж проявитисянадмірне навантаження на центральний процесор, а також несанкціоноване використання оперативної пам'яті. В даному випадку, наприклад, при вході в той же «Диспетчер завдань» можна побачити процес під назвою Build.exe. До речі, в основний адміністраторській директорії або папці поточного користувача створюється розділ програмних файлів x86, в якому присутня папка RarLab, що містить шуканий файл Build.exe, checkdata.dif і winrar.tmp. Крім того, файл Build з'являється і на «Робочому столі». Потім в браузері, що використовується для серфінгу по Всесвітній павутині, можуть з'явитися картинки, що містять порно або посилання на сайти еротичного змісту.

Далі слід зараження.Як правило, перейменовуються файли офісних додатків на зразок Microsoft Excel, Access і Word. Також проблеми можуть виникати з базами даних форматів .db і .dbf (найчастіше «1С: Бухгалтерія». До основного розширенню додається .cbf, але прочитати (відкрити) такі файли можливим не уявляється, оскільки сам CBF-вірус-шифрувальник розшифрувати заражені об'єкти не може (просто не вміє). Як поступити в цьому випадку?

По-перше, потрібно чітко розуміти, що тут потрібнодіяти максимально коректно. Якщо вірус визначається будь-яким програмним забезпеченням, його не можна видаляти !!! Потрібно помістити загрозу в карантин, який присутній практично у всіх додатках такого типу.

Видалення або очищення приведуть тільки до того, щоосновні виконувані елементи зникнуть, але зашифрована інформація все одно буде нечитабельна. Зате з карантину можна буде відправити файл на перевірку в онлайн-лабораторію виробника встановленого антивіруса в системі. Але і це працює далеко не завжди.

Отже, розширення .cbf вірус файлів вже привласнив.Залежно від терміну дії, може спостерігатися кілька ситуацій: або файли просто зашифровані, або блокується вхід в Windows (навіть «Робочий стіл» недоступний).

Обмовимося відразу:ні про які перерахування грошових коштів і мови бути не може. Для початку краще пошукати бази даних в інтернеті з іншого комп'ютера, які містять більшість відомих кодів для розблокування доступу (скористатися можна хоча б розділом Unlocker на офіційному сайті Dr. Web). Правда, не факт, що такі коди підійдуть. Доведеться лікувати систему власноруч.

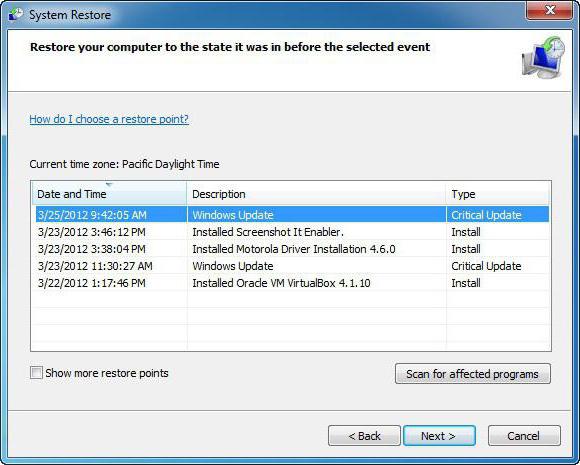

CBF-вірус розшифрувати (вірніше, наслідки йоговпливу на файли), якимось стандартним способом не вийде, адже в ньому застосовується алгоритм 1024-бітного шифрування. Якщо хто не знає, сьогодні актуальною є 256-бітна система AES. Можна спробувати відновити вихідні дані шляхом звернення до Windows Restore.

Якщо вхід в систему можливий, знайти даний розділможна в «Панелі управління» і зробити відкат з контрольної точки, що передує зараження. Якщо вхід в Windows блокується повідомленням з вимогою перерахування грошей, можна спробувати кілька разів примусово перезавантажити комп'ютерний термінал або ноутбук. Робити це доведеться до тих пір, поки система «Не дозріє» для відновлення в автоматичному режимі. Природно, можна спробувати використовувати відновлювальний диск, спробувати виробляти дії з командним рядком і повністю перезаписувати завантажувальні сектори, хоча шансів на успіх мало. Це працює тільки на ранніх стадіях, коли вірус-шифрувальник CBF тільки проник в систему або мережу.

Якщо відкат системи не допомагає, слід скористатися спеціальними можливостями відновлення колишніх версій файлів, які закладені в самих ОС Windows.

Для цього потрібно через «Провідник» зайти ввластивості обраного диска або розділу і використовувати вкладку попередніх версій файлів. Після таких дій, знову ж таки, потрібно вибрати контрольну точку, потім відкрити і скопіювати потрібні файли в інше місце. Такий спосіб у багатьох випадках виявляється більш дієвим.

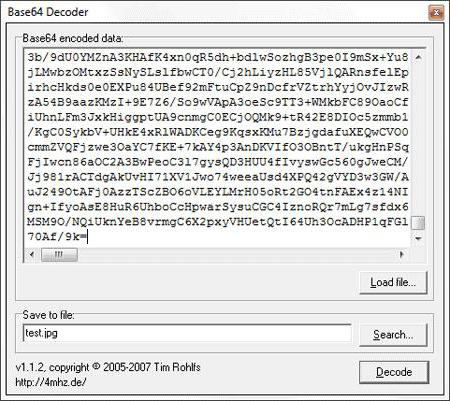

Якщо розглядати методи, запропонованірозробниками антивірусного ПО, розширення CBF-вірусу можна спробувати прибрати за допомогою спеціальних додатків-дешифраторів (але тільки офіційних, а не призначених для користувача розробок на кшталт декодерів незрозумілого походження).

Однак відразу варто зазначити, що вони працюютьтільки за умови наявності встановленої офіційною версією антивірусного сканера з відповідним ліцензійним ключем. В іншому випадку можна тільки нашкодити. Вірус просто віддалиться, після чого навіть можливості зв'язатися зі зловмисниками не буде. Тут доведеться займатися повторної інсталяцією всієї системи.

Як уже зрозуміло, CBF-вірус-шифрувальникрозшифрувати файли, їм же і заражені, не може. Окремо варто звернути увагу на дії, які виконувати не рекомендується категорично. Відзначимо найважливіші пункти:

В цілому ж потрібно чітко розуміти, щоCBF-вірус-шифрувальник розшифрувати власними силами просто не вийде. Вже краще звернутися до офіційних сайтів антивірусних лабораторій на кшталт «Касперського», де в спеціальному розділі можна залишити проблемні файли для аналізу, або відправити карантинний файл безпосередньо з програми.

Однак (це стверджується усіма розробниками)краще до зараженого файлу додати оригінал, якщо такий є, скажімо, у вигляді копії на якомусь знімному носії. В даному випадку розшифровка стане набагато простіше, хоча далеко не факт, що потрібні користувачеві файли буду відновлені.

Як правило, і це підтверджує більшістьвідгуків користувачів, служба підтримка зазвичай мовчить дуже довго, а якщо і розшифровує дані, це стосується одиничних файлів. А що робити з масивами в десятки або сотні гігабайт? Такий обсяг навіть за допомогою спеціальних «хмарних» сервісів відправити, а тим більше відновити, просто нереально. Але будемо сподіватися, що розробники все-таки знайдуть засіб лікування заражених файлів і спосіб протидії проникненню загроз цього типу в комп'ютерні системи і мережі.