वेब पर साइटों और पृष्ठों की संख्या स्थिर हैबढ़ रही है। हर कोई जो यह कर सकता है वह विकास द्वारा लिया जाता है। और नौसिखिया वेब प्रोग्रामर के लिए असुरक्षित और पुराने कोड का उपयोग करना बहुत आम है। और यह घुसपैठियों और हैकर्स के लिए बहुत सारी कमियां पैदा करता है। वे क्या उपयोग करते हैं। सबसे क्लासिक कमजोरियों में से एक एसक्यूएल इंजेक्शन है।

बहुत से लोग जानते हैं कि अधिकांश साइटों और सेवाओं मेंSQL डेटाबेस को संग्रहीत करने के लिए नेटवर्क का उपयोग किया जाता है। यह एक संरचित क्वेरी भाषा है जो आपको डेटा स्टोर का प्रबंधन और प्रशासन करने की अनुमति देती है। डेटाबेस प्रबंधन प्रणालियों के कई अलग-अलग संस्करण हैं - ओरेकल, MySQL, पोस्टग्रे। नाम और प्रकार के बावजूद, वे उसी तरह से डेटा क्वेरी का उपयोग करते हैं। यह वह जगह है जहां संभावित भेद्यता निहित है। यदि डेवलपर अनुरोध को सही ढंग से और सुरक्षित रूप से संसाधित करने में असमर्थ था, तो हमलावर इसका लाभ उठा सकता है और डेटाबेस तक पहुंच प्राप्त करने के लिए विशेष रणनीति लागू कर सकता है, और वहां से पूरी साइट को नियंत्रित कर सकता है।

ऐसी स्थितियों से बचने के लिए, आपको कोड को सही ढंग से अनुकूलित करने और ध्यान से निगरानी करने की आवश्यकता है कि किस तरह से अनुरोध संसाधित किया गया है।

यह निर्धारित करने के लिए कि क्या नेटवर्क भेद्यता मौजूद हैबहुत सारे तैयार स्वचालित सॉफ्टवेयर सिस्टम हैं। लेकिन आप मैन्युअल रूप से एक साधारण जांच भी कर सकते हैं। ऐसा करने के लिए, अध्ययन के तहत साइटों में से एक पर जाएं और पता बार में डेटाबेस त्रुटि का कारण बनने का प्रयास करें। उदाहरण के लिए, किसी वेबसाइट की स्क्रिप्ट अनुरोधों को संसाधित नहीं कर सकती है और उन्हें ट्रिम नहीं कर सकती है।

उदाहरण के लिए, क्या कुछ_सिटी / इंडेक्स। एफपी? आईडी = 25 है

सबसे आसान तरीका 25 के बाद एक उद्धरण चिह्न डालना हैऔर एक अनुरोध भेजें। यदि कोई त्रुटि नहीं होती है, तो या तो सभी अनुरोधों को साइट पर फ़िल्टर किया जाता है और सही तरीके से संसाधित किया जाता है, या सेटिंग्स में उनका आउटपुट अक्षम किया जाता है। यदि पृष्ठ समस्याओं से भरा हुआ है, तो SQL इंजेक्शन के लिए भेद्यता है।

एक बार यह मिल जाए, तो आप इससे छुटकारा पाने की कोशिश कर सकते हैं।

इस भेद्यता को लागू करने के लिए, आपको पता होना चाहिएSQL क्वेरी कमांड के बारे में थोड़ा। उनमें से एक यूनिअन है। यह कई क्वेरी परिणामों को एक में जोड़ता है। यह आप तालिका में फ़ील्ड की संख्या की गणना कर सकते हैं। पहले अनुरोध का एक उदाहरण इस तरह दिखता है:

ज्यादातर मामलों में, ऐसी प्रविष्टि को एक त्रुटि देनी चाहिए। इसका मतलब यह है कि फ़ील्ड की संख्या 1 के बराबर नहीं है। इस प्रकार, 1 या अधिक से विकल्पों का चयन करते हुए, आप उनकी सही संख्या निर्धारित कर सकते हैं:

यही है, जब त्रुटि दिखाई देना बंद हो जाती है, तो फ़ील्ड की संख्या का अनुमान लगाया जाता है।

इसका एक वैकल्पिक समाधान भी हैसमस्या। उदाहरण के लिए, जब खेतों की संख्या बड़ी होती है - 30, 60, या 100. यह एक ग्रुप बाय कमांड है। यह कुछ विशेषता द्वारा क्वेरी परिणामों को उदाहरण के लिए, आईडी:

यदि कोई त्रुटि प्राप्त नहीं हुई थी, तो 5 से अधिक क्षेत्र हैं। इस प्रकार, एक काफी विस्तृत श्रृंखला से विकल्पों को प्रतिस्थापित करते हुए, आप गणना कर सकते हैं कि वास्तव में कितने हैं।

यह SQL इंजेक्शन उदाहरण उन शुरुआती लोगों के लिए है जो अपनी साइट का परीक्षण करने में अपना हाथ आजमाना चाहते हैं। यह याद रखना महत्वपूर्ण है कि किसी और के लिए अनधिकृत पहुंच के लिए आपराधिक संहिता का एक लेख है।

SQL इंजेक्शन के माध्यम से कमजोरियों को लागू करने के कई तरीके हैं। निम्नलिखित सबसे लोकप्रिय तकनीकें हैं:

यूनिअन क्वेरी SQL इंजेक्शन। इस प्रकार का एक सरल उदाहरण ऊपर चर्चा कर चुका है। इसे आने वाले डेटा की जांच में त्रुटि के कारण लागू किया जाता है, जिसे किसी भी तरह से फ़िल्टर नहीं किया जाता है।

त्रुटि-आधारित SQL इंजेक्शन।जैसा कि नाम से पता चलता है, यह प्रकार अभिव्यक्ति को गलत तरीके से भेजकर त्रुटियों का फायदा भी उठाता है जो वाक्य-रचना के गलत हैं। फिर प्रतिक्रिया हेडर को इंटरसेप्ट किया जाता है, जिसका विश्लेषण करते हुए, आप बाद में SQL इंजेक्शन कर सकते हैं।

स्टैक किए गए क्वेरीज़ SQL इंजेक्शन।अनुक्रमिक अनुरोधों के निष्पादन द्वारा भेद्यता की पहचान की जाती है। यह संकेत के अतिरिक्त द्वारा विशेषता है ";" अंत में। यह दृष्टिकोण अक्सर पढ़ने और डेटा के कार्यान्वयन, या ऑपरेटिंग सिस्टम फ़ंक्शन के नियंत्रण का उपयोग करने के लिए उपयोग किया जाता है, यदि विशेषाधिकार इसकी अनुमति देते हैं।

SQL इंजेक्शन के लिए उपलब्ध,कार्यक्रमों में आमतौर पर दो घटक होते हैं - संभावित कमजोरियों के लिए एक साइट को स्कैन करना और डेटा तक पहुंच प्राप्त करने के लिए उनका उपयोग करना। लगभग सभी ज्ञात प्लेटफार्मों के लिए ऐसी उपयोगिताओं हैं। उनकी कार्यक्षमता एसक्यूएल इंजेक्शन क्रैकिंग की संभावना के लिए साइट की जांच करने की सुविधा प्रदान करती है।

एक बहुत शक्तिशाली स्कैनर जो अधिकांश के साथ काम करता हैज्ञात डीबीएमएस। विभिन्न SQL इंजेक्शन तकनीकों का समर्थन करता है। पासवर्ड हैश और इसके शब्दकोश क्रैकिंग के प्रकार को स्वचालित रूप से पहचानने की क्षमता है। सर्वर से फ़ाइलों को डाउनलोड करने और अपलोड करने की कार्यक्षमता भी है।

लिनक्स वातावरण में इंस्टॉलेशन कमांड का उपयोग करके किया जाता है:

विंडोज के लिए, कमांड लाइन और ग्राफिकल यूजर इंटरफेस दोनों है।

jSQL इंजेक्शन एक क्रॉस-प्लेटफ़ॉर्म टूल हैSQL कमजोरियों के शोषण का परीक्षण करने के लिए। यह जावा में लिखा गया है, इसलिए JRE को सिस्टम पर स्थापित किया जाना चाहिए। GET, POST, हैडर, कुकी अनुरोधों को संभालने में सक्षम। एक उपयोगकर्ता के अनुकूल चित्रमय इंटरफ़ेस है।

इस सॉफ्टवेयर पैकेज की स्थापना इस प्रकार है:

wget https://github.com/`curl -s https: // githubcom / ron190 / jsql-injection / release | grep-E -o "/ ron190 / jsql-injection / release / download / v [0-9] [0-9] [0-9] [0-9] [0-9] {1,2}।] 0-9] {1,2} .जर ”| सिर- n 1`

यह लॉन्च java -jar कमांड //jsql-injection-v*.jar का उपयोग करके किया जाता है

के लिए साइट की जाँच शुरू करने के लिएSQL भेद्यता, आपको शीर्ष फ़ील्ड में अपना पता दर्ज करना होगा। वे GET और POST के लिए अलग-अलग हैं। यदि परिणाम सकारात्मक है, तो उपलब्ध विंडो की एक सूची बाईं विंडो में दिखाई देगी। आप उन्हें देख सकते हैं और कुछ गोपनीय जानकारी प्राप्त कर सकते हैं।

प्रशासनिक पैनल खोजने के लिए, का उपयोग करें"व्यवस्थापक पृष्ठ" टैब। यह विशेष रूप से विशेषाधिकार प्राप्त उपयोगकर्ताओं के सिस्टम रिकॉर्ड की खोज करने के लिए विशेष टेम्पलेट्स का उपयोग करता है। उनसे आप पासवर्ड का सिर्फ एक हैश प्राप्त कर सकते हैं। लेकिन यह प्रोग्राम के टूलबॉक्स में भी उपलब्ध है।

सभी कमजोरियों को खोजने और आवश्यक अनुरोधों को इंजेक्ट करने के बाद, उपयोगिता आपको अपनी फ़ाइल सर्वर पर अपलोड करने की अनुमति देगी या, इसके विपरीत, इसे वहां से डाउनलोड करें।

इस कार्यक्रम का उपयोग करना आसान हैSQL में कमजोरियों को खोजने और लागू करने के लिए एक उपकरण। यूएन इसका निर्माण तथाकथित डॉर्क के आधार पर करता है। आप इंटरनेट पर उनकी सूची पा सकते हैं। SQL इंजेक्शन दरवाजे विशेष खोज क्वेरी पैटर्न हैं। उनकी मदद से, आप किसी भी खोज इंजन के माध्यम से संभावित रूप से कमजोर साइट पा सकते हैं।

Itsecgames वेबसाइट पर।com में उपकरणों का एक विशेष सेट है जो आपको दिखाता है कि SQL इंजेक्शन कैसे करें और उदाहरण के लिए इसका परीक्षण करें। इसका उपयोग करने के लिए, आपको इसे डाउनलोड और इंस्टॉल करना होगा। संग्रह में फ़ाइलों का एक सेट होता है जो साइट की संरचना का प्रतिनिधित्व करता है। इसे स्थापित करने के लिए, आपको सिस्टम पर उपलब्ध Apache वेब सर्वर, MySQL और PHP के एक सेट की आवश्यकता होगी।

वेब सर्वर फ़ोल्डर में संग्रह को अनपैक करने के बाद, आपको करने की आवश्यकता हैइस सॉफ़्टवेयर उत्पाद को स्थापित करते समय दर्ज पते पर जाएं। यूजर रजिस्ट्रेशन वाला पेज खुलेगा। यहां आपको अपना डेटा दर्ज करना होगा और "क्रिएट" पर क्लिक करना होगा। उपयोगकर्ता को एक नई विंडो में स्थानांतरित करने के बाद, सिस्टम परीक्षण विकल्पों में से एक चुनने की पेशकश करेगा। उनमें, वर्णित इंजेक्शन और कई अन्य परीक्षण कार्य हैं।

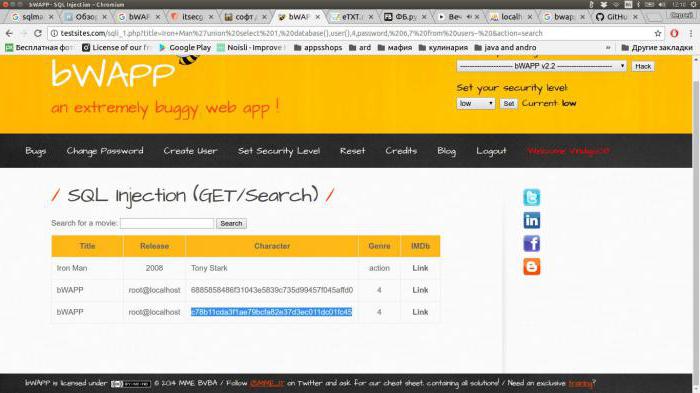

एक उदाहरण SQL इंजेक्शन की तरहप्राप्त करें / खोजें। यहां आपको इसे चुनना होगा और "हैक" पर क्लिक करना होगा। उपयोगकर्ता को एक खोज बार और फिल्मों के साथ एक निश्चित साइट की नकल के साथ प्रस्तुत किया जाएगा। आप लंबे समय तक फिल्मों से गुजर सकते हैं। लेकिन उनमें से केवल 10 हैं उदाहरण के लिए, आप आयरन मैन में प्रवेश करने की कोशिश कर सकते हैं। एक फिल्म प्रदर्शित की जाएगी, जिसका अर्थ है कि साइट काम कर रही है, और इसमें टेबल हैं। अब हमें यह जांचने की आवश्यकता है कि स्क्रिप्ट विशेष वर्णों को फ़िल्टर करती है, विशेष रूप से उद्धरण चिह्न। ऐसा करने के लिए, पता बार में "" जोड़ें। इसके अलावा, आपको फिल्म के शीर्षक के बाद ऐसा करने की आवश्यकता है। साइट एक त्रुटि देगी: आपको अपने SQL सिंटैक्स में एक त्रुटि है, उस मैनुअल की जांच करें जो आपके अनुरूप है; लाइन 1 पर "%" के पास उपयोग करने के लिए सही सिंटैक्स के लिए MySQL सर्वर संस्करण, जो कहता है कि वर्ण अभी भी गलत तरीके से संसाधित हो रहे हैं। इसलिए, आप अपने अनुरोध को स्थानापन्न करने का प्रयास कर सकते हैं। लेकिन आपको पहले फ़ील्ड की संख्या की गणना करनी होगी। ऐसा करने के लिए, ऑर्डर का उपयोग करें, जो बोली के बाद दर्ज किया गया है: http://testsites.com/sqli_1.php?title=Iron+Man "2 - & एक्शन = सर्च द्वारा ऑर्डर।

यह कमांड केवल फिल्म के बारे में जानकारी प्रदर्शित करेगा,अर्थात्, फ़ील्ड की संख्या 2 से अधिक है। डबल हाइफ़न सर्वर को बाकी अनुरोधों को छोड़ने के लिए कहता है। अब हमें एक त्रुटि प्रदर्शित होने तक सभी बड़े मूल्यों को प्रतिस्थापित करने की आवश्यकता है। नतीजतन, यह पता चला है कि 7 फ़ील्ड होंगे।

अब कुछ उपयोगी पाने का समय हैआधार। हमें पता बार में अनुरोध को थोड़ा संशोधित करना होगा, इसे इस रूप में लाना होगा: http://testsites.com/sqli_1.php?title=Iron+Man "यूनियन 1, डेटाबेस (), उपयोगकर्ता (), चुनें उपयोगकर्ताओं से 4, पासवर्ड, 6, 7 - & क्रिया = खोज। इसके निष्पादन के परिणामस्वरूप, पासवर्ड हैश वाली लाइनें प्रदर्शित की जाएंगी, जिन्हें आसानी से ऑनलाइन सेवाओं में से एक का उपयोग करके समझने योग्य वर्णों में परिवर्तित किया जा सकता है। उदाहरण के लिए साइट व्यवस्थापक। ।

उत्पाद में कई प्रकार के इंजेक्शन प्रकार हैं जिनका आप अभ्यास कर सकते हैं। यह याद रखने योग्य है कि वेब पर इन कौशल का उपयोग, वास्तविक साइटों पर, अपराधीकरण किया जा सकता है।

एक नियम के रूप में, यह PHP कोड है जो उपयोगकर्ता से आने वाले अनुरोधों के आवश्यक प्रसंस्करण के लिए जिम्मेदार है। इसलिए, यह इस स्तर पर है कि आपको PHP में SQL इंजेक्शन के खिलाफ सुरक्षा बनाने की आवश्यकता है।

इसके साथ शुरू करने के लिए, यह कुछ सरल सिफारिशें देने के लायक है जिसके आधार पर आपको ऐसा करने की आवश्यकता है।

अब SQL इंजेक्शन से बचाव के लिए MySQL में क्वेरी लिखने के नियमों के बारे में थोड़ा।

किसी भी क्वेरी एक्सप्रेशन का निर्माण करते समय एसक्यूएल कीवर्ड से डेटा को अलग करना महत्वपूर्ण है।

इस निर्माण में, सिस्टम सोच सकता है कि ज़र्ग एक क्षेत्र का नाम है, इसलिए आपको इसे उद्धरण में संलग्न करने की आवश्यकता है।

हालांकि, ऐसी परिस्थितियां हैं जहां मूल्य में ही उद्धरण चिह्न होते हैं।

बिल्ली-डी का केवल हिस्सा यहां संसाधित किया जाएगा, औरबाकी को एक आदेश के रूप में माना जा सकता है, जो निश्चित रूप से मौजूद नहीं है। इसलिए, कोई त्रुटि उत्पन्न होगी। तो आपको इस तरह के डेटा को स्क्रीन करने की आवश्यकता है। इसके लिए, एक बैकस्लैश का उपयोग किया जाता है।

उपरोक्त सभी स्ट्रिंग पर लागू होते हैं।यदि कार्रवाई एक संख्या के साथ होती है, तो उसे उद्धरण या स्लैश की आवश्यकता नहीं है। हालांकि, उन्हें आवश्यक डेटा प्रकार के लिए मजबूर होना चाहिए।

एक सिफारिश है कि क्षेत्र का नाम हैएक backtick में संलग्न होना चाहिए। यह चरित्र कीबोर्ड के बाईं ओर है, साथ ही टिल्ड "~"। ऐसा इसलिए है ताकि MySQL अपने कीवर्ड से फ़ील्ड के नाम को सटीक रूप से अलग कर सके।

बहुत बार, गतिशील रूप से उत्पन्न प्रश्नों का उपयोग डेटाबेस से किसी भी डेटा को प्राप्त करने के लिए किया जाता है। उदाहरण के लिए:

यहां चर मूल्य के रूप में चर $ संख्या को पारित किया गया है। अगर आइवरी कोस्ट इसमें गिर गया तो क्या होगा?

बेशक, आप इस परेशानी से बच सकते हैंसेटिंग्स में "मैजिक कोट्स" को सक्षम करके। लेकिन अब जहां आवश्यक और आवश्यक नहीं है वहां डेटा बच जाएगा। इसके अलावा, यदि कोड हाथ से लिखा गया है, तो आप खुद को हैक-प्रतिरोधी प्रणाली बनाने की कोशिश में थोड़ा और समय बिता सकते हैं।

आप स्वयं स्लैश जोड़ने के लिए mysql_real_escape_string का उपयोग कर सकते हैं।

$ संख्या = mysql_real_escape_string ($ संख्या);

$ वर्ष = mysql_real_escape_string ($ वर्ष);

$ क्वेरी = "INSERT INTO टेबल (संख्या, वर्ष, वर्ग) VALUES (" $ संख्या "," $ वर्ष ", 11)"।

हालाँकि यह कोड आकार में बड़ा हो गया है, यह संभावित रूप से अधिक सुरक्षित चलेगा।

प्लेसहोल्डर एक प्रकार के मार्कर हैं जिनके द्वारा सिस्टम को पता चलता है कि इस स्थान पर एक विशेष फ़ंक्शन को प्रतिस्थापित करने की आवश्यकता है। उदाहरण के लिए:

$ sate = $ mysqli-> तैयार ("नंबर से जिला का चयन करें जहां =?")?

$ sate-> bind_param ("s", $ नंबर);

$ sate-> निष्पादित ();

यह कोड कोड टेम्पलेट तैयार करता हैअनुरोध, फिर चर संख्या को बांधता है, और इसे निष्पादित करता है। यह दृष्टिकोण आपको अनुरोध के प्रसंस्करण और इसके कार्यान्वयन को अलग करने की अनुमति देता है। इस प्रकार, आप अपने आप को एसक्यूएल प्रश्नों में दुर्भावनापूर्ण कोड इंजेक्शन के उपयोग से बचा सकते हैं।

सिस्टम सुरक्षा एक बहुत महत्वपूर्ण कारक हैउपेक्षित नहीं किया जा सकता। बेशक, एक साधारण व्यवसाय कार्ड साइट को पुनर्स्थापित करना आसान होगा। और अगर यह एक बड़ा पोर्टल, सेवा, मंच है? यदि आप सुरक्षा के बारे में नहीं सोचते हैं तो परिणाम क्या हैं?

सबसे पहले, एक हैकर अखंडता का उल्लंघन कर सकता हैआधार, और इसे पूरी तरह से हटा दें। और यदि साइट व्यवस्थापक या होस्टर ने बैकअप नहीं बनाया, तो यह कठिन होगा। इसके अलावा, एक हमलावर, एक साइट को हैक करने के बाद, उसी सर्वर पर होस्ट किए गए अन्य लोगों के पास जा सकता है।

इसके बाद आगंतुकों के व्यक्तिगत डेटा की चोरी की बात आती है।उनका उपयोग कैसे करें - यहां सब कुछ केवल हैकर की कल्पना से सीमित है। लेकिन किसी भी मामले में, परिणाम बहुत सुखद नहीं होंगे। खासकर अगर इसमें वित्तीय जानकारी होती है।

इसके अलावा, एक हमलावर अपने लिए डेटाबेस को निकाल सकता है, और फिर उसकी वापसी के लिए पैसे निकाल सकता है।

साइट व्यवस्थापक की ओर से उपयोगकर्ताओं की सूचना, जो एक व्यक्ति नहीं है, के नकारात्मक प्रभाव भी हो सकते हैं, क्योंकि धोखाधड़ी संभव है।

इस लेख में सभी जानकारी केवल सूचना के प्रयोजनों के लिए प्रदान की गई है। कमजोरियों का पता चलने और समाप्त होने पर आपको केवल अपनी खुद की परियोजनाओं के परीक्षण के लिए इसका उपयोग करने की आवश्यकता होती है।

की तकनीक के अधिक गहन अध्ययन के लिएSQL इंजेक्शन कैसे करें, आपको वास्तव में SQL भाषा की क्षमताओं और विशेषताओं की खोज करके शुरू करना होगा। कैसे प्रश्नों की रचना की जाती है, कीवर्ड, डेटा प्रकार और इन सभी के आवेदन।

इसके अलावा, आप कार्यों के काम को समझे बिना नहीं कर सकते।PHP और HTML तत्व। इंजेक्शन के उपयोग के लिए मुख्य भेद्यता पता बार, खोज और विभिन्न क्षेत्र हैं। PHP के कार्यों को सीखना, उन्हें कैसे लागू किया जाता है और वे क्या कर सकते हैं, यह समझने में आपकी मदद करेगा कि आप गलतियों से कैसे बच सकते हैं।

कई तैयार सॉफ्टवेयर की उपलब्धताउपकरण ज्ञात कमजोरियों के लिए साइट के गहन विश्लेषण की अनुमति देते हैं। सबसे लोकप्रिय उत्पादों में से एक काली लाइनक्स है। यह लिनक्स-आधारित ऑपरेटिंग सिस्टम की एक छवि है, जिसमें बड़ी संख्या में उपयोगिताओं और कार्यक्रम शामिल हैं जो ताकत के लिए एक साइट का व्यापक विश्लेषण कर सकते हैं।

आपको वेबसाइट को हैक करने की आवश्यकता क्यों है?सब कुछ बहुत सरल है - यह आपकी परियोजना या साइट की संभावित कमजोरियों का अंदाजा लगाने के लिए आवश्यक है। विशेष रूप से अगर यह ऑनलाइन भुगतान करने की क्षमता वाला कोई भी ऑनलाइन स्टोर है, जहां उपयोगकर्ता के भुगतान डेटा को किसी हमलावर द्वारा समझौता किया जा सकता है।

पेशेवर अनुसंधान के लिए, वहाँ हैंसूचना सुरक्षा सेवाएं विभिन्न मानदंडों और गहराई के अनुसार साइट की जांच करने में सक्षम होंगी। साधारण HTML इंजेक्शन से लेकर सोशल इंजीनियरिंग और फ़िशिंग तक।