निस्संदेह, कई कंप्यूटर उपयोगकर्ताइंटरनेट के साथ काम करने वालों (और न केवल) ने एईएस डेटा एन्क्रिप्शन शब्द के बारे में सुना है। यह किस प्रकार की प्रणाली है, यह किस एल्गोरिदम का उपयोग करता है और इसके लिए क्या उपयोग किया जाता है, लोगों के एक सीमित दायरे का एक विचार है। औसत उपयोगकर्ता को यह जानने की जरूरत नहीं है। फिर भी, हम इस गणितीय प्रणाली पर विचार करेंगे, बिना जटिल गणितीय गणना और सूत्रों के, ताकि यह किसी भी व्यक्ति के लिए समझ में आए।

आइए इस तथ्य से शुरू करें कि सिस्टम स्वयंएल्गोरिदम के एक सेट का प्रतिनिधित्व करता है, जो प्रेषित कुछ डेटा के प्रारंभिक स्वरूप को छिपाता है, उपयोगकर्ता द्वारा प्राप्त किया जाता है या कंप्यूटर पर संग्रहीत होता है। यह अक्सर इंटरनेट प्रौद्योगिकियों में उपयोग किया जाता है, जब सूचना की पूरी गोपनीयता सुनिश्चित करना आवश्यक होता है, और तथाकथित सममित एन्क्रिप्शन एल्गोरिदम को संदर्भित करता है।

एईएस एन्क्रिप्शन प्रकार के लिए उपयोग मानता हैजानकारी को एक संरक्षित रूप में परिवर्तित करना और एक ही कुंजी के रिवर्स डिकोडिंग, जो सममित एन्क्रिप्शन के विपरीत भेजने और प्राप्त करने वाले दोनों पक्षों के लिए जाना जाता है, जो दो कुंजी - निजी और सार्वजनिक के उपयोग के लिए प्रदान करता है। इस प्रकार, यह निष्कर्ष निकालना मुश्किल नहीं है कि अगर दोनों पक्षों को सही कुंजी पता है, तो एन्क्रिप्शन और डिक्रिप्शन प्रक्रिया काफी सरल है।

पहली बार 2000 में एईएस एन्क्रिप्शन का उल्लेख किया गया था, जब डेस के उत्तराधिकारी को चुनने की प्रतियोगिता में रिजंडेल एल्गोरिथम विजेता बन गया, जो संयुक्त राज्य अमेरिका में 1977 से मानक रहा है।

2001 में, एईएस प्रणाली को आधिकारिक तौर पर नए संघीय डेटा एन्क्रिप्शन मानक के रूप में अपनाया गया था और तब से हर जगह इसका उपयोग किया गया है।

एल्गोरिदम के विकास में कई शामिल हैंमध्यवर्ती चरण, जो मुख्य रूप से महत्वपूर्ण लंबाई बढ़ाने से जुड़े थे। आज, तीन मुख्य प्रकार प्रतिष्ठित हैं: एईएस -128 एन्क्रिप्शन, एईएस -192 और एईएस -256।

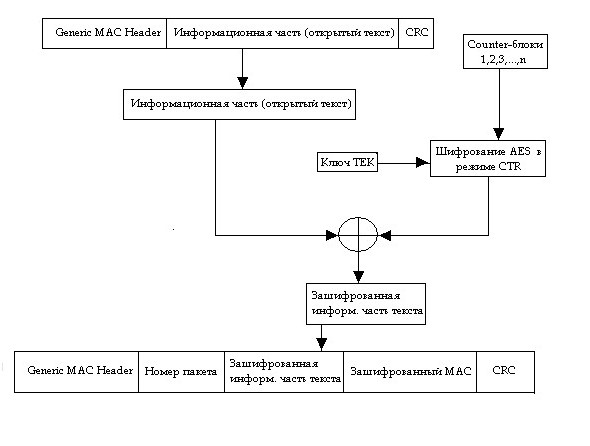

नाम ही अपने में काफ़ी है। संख्यात्मक पदनाम बिट्स में व्यक्त की गई कुंजी की लंबाई से मेल खाती है। इसके अलावा, एईएस एन्क्रिप्शन एक ब्लॉक प्रकार है जो सीधे एक निश्चित लंबाई की जानकारी के ब्लॉक के साथ काम करता है, उनमें से प्रत्येक को एन्क्रिप्ट करने के लिए, स्ट्रीमिंग एल्गोरिदम के विपरीत जो एक खुले संदेश के एकल वर्णों पर काम करते हैं, उन्हें एन्क्रिप्टेड रूप में परिवर्तित करते हैं। एईएस में, ब्लॉक की लंबाई 128 बिट्स है।

वैज्ञानिक रूप से, समान एल्गोरिदमजो एईएस -255 एन्क्रिप्शन का उपयोग करता है, दो आयामी सरणियों (मैट्रिसेस) को संसाधित करते समय संचालन और कोड के बहुपद प्रतिनिधित्व के आधार पर संचालन करता है।

हालांकि, कार्य एल्गोरिथ्म जटिल है, लेकिनकई बुनियादी तत्वों का उपयोग शामिल है। प्रारंभ में, एक द्वि-आयामी मैट्रिक्स, परिवर्तन चक्र (गोल), एक गोल कुंजी, और प्रारंभिक और रिवर्स लुकअप तालिकाओं का उपयोग किया जाता है।

डेटा एन्क्रिप्शन प्रक्रिया में कई चरण होते हैं:

डिक्रिप्शन रिवर्स ऑर्डर में किया जाता है, लेकिन एस-बॉक्स टेबल के बजाय, रिवर्स सेटिंग्स की तालिका, जो ऊपर उल्लेखित थी, का उपयोग किया जाता है।

यदि आप एक उदाहरण देते हैं, यदि आपके पास लंबाई 4 की कुंजी हैब्रूट फोर्स को केवल 16 चरणों (राउंड्स) की आवश्यकता होती है, अर्थात, सभी संभावित संयोजनों की जांच करना आवश्यक है, 0000 से शुरू होता है और 1111 के साथ समाप्त होता है। स्वाभाविक रूप से, इस तरह की सुरक्षा काफी जल्दी टूट जाती है। लेकिन अगर आप बड़ी कुंजी लेते हैं, तो 16 बिट्स के लिए 65,536 चरण और 256 बिट्स के लिए 1.1 x 10 लगते हैं।77... और जैसा कि अमेरिकी विशेषज्ञों ने कहा था, सही संयोजन (कुंजी) का चयन करने में लगभग 149 खरब साल लगेंगे।

अब वायरलेस नेटवर्क में प्रेषित और प्राप्त डेटा को एन्क्रिप्ट करने के लिए AES-256 का उपयोग करने के लिए आगे बढ़ते हैं।

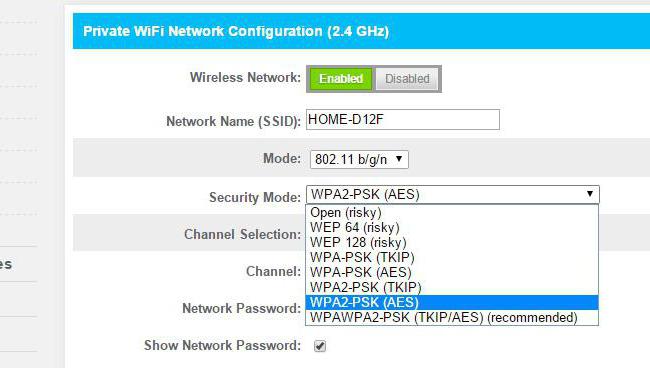

एक नियम के रूप में, किसी भी राउटर (राउटर) मेंचुनने के लिए कई विकल्प हैं: एईएस केवल, टीकेआईपी केवल, और एईएस + टीकेआईपी। उनका उपयोग प्रोटोकॉल (WEP या WEP2) के आधार पर किया जाता है। परंतु! TKIP विरासत है क्योंकि यह कम सुरक्षित है और 54 एमबीपीएस से अधिक डेटा दरों पर 802.11n कनेक्शन का समर्थन नहीं करता है। इस प्रकार, डब्ल्यूपीए 2-पीएसके सुरक्षा मोड के साथ एईएस के प्राथमिकता के उपयोग के बारे में निष्कर्ष खुद पता चलता है, हालांकि आप जोड़े में दोनों एल्गोरिदम का उपयोग कर सकते हैं।

विशेषज्ञों के जोरदार बयानों के बावजूद,एईएस एल्गोरिदम सैद्धांतिक रूप से कमजोर हैं, क्योंकि एन्क्रिप्शन की प्रकृति में एक सरल बीजीय विवरण है। यह नील्स फर्ग्यूसन द्वारा नोट किया गया था। और 2002 में, जोसेफ पेप्सिक और निकोलस कर्टोइस ने एक लेख प्रकाशित किया, जिसमें संभावित XSL हमले को सही ठहराया गया। सच है, इसने वैज्ञानिक दुनिया में बहुत विवाद पैदा किया, और कुछ ने अपनी गणना को गलत माना।

2005 में, यह सुझाव दिया गया था किहमला केवल गणितीय गणनाओं का ही नहीं, तीसरे पक्ष के चैनलों का भी उपयोग कर सकता है। इसके अलावा, हमलों में से एक ने 800 ऑपरेशन के बाद कुंजी की गणना की, और दूसरे ने इसे 2 के बाद प्राप्त किया32 संचालन (आठवें दौर में)।

बिना किसी संदेह के, आज यहप्रणाली और सबसे उन्नत में से एक माना जा सकता है, अगर एक चीज के लिए नहीं। कई साल पहले, वायरस के हमलों की एक लहर इंटरनेट बह गई, जिसमें एक रैंसमवेयर वायरस (और एक रैंसमवेयर), कंप्यूटरों को भेदते हुए, पूरी तरह से एन्क्रिप्टेड डेटा, डिक्रिप्शन के लिए एक स्पष्ट राशि की मांग करता है। उसी समय, संदेश ने नोट किया कि एन्क्रिप्शन को एईएस 1024 एल्गोरिदम का उपयोग करके किया गया था, जो कि जैसा कि माना जाता था, हाल ही में प्रकृति में मौजूद नहीं है।

यह सच है या नहीं, यहां तक कि सबसे प्रसिद्ध भीएंटी-वायरस सॉफ़्टवेयर डेवलपर्स, जिसमें कैस्परस्की लैब शामिल हैं, डेटा को डिक्रिप्ट करने की कोशिश करते समय शक्तिहीन थे। कई विशेषज्ञों ने स्वीकार किया कि कुख्यात आई लव यू वायरस, जिसने एक समय में दुनिया भर के लाखों कंप्यूटरों को संक्रमित किया और उन पर महत्वपूर्ण जानकारी को नष्ट कर दिया, इस खतरे की तुलना में बचकाना हो गया। इसके अलावा, आई लव यू का उद्देश्य मल्टीमीडिया फ़ाइलों पर अधिक था, और नए वायरस बड़े निगमों की गोपनीय जानकारी तक विशेष रूप से पहुंच प्राप्त कर रहे थे। हालांकि, कोई भी स्पष्टता के साथ यह दावा नहीं करता है कि यह AES-1024 एन्क्रिप्शन था जिसका उपयोग यहां किया गया था।

संक्षेप में, किसी भी मामले में, आप कर सकते हैंकहते हैं कि एईएस एन्क्रिप्शन अब तक का सबसे उन्नत और सुरक्षित है, इससे कोई फर्क नहीं पड़ता कि किस लंबाई का उपयोग किया जाता है। यह आश्चर्य की बात नहीं है कि इस विशेष मानक का उपयोग अधिकांश क्रिप्टोकरंसी में किया जाता है और इसमें भविष्य में विकास और सुधार के लिए काफी व्यापक संभावनाएं हैं, खासकर क्योंकि यह बहुत संभावना है कि कई प्रकार के एन्क्रिप्शन को एक पूरे में जोड़ा जा सकता है (उदाहरण के लिए, सममित और असममित या ब्लॉक और स्ट्रीमिंग का समानांतर उपयोग। एन्क्रिप्शन)।