Hoy, se dice mucho sobre piratear extrañoscomputadoras Sin embargo, según muchos expertos en este campo, sería más correcto decir no "cómo hackear la" computadora "de otra persona, sino" cómo obtener acceso no autorizado a ella ". En este caso, no se puede hablar de acciones destructivas. Tratemos de considerar los métodos más simples con los que puede resolver el problema de cómo ingresar a la "computadora" de otra persona.

Desafortunadamente, muchos usuarios hoycomienza a surgir un temor creciente de que sus terminales de computadora puedan piratear o "piratear". Francamente, esto es una completa tontería. A quien necesitas También está claro cuando la información confidencial se almacena en computadoras o servidores. Entonces si. Muchos no son reacios a beneficiarse de ello.

Los sistemas informáticos domésticos pirateanen su mayoría amantes de hooligan que simplemente no tienen nada que hacer. A veces, sin embargo, también hay quienes pueden robar contraseñas de acceso a sitios o códigos de tarjetas bancarias (siempre que estén almacenados en la terminal de origen en forma no cifrada). Pero esto es raro.

Tratando sobre cómo entrar en la "computadora" de otra persona,podemos decir (por extraño que parezca), incluso un niño puede hacer esto si tiene las utilidades adecuadas y la capacidad de usarlas. Considere las formas más primitivas.

En la mayoría de los casos, se usa el más simple, peroEl método más efectivo. En principio, el problema en sí mismo, cómo ingresar a la “computadora” de otra persona, se reduce a obtener solo la dirección IP del terminal de la computadora y uno de los puertos abiertos de la víctima. Lo que es más interesante, en la mayoría de los casos, muchos aficionados no eligen a alguien específicamente, sino que simplemente escanean un rango predeterminado de direcciones IP de sistemas informáticos vulnerables, solo por interés o para probar sus habilidades.

Por lo tanto, para aquellos que tienen demasiado miedo a sus datos, es mejor cuidar la seguridad de antemano instalando el software adecuado.

Entonces, te preguntaste cómo iniciar sesión en la "computadora" de otra persona. Para empezar, puede usar uno de los métodos más simples, que consiste en usar la utilidad Shared Resource Scanner 6.2.

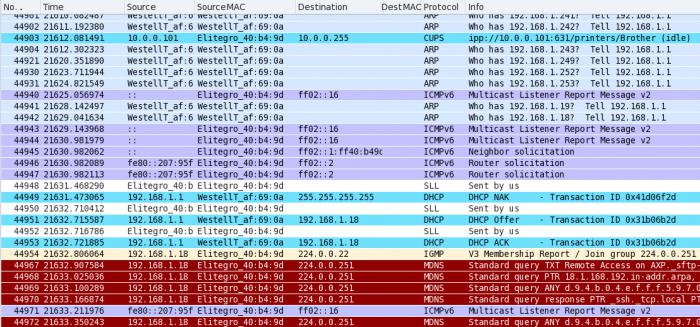

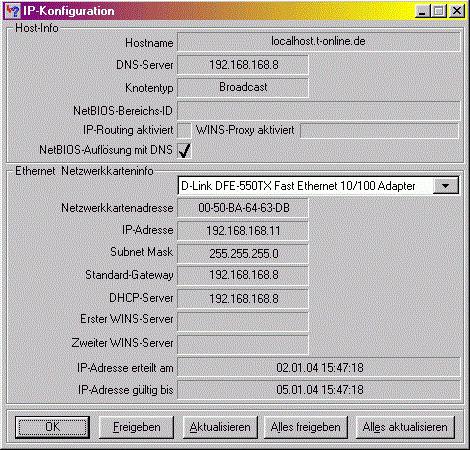

Antes de comenzar a trabajar, en el equipouna línea (el menú Ejecutar), por ejemplo, en Windows XP, debe ingresar el comando winipcfg para encontrar su propia dirección IP. Aparecerá una ventana con su dirección. Debe ser recordado.

Abra el programa e ingrese en el campo superiorIP propia con los dos últimos dígitos cambiando a "1". En el campo inferior, ingresamos la misma IP, solo los dos últimos dígitos se cambian a 255. La línea TimeOut (tiempo de espera) debe contener el valor "80". Queda presionar el botón de inicio de escaneo.

Al final del proceso en la ventana de la aplicación comenzaráLas computadoras aparecen en diferentes tipos de letra. Fuente delgada - terminal protegido, negrita - débilmente protegida, negrita roja - sin protección en absoluto. Queda por seleccionar la computadora marcada en negrita roja y hacer clic en el botón "Abrir". Oh pa! En la pantalla de su "computadora" aparecieron discos y particiones lógicas de otra computadora.

Algo más complejo pero más efectivo.El método es utilizar un sniffer en línea. Para hacer esto, debe registrarse en un sitio en particular (por razones éticas no se indica cuál), después de lo cual, por ejemplo, cargamos algún tipo de imagen. Después de eso, se emite un enlace al sniffer con el contenido de la redirección (redirección) a la imagen descargada (aquí debe marcar la casilla "Escribir IP en el registro").

Ahora, ya sea desde el sitio o desde un buzón de correo electrónico anónimo, envíe a la víctima una carta con el contenido tal como “Tal y tal ha sido enviado a su correo electrónico. Haga clic aquí para ver ".

Ahora la víctima solo puede seguir el enlace, y tendrá la IP requerida en sus manos.

En el escáner XSpider 7.5 cree un nuevo perfil y vaya a la pestaña "Port Scanner". En la parte inferior al lado de la inscripción "default.prt", haga clic en otro botón a la derecha, y en la nueva ventana, haga clic en el botón "Nuevo". A continuación se muestra la línea "Agregar puertos". Aquí agregamos "4889" y "3389".

Luego, como se describió anteriormente, se crea otroperfil. Después de eso, el valor "23" se agrega a los puertos. Ahora ingrese la IP recibida de la víctima y comience a escanear. Si al menos uno de los puertos está abierto, intente conectarse. Si se solicita una contraseña, ingrese "12345678" de forma predeterminada. Todo en la computadora de la víctima puede hacer todo. lo que quieras

Para referencia: 4889 - Puerto Radmin, 3389 - Escritorio remoto, 23 - Telnet.

Ahora unas pocas palabras sobre otra forma,permitiéndole aprender cómo entrar en la "comp" de otra persona Primero, el programa VNC-scanner GUI 1.2 se usa para la presencia de direcciones IP con un puerto abierto 4899 o 3389.

Ahora en la aplicación Lamescan ingresamos las direcciones deseadasy selecciona la contraseña. Puede pensarlo usted mismo, puede descargar una lista de las contraseñas más utilizadas de Internet. Una vez que se encuentra una coincidencia, uno puede alegrarse.

En conclusión, quiero señalar que este artículoNo es un incentivo para la acción. Más bien, es material educativo general, que no perjudica de ninguna manera a los usuarios. Y aquellos que van a hacer esto deberían pensar en la legalidad de tales acciones y consideraciones éticas.